Araştırmacılar, çevrimiçi ortamda açığa çıkan ve çok sayıda genel kavram kanıtlama (PoC) istismarının dolaşımda olduğu kritik bir uzaktan kod yürütme (RCE) kusuru olan CVE-2023-23897’ye karşı savunmasız yaklaşık 45.000 Jenkins örneğinin bulunduğunu tespit etti.

Jenkins, geliştiricilerin oluşturma, test etme ve dağıtım süreçlerini kolaylaştırmasına olanak tanıyan, CI/CD için lider bir açık kaynaklı otomasyon sunucusudur. Kapsamlı eklenti desteğine sahiptir ve çeşitli görev ve boyutlardaki organizasyonlara hizmet eder.

24 Ocak 2024’te proje, rastgele komut satırı arayüzü (CLI) komutlarının yürütülmesine yol açabilen rastgele bir dosya okuma sorunu olan CVE-2023-23897’yi düzeltmek için 2.442 ve LTS 2.426.3 sürümlerini yayınladı.

Sorun, CLI’nin @ karakterini ve ardından dosya yolunu dosya içeriğiyle otomatik olarak değiştiren özelliğinden kaynaklanıyor; bu, komut bağımsız değişkeni ayrıştırmayı kolaylaştırmayı amaçlayan bir işlevselliktir.

Ancak varsayılan olarak etkin olan bu özellik, saldırganların Jenkins denetleyicisinin dosya sistemindeki rastgele dosyaları okumasına olanak tanır.

Saldırganlar, izin düzeylerine bağlı olarak bu kusurdan yararlanarak herhangi bir dosyanın ilk birkaç satırı ve hatta dosyaların tamamı dahil olmak üzere hassas bilgilere erişebilir.

İlgili güvenlik bülteninde yazılım satıcısının açıkladığı gibi, CVE-2023-23897, Kaynak Kök URL’lerini, “Beni hatırla” çerezlerini veya CSRF korumasını atlayarak manipüle ederek yamalı örnekleri RCE dahil çeşitli potansiyel saldırılara maruz bırakır.

Örneğin yapılandırmasına bağlı olarak, saldırganlar saklanan sırların şifresini çözebilir, Jenkins sunucularındaki öğeleri silebilir ve Java yığın dökümlerini indirebilir.

Geçen haftanın sonlarında güvenlik araştırmacıları, CVE-2023-23897’ye yönelik birden fazla çalışan açıktan yararlanma konusunda uyarıda bulundu; bu durum yama yapılmamış Jenkins sunucularına yönelik riski önemli ölçüde artırıyor ve açıktan yararlanma olasılığını artırıyor.

Jenkins’in bal küplerini izleyen araştırmacılar, henüz kesin bir kanıt olmamasına rağmen, gerçek sömürü girişimlerine benzeyen faaliyetler gözlemlediler.

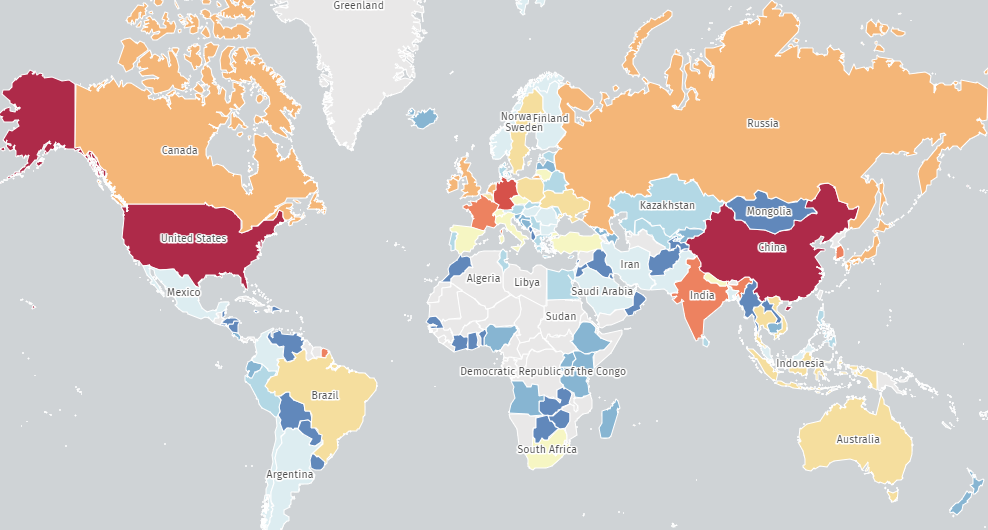

Günümüzde tehdit izleme hizmeti Gölge sunucusu bildirildi tarayıcılarının yaklaşık 45.000 yama yapılmamış Jenkins örneğini “yakaladığını” ve bu da büyük bir saldırı yüzeyine işaret ettiğini gösteriyor.

İnternete maruz kalan savunmasız örneklerin çoğu Çin (12.000) ve ABD’de (11.830), bunu Almanya (3.060), Hindistan (2.681), Fransa (1.431) ve Birleşik Krallık (1.029) takip ediyor.

Shadowserver’ın istatistikleri Jenkins yöneticileri için ciddi bir uyarı teşkil ediyor; bilgisayar korsanları büyük olasılıkla zaten potansiyel hedefleri bulmak için taramalar yapıyor ve CVE-2023-23897 başarıyla kullanılırsa ciddi sonuçlara yol açabilir.

Mevcut güvenlik güncellemelerini hemen uygulayamayan kullanıcılar, azaltıcı öneriler ve olası geçici çözümler için Jenkins güvenlik bültenine başvurmalıdır.