Drupal ekibi, açık kaynaklı içerik yönetim sistemindeki (CMS) birkaç güvenlik açığını yamalayan güncellemeler yayınladı. Drupal, dört güvenlik açığı için dört tavsiye yayınladı (Biri kritik, diğerleri “orta derecede kritik). Aşağıda 4 güvenlik açığının ayrıntıları verilmiştir.

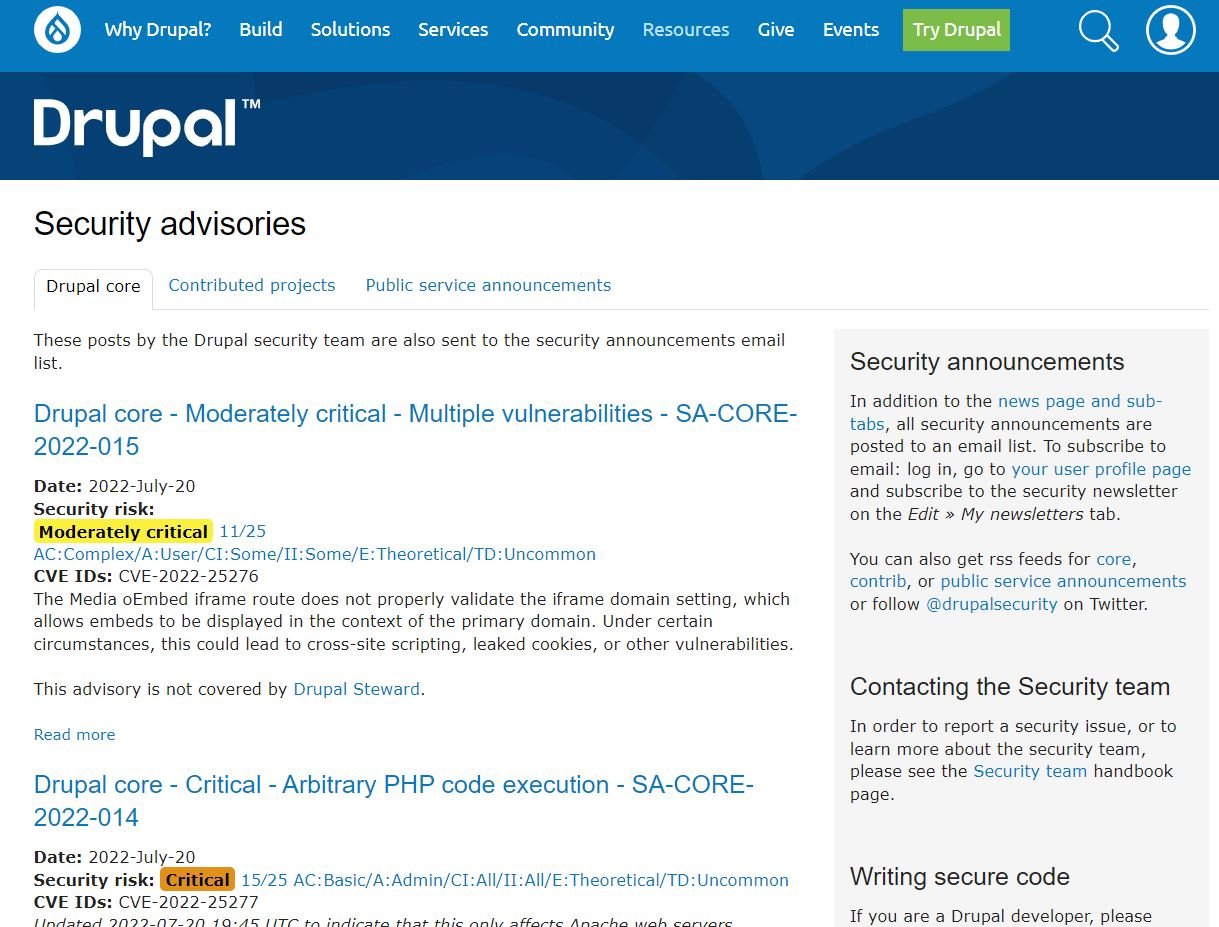

CVE kimlikleri: CVE-2022-25276

Tanım:

Media oEmbed iframe yolu, yerleştirmelerin birincil alan bağlamında görüntülenmesine izin veren iframe etki alanı ayarını düzgün bir şekilde doğrulamaz. Belirli koşullar altında bu, siteler arası komut dosyası çalıştırma, sızdırılmış tanımlama bilgileri veya diğer güvenlik açıklarına izin verir.

Güvenlik açığı: Keyfi PHP kod yürütme

CVE kimlikleri: CVE-2022-25277

Tanım: Bu yalnızca Apache web sunucularını etkiler.

Drupal core, yükleme sırasında tehlikeli uzantılara sahip dosya adlarını temizler ve sunucu yapılandırma dosyalarının yüklenmesini önlemek için dosya adlarının başındaki ve sonundaki noktaları çıkarır. Ancak, bu iki güvenlik açığına yönelik düzeltmeler daha önce birlikte düzgün çalışmıyordu.

Sonuç olarak, web sitesi htaccess uzantılı dosyaların yüklenmesine izin verecek şekilde yapılandırılmışsa, bu dosyaların dosya adları düzgün şekilde temizlenmez. Bu, Drupal çekirdeğinin varsayılan .htaccess dosyaları tarafından sağlanan korumaları ve Apache web sunucularında olası uzaktan kod yürütmeyi atlamaya izin verebilir. Bu güvenlik açığı, bir yöneticinin, izin verilen dosya yüklemelerini geçersiz kılan bir uzantı veya özel kod olarak htaccess’e izin vermek için bir dosya alanını açıkça yapılandırmasını gerektirmesi gerçeğiyle hafifletilir.

Güvenlik açığı: Erişim Baypas

CVE kimlikleri: CVE-2022-25278

Tanım:

Belirli koşullar altında, Drupal çekirdek form API’si, form öğesi erişimini yanlış değerlendirir. Bu, bir kullanıcının erişmemesi gereken verileri değiştirmesine neden olabilir. Drupal core tarafından sağlanan hiçbir formun savunmasız olduğu bilinmemektedir. Ancak, modüller veya temalar aracılığıyla eklenen formlar etkilenebilir.

Güvenlik Açığı: Bilgi İfşası

CVE Kimlikleri: CVE-2022-25275

Tanım:

Bazı durumlarda, Görüntü modülü, görüntü stilleri sistemini kullanarak türev görüntüler oluştururken görüntü dosyalarına erişimi kontrol etmez. Herkese açık olmayan bir dosyaya erişim, yalnızca “özel” dosya sisteminde saklanıyorsa kontrol edilir. Ancak bazı modüller, bu güvenlik açığına neden olabilecek ek dosya sistemleri sağlar.

Bu güvenlik açığı, yalnızca site (Drupal 9) $config ayarladığında geçerli olması gerçeğiyle hafifletilir.[‘image.settings’][‘allow_insecure_derivatives’] veya (Drupal 7) $conf[‘image_allow_insecure_derivatives’] DOĞRU’ya. Önerilen ve varsayılan ayar YANLIŞ’tır ve Drupal çekirdeği, yönetici kullanıcı arayüzünde bunu değiştirmenin bir yolunu sağlamaz.

Azaltma:

En son sürümü yükleyin:

- Drupal 9.4 kullanıyorsanız, Drupal 9.4.3’e güncelleyin.

- Drupal 9.3 kullanıyorsanız, Drupal 9.3.19’a güncelleyin.

Drupal 9’un 9.3.x’ten önceki tüm sürümlerinin kullanım ömrü sona ermiştir ve güvenlik kapsamına girmez. Ayrıca Drupal 8 ömrünün sonuna ulaştı.

Drupal 7 çekirdeği etkilenmez. Bu güvenlik sürümünün ardından bazı web sitelerinin yapılandırma değişikliklerine ihtiyacı olabilir.

Siber güvenlik ve kötü amaçlı yazılım araştırmacısıdır. Bilgisayar Bilimi okudu ve 2006 yılında siber güvenlik analisti olarak çalışmaya başladı. Aktif olarak siber güvenlik araştırmacısı olarak çalışıyor. Ayrıca farklı güvenlik şirketlerinde çalıştı. Günlük işi, yeni siber güvenlik olayları hakkında araştırma yapmayı içerir. Ayrıca kurumsal güvenlik uygulaması konusunda derin bir bilgi düzeyine sahiptir.