Kurumsal iletişim yazılımı üreticisi 3CX Perşembe günü, Windows ve macOS için masaüstü uygulamasının birden çok sürümünün bir tedarik zinciri saldırısından etkilendiğini doğruladı.

Sürüm numaraları şunları içerir: 18.12.407 ve 18.12.416 Windows için ve 18.11.1213, 18.12.402, 18.12.407 ve 18.12.416 macOS için.

Şirket, olayı incelemek için Google’ın sahibi olduğu Mandiant’ın hizmetlerinden yararlandığını söyledi. Bu arada, yazılımın kendi kendine barındırılan ve şirket içi sürümlerini kullanan müşterilerini 18.12.422 sürümüne güncellemeye teşvik ediyor.

3CX CEO’su Nick Galea Perşembe günü yaptığı bir gönderide “3CX Hosted ve StartUP kullanıcılarının sunucularını gece boyunca otomatik olarak güncelleyeceğimiz için sunucularını güncellemelerine gerek yok.” dedi. “Sunucular yeniden başlatılacak ve sunucuya yeni Electron Uygulaması MSI/DMG yüklenecek.”

Şu ana kadar elde edilen kanıtlar, uygulama paketinin Windows ve macOS sürümlerini dağıtmak için 3CX’in yazılım oluşturma ardışık düzeninde uzlaşmaya veya alternatif olarak yukarı akış bağımlılığının zehirlenmesine işaret ediyor. Saldırının ölçeği şu anda bilinmiyor.

3CX forumundaki bir gönderiye göre, potansiyel olarak kötü niyetli etkinliğin en erken döneminin 22 Mart 2023’te veya buna yakın bir tarihte tespit edildiği söylense de, kampanya için hazırlıkların en geç Şubat 2022’de başladığı söyleniyor.

3CX, geçen hafta uygulamasında potansiyel bir güvenlik sorununu işaret eden ilk uyarının, VirusTotal’daki hiçbir antivirüs motorunun bunu şüpheli veya kötü amaçlı yazılım olarak etiketlememesi nedeniyle “yanlış pozitif” olarak değerlendirildiğini söyledi.

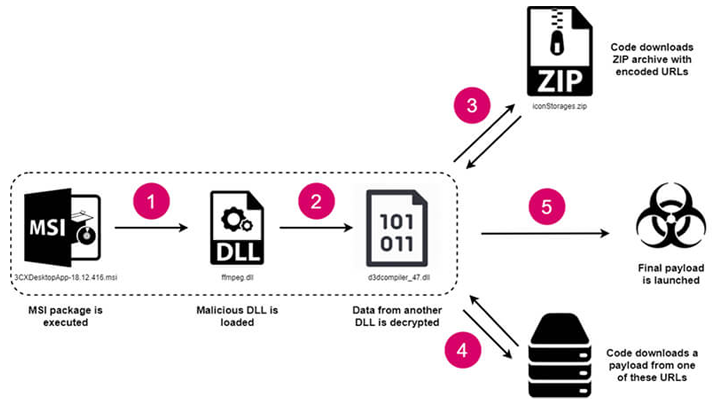

Saldırının Windows sürümü, “d3dcompiler_47.dll” adlı başka bir DLL’den şifrelenmiş kabuk kodunu okumak üzere tasarlanmış “ffmpeg.dll” adlı hileli bir kitaplığı yüklemek için DLL yandan yükleme adı verilen bir teknikten yararlandı.

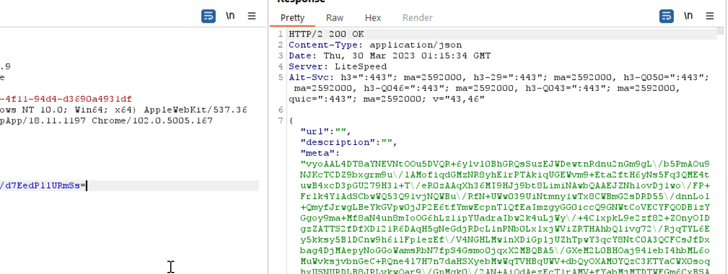

Bu, son aşama yükünü barındıran URL’leri içeren bir ICO dosyasını, sistem bilgilerini ve web tarayıcılarında depolanan hassas verileri toplayabilen bir bilgi hırsızını (ICONIC Stealer veya SUDDENICON olarak adlandırılır) almak için bir GitHub deposuna erişmeyi içeriyordu.

ReversingLabs güvenlik araştırmacısı Karlo Zanki, “Bu saldırının arkasındaki tehdit aktörleri tarafından bu iki DLL’nin (ffmpeg ve d3dcompiler_47) seçimi tesadüfi değildi.” dedi.

“Söz konusu hedef olan 3CXDesktopApp, Electron açık kaynak çerçevesi üzerine kuruludur. Söz konusu kitaplıkların her ikisi de genellikle Electron çalışma zamanı ile gönderilir ve bu nedenle müşteri ortamlarında şüphe uyandırması pek olası değildir.”

|

| SUDDENICON yeni bir yürütülebilir dosya indiriyor |

Aynı şekilde macOS saldırı zinciri, şu anda yanıt vermeyen bir komut ve kontrol (C2) sunucusundan bilinmeyen bir yükü indirmek için Apple’ın noter onay kontrollerini atladı.

UTA0040 kümesi altındaki etkinliği izleyen Volexity, “macOS sürümü, C2 sunucusunu almak için GitHub’ı kullanmıyor” dedi. “Bunun yerine, tek baytlık bir XOR anahtarı, 0x7A ile kodlanmış dosyada C2 sunucularının bir listesi saklanır.”

Bir Olay Müdahale Uzmanı Olun!

Kurşun geçirmez olay müdahalesinin sırlarını açığa çıkarın – Cynet’in IR Lideri Asaf Perlman ile 6 Aşamalı süreçte ustalaşın!

Fırsatı Kaçırmayın – Koltuğunuzu Kaydedin!

Siber güvenlik firması CrowdStrike, kendi danışmanlığında, saldırıyı büyük bir güvenle Kuzey Kore bağlantılı devlet destekli bir aktör olan Labyrinth Chollima’ya (diğer adıyla Nickel Academy) bağladı.

Adam Meyers, “Herhangi bir bariz model olmaksızın geniş bir dikey yelpazedeki birçok kuruluşu hedefleyen etkinlik, söz konusu düşmanla benzersiz bir şekilde ilişkilendirilen gözlemlenen ağ altyapısına, benzer kurulum tekniklerine ve yeniden kullanılan bir RC4 anahtarına dayalı olarak Labyrinth Chollima’ya atfedilmiştir.” CrowdStrike’ta kıdemli istihbarat başkan yardımcısı The Hacker News’e söyledi.

“Trojanlı 3CX uygulamaları, benzersiz bir şekilde Labyrinth Chollima’ya atfedilen kötü amaçlı yazılım olan ArcfeedLoader’ın bir türevini çalıştırıyor.”

Teksas merkezli şirkete göre Labyrinth Chollima, aynı zamanda Silent Chollima (aka Andariel veya Nickel Hyatt) ve Stardust Chollima’yı (namı diğer BlueNoroff veya Nickel Gladstone) oluşturan Lazarus Group’un bir alt kümesidir.

Meyers, grubun “en azından 2009’dan beri aktif olduğunu ve genellikle kripto ve finansal kuruluşları hedef alarak gelir elde etmeye çalıştığını” belirterek, “muhtemelen Kuzey Kore’nin Genel Keşif Bürosu’nun (RGB) Bürosu 121’e bağlı olduğunu ve öncelikle casusluk operasyonları yürüttüğünü” sözlerine ekledi. Gelir yaratma planları.”