10 yıllık bir Windows güvenlik açığı, yürütülebilir dosyaların meşru bir şekilde imzalanmış gibi görünmesi için saldırılarda hala kullanılıyor ve Microsoft’un düzeltmesi bunca yıldan sonra hala “kayıtlı”. Daha da kötüsü, düzeltme Windows 11’e yükselttikten sonra kaldırılır.

Çarşamba gecesi, VoIP iletişim şirketi 3CX’in Windows masaüstü uygulamasının trojenleştirilmiş sürümlerini büyük ölçekli bir tedarik zinciri saldırısında dağıtmak üzere ele geçirildiği haberi geldi.

Bu tedarik zinciri saldırısının bir parçası olarak, Windows masaüstü uygulaması tarafından kullanılan iki DLL, bilgi çalan truva atı gibi bilgisayarlara ek kötü amaçlı yazılım indiren kötü amaçlı sürümlerle değiştirildi.

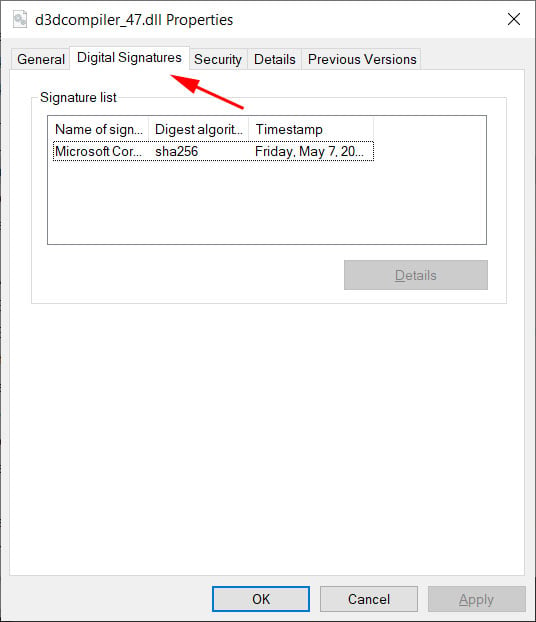

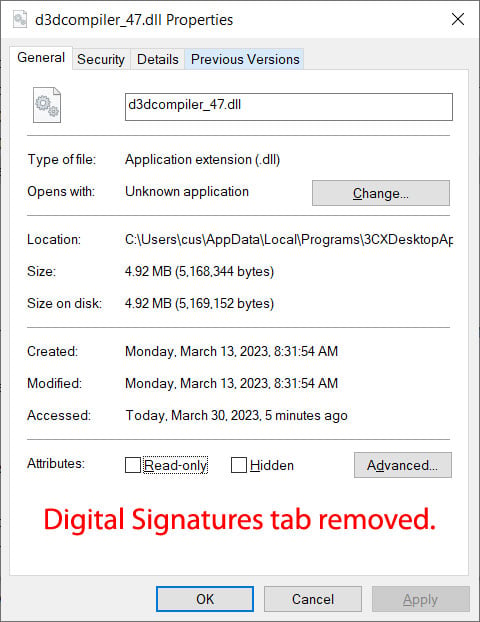

Saldırıda kullanılan kötü amaçlı DLL’lerden biri genellikle Microsoft tarafından imzalanan ve d3dcompiler_47.dll adlı yasal bir DLL’dir. Ancak tehdit aktörleri, dosyanın sonuna şifrelenmiş kötü amaçlı bir yük eklemek için DLL’yi değiştirdi.

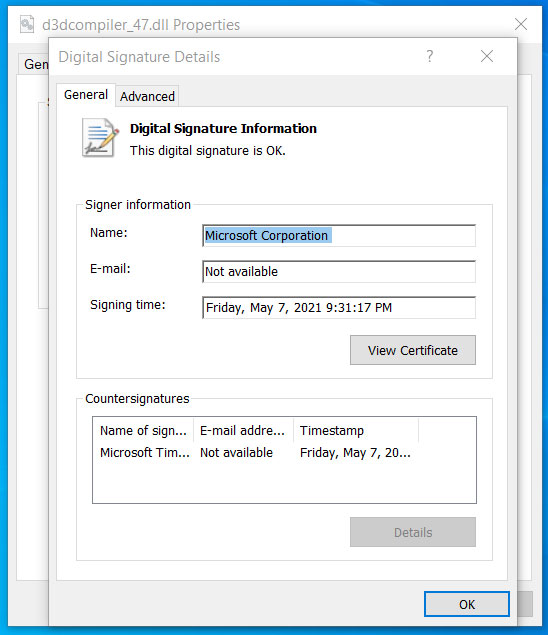

Gibi ilk not edilen dün, dosya değiştirilmiş olmasına rağmen, Windows hala Microsoft tarafından doğru şekilde imzalanmış olarak gösterdi.

Kaynak: BleepingComputer

DLL veya EXE dosyası gibi yürütülebilir bir dosyayı imzalayan kod, Windows kullanıcılarına dosyanın orijinal olduğunu ve kötü amaçlı kod içerecek şekilde değiştirilmediğini garanti etmek içindir.

İmzalı bir yürütülebilir dosya değiştirildiğinde, Windows “nesnenin dijital imzasının doğrulanmadığını” belirten bir mesaj görüntüler. Ancak, d3dcompiler_47.dll DLL dosyasının değiştirildiğini bilmemize rağmen Windows’ta hala imzalanmış olarak görünüyor.

iletişime geçtikten sonra dormann olacakANALYGENCE’ta kıdemli bir güvenlik açığı analisti olan bu davranış ve DLL’yi paylaşma hakkında, DLL’nin bir “WinVerifyTrust İmza Doğrulama Güvenlik Açığı” olan CVE-2013-3900 kusurundan yararlandığı söylendi.

Microsoft bu güvenlik açığını ilk olarak 10 Aralık 2013’te açıkladı ve imzalı bir yürütülebilir dosyada bir EXE’nin kimlik doğrulama imza bölümüne (WIN_CERTIFICATE yapısı) içerik eklemenin imzayı geçersiz kılmadan mümkün olduğunu açıkladı.

Örneğin, Dorman tweetlerde açıkladı Google Chrome yükleyicisinin, “kullanım istatistiklerini ve kilitlenme raporlarını Google’a göndermeyi” etkinleştirip etkinleştirmediğinizi belirlemek için Authenticode yapısına veri eklediğini. Google Chrome yüklendiğinde, teşhis raporlarının etkinleştirilip etkinleştirilmeyeceğini belirlemek için bu veriler için kimlik doğrulama imzasını kontrol edecektir.

Microsoft nihayetinde, muhtemelen bir yürütülebilir dosyanın imza bloğunda veri depolayan yasal, imzalı yürütülebilir dosyaları geçersiz kılacağı için düzeltmeyi isteğe bağlı yapmaya karar verdi.

Microsoft’un CVE-2013-3900 açıklaması, “10 Aralık 2013’te Microsoft, Microsoft Windows’un tüm desteklenen sürümleri için Windows Authenticode imza biçimiyle imzalanan ikili dosyalar için imzaların doğrulanma şeklini değiştiren bir güncelleştirme yayımladı.”

“Bu değişiklik, isteğe bağlı olarak etkinleştirilebilir.”

“Etkinleştirildiğinde, Windows Authenticode imza doğrulaması için yeni davranış artık WIN_CERTIFICATE yapısında gereksiz bilgilere izin vermeyecek ve Windows artık uyumlu olmayan ikili dosyaları imzalı olarak tanımayacaktır.”

Çok sayıda tehdit aktörü tarafından istismar edildiği bilinen güvenlik açığıyla, şimdi üzerinden yaklaşık on yıl geçti. Yine de, yalnızca Windows Kayıt Defterini el ile düzenleyerek etkinleştirilebilen bir isteğe bağlı düzeltme olmaya devam ediyor.

Düzeltmeyi etkinleştirmek için 64 bit sistemlerdeki Windows kullanıcıları aşağıdaki Kayıt Defteri değişikliklerini yapabilir:

Windows Kayıt Defteri Düzenleyicisi Sürüm 5.00

[HKEY_LOCAL_MACHINE\Software\Microsoft\Cryptography\Wintrust\Config]

“EnableCertPaddingCheck”=”1”

[HKEY_LOCAL_MACHINE\Software\Wow6432Node\Microsoft\Cryptography\Wintrust\Config]

“EnableCertPaddingCheck”=”1”

Bu Kayıt Defteri anahtarları etkinleştirildiğinde, Microsoft’un 3CX tedarik zinciri saldırısında kullanılan kötü amaçlı d3dcompiler_47.dll DLL’deki imzayı ne kadar farklı şekilde doğruladığını görebilirsiniz.

|

|

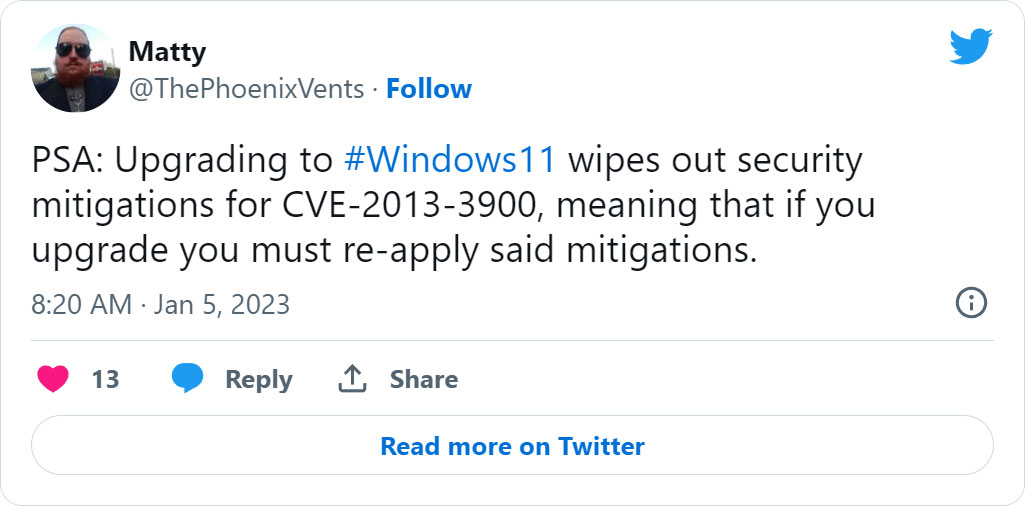

Daha da kötüsü, düzeltmeyi uygulamak için Kayıt Defteri anahtarlarını ekleseniz bile, Windows 11’e yükselttiğinizde bunlar kaldırılacak ve bu da cihazınızı yeniden savunmasız hale getirecektir.

Güvenlik açığı, Ocak ayındaki 3CX tedarik zinciri ve Zloader kötü amaçlı yazılım dağıtım kampanyası gibi son saldırılarda kullanıldığından, geliştiricileri rahatsız etse bile düzeltilmesi gerektiği ortaya çıktı.

Ne yazık ki, çoğu kişi bu kusuru bilmez ve kötü amaçlı bir dosyaya bakar ve Windows’un öyle olduğunu bildirdiği için güvenilir olduğunu varsayar.

Dormann, “Ancak bir düzeltme isteğe bağlı olduğunda, kitleler korunmayacaktır” diye uyardı.

İsteğe bağlı düzeltmeyi etkinleştirdim, bilgisayarı gün boyunca her zamanki gibi kullandım ve kararımdan pişman olmama neden olan herhangi bir sorunla karşılaşmadım.

Bu, Google Chrome gibi bazı yükleyicilerde imzalı olarak görünmeme sorununa neden olsa da, eklenen koruma zahmete değer.

BleepingComputer, bu kusurun kötüye kullanılmaya devam ettiği konusunda Microsoft’a ulaştı ve bu yalnızca bir katılım düzeltmesi, ancak bir yanıt almadı.