VoIP yazılım sağlayıcısına yapılan son tedarik zinciri saldırısı hakkında bu hafta bazı dikkate değer yeni ayrıntılar öğrendik. 3CX. Uzun, karmaşık izinsiz giriş, bir siberpunk casus romanının tüm özelliklerine sahiptir: Kuzey Koreli bilgisayar korsanları, LinkedIn insanları iş teklifi kılığına girmiş kötü amaçlı yazılımları açmaya ikna etmek; kötü amaçlı yazılım hedefleme Mac Ve linux savunma ve kripto para firmalarında çalışan kullanıcılar; ve daha önceki tedarik zinciri saldırılarının içinde yer alan yazılım tedarik zinciri saldırıları.

ESET’teki araştırmacılar, LinkedIn’deki sahte bir HSBC çalışanından gelen bu iş teklifinin, bir PDF dosyası gibi görünen Kuzey Kore kötü amaçlı yazılımı olduğunu söylüyor.

Mart 2023’ün sonlarında 3CX, masaüstü uygulamalarının her ikisi için de geçerli olduğunu açıkladı. pencereler Ve Mac os işletim sistemi saldırganlara uygulamanın yüklendiği tüm makinelerde kod indirme ve çalıştırma yeteneği veren kötü amaçlı kodla ele geçirildi. 3CX, havacılık, sağlık ve konaklama dahil olmak üzere çok çeşitli sektörlerde 600.000’den fazla müşterisi ve 12 milyon kullanıcısı olduğunu söylüyor.

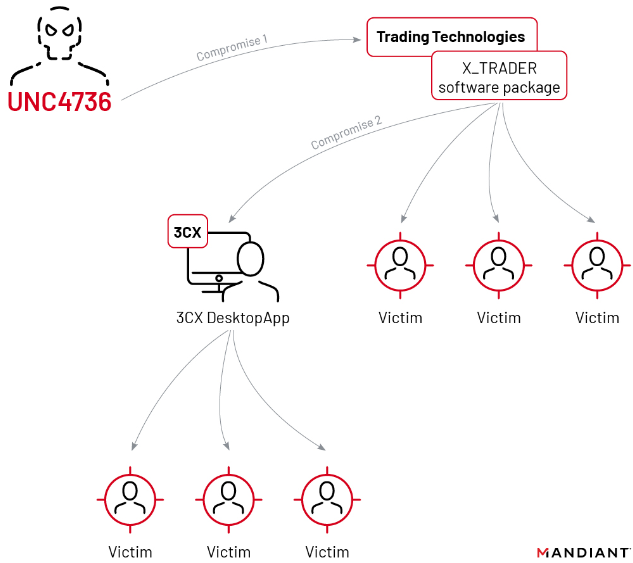

3CX olay müdahale firması tuttu MandiantÇarşamba günü, uzlaşmanın 2022’de bir 3CX çalışanının, kurcalanmış bir yükleyiciyle başlayan daha eski bir yazılım tedarik zinciri uzlaşması yoluyla dağıtılan kötü amaçlı yazılım içeren bir yazılım paketi yüklemesiyle başladığını söyleyen bir rapor yayınladı. X_TRADERtarafından sağlanan bir yazılım paketi Ticaret Teknolojileri.

20 Nisan tarihli Mandiant raporunda “Mandiant, bir yazılım tedarik zinciri saldırısının başka bir yazılım tedarik zinciri saldırısına yol açtığını ilk kez görüyor” diyor.

Mandiant, 3CX’in ağında ifşa edilen en eski güvenlik ihlali kanıtının, çalışanın kişisel bilgisayarının güvenliği ihlal edildikten iki gün sonra, çalışanın kurumsal kimlik bilgilerinin kullanıldığı VPN aracılığıyla olduğunu buldu.

3CX, bloglarında 20 Nisan’da yaptığı bir güncellemede, “Sonunda, tehdit aktörü hem Windows hem de macOS yapı ortamlarını tehlikeye atmayı başardı” dedi.

Mandiant, 3CX saldırısının Lazarus olarak bilinen Kuzey Kore devlet destekli bilgisayar korsanlığı grubu tarafından düzenlendiği sonucuna vardı. Bu karar, daha önce Kaspersky Lab ve Elastic Security’deki araştırmacılar tarafından bağımsız olarak ulaşılmıştı.

Mandiant, güvenliği ihlal edilmiş 3CX yazılımının, üzerinde barındırılan şifrelenmiş simge dosyalarına başvurarak yeni talimatlar arayan kötü amaçlı yazılım indirdiğini tespit etti. GitHub. Şifresi çözülmüş simge dosyaları, kötü amaçlı yazılımın kontrol sunucusunun konumunu ortaya çıkardı ve bu sunucu, kötü amaçlı yazılımın ele geçirilmesinin üçüncü aşaması olan ICONICSTEALER adlı bir şifre çalma programı için sorgulandı.

Kötü amaçlı yazılımın bazı 3CX müşterilerine gönderilmesine yol açan ikili tedarik zinciri uzlaşması. Resim: Mandiant.

Bu arada güvenlik firması ESET 3CX tedarik zinciri saldırısında kullanılan kötü amaçlı yazılım ile yakın zamanda LinkedIn’deki sahte yönetici profillerinden sahte iş teklifleri aracılığıyla dağıtılan Linux tabanlı kötü amaçlı yazılım arasındaki dikkate değer benzerlikleri gösteren bugün yayınlanan bir araştırma. Araştırmacılar, Lazarus’un Linux kullanıcılarına yönelik kötü amaçlı yazılım dağıttığını ilk kez tespit edildiğini söyledi.

Geçen yaz burada yayınlanan yakın tarihli bir dizide bildirildiği üzere, LinkedIn geçtiğimiz yıl çeşitli teknoloji, savunma, enerji ve finans şirketlerinde çalıştığı varsayılan kişiler için sahte yönetici profilleriyle dolup taştı. Pek çok durumda, sahte profiller büyük şirketlerdeki baş bilgi güvenliği görevlilerini yanılttı ve bazıları, hesapları kapatılmadan önce epeyce bağlantı çekti.

Mandiant, Proofpoint ve diğer uzmanlar, Lazarus’un uzun süredir bu sahte LinkedIn profillerini, hedefleri genellikle bir iş teklifi kılığına giren kötü amaçlı yazılım bulaşmış bir belgeyi açmaya çekmek için kullandığını söylüyor. LinkedIn kullanan bu devam eden Kuzey Kore casusluk kampanyası ilk olarak Ağustos 2020’de tarafından belgelendi. ClearSky GüvenliğiLazarus grubunun kampanyayı küresel olarak sürdürmek için düzinelerce araştırmacı ve istihbarat personeli çalıştırdığını söyledi.

Microsoft Corp.LinkedIn’in sahibi olan , Eylül 2022’de sahte LinkedIn hesaplarının çoğalmasını kullanan çok çeşitli sosyal mühendislik kampanyaları tespit ettiğini söyledi. Microsoft, hesapların teknoloji, savunma ve medya şirketlerindeki işe alım görevlilerini taklit etmek ve insanları kötü amaçlı bir dosyayı açmaya ikna etmek için kullanıldığını söyledi. Microsoft, saldırganların genellikle kötü amaçlı yazılımlarını meşru açık kaynaklı yazılımlar gibi gizlediklerini tespit etti. Sumatra PDF’i ve SSH istemcisi Macun.

Microsoft, bu saldırıları Kuzey Kore’nin Lazarus bilgisayar korsanlığı grubuna bağladı, ancak onlar bu gruptan geleneksel olarak “” olarak söz ettiler.ÇİNKO“. Bu, Redmond’un tehdit gruplarını adlandırma biçimini tamamen yenilediği bu ayın başlarına kadar; Microsoft artık ZINC’e “elmas sulu kar”

ESET araştırmacıları, ödün vermek için tasarlanmış LinkedIn’de devam eden bir Lazarus kampanyasına bağlı yeni bir sahte iş cazibesi bulduklarını söyledi. linux işletim sistemleri. Kötü amaçlı yazılım, çok uluslu banka HSBC’de bir iş sözleşmesi teklif eden bir belgenin içinde bulundu.

ESET araştırmacıları, “Birkaç hafta önce, VirusTotal’da HSBC temalı bir PDF cazibesine sahip yerel bir Linux yükü bulundu” diye yazdı. Peter Kalnai Ve Marc-Etienne M. Leveille. “Bu, Lazarus’un tüm büyük masaüstü işletim sistemlerini hedefleme yeteneğini tamamlıyor. Bu durumda, yem olarak sahte bir HSBC iş teklifi sunan ZIP dosyasından nihai yüke kadar tüm zinciri yeniden oluşturabildik.”

ESET, şemada kullanılan kötü amaçlı PDF dosyasının “.pdf” dosya uzantısına sahip göründüğünü ancak bunun bir hile olduğunu söyledi. ESET, dosya adındaki noktanın normal bir nokta olmadığını, bunun yerine içindekiler tablosunda bölüm başlıklarını bu bölümlerin bulunduğu sayfa numaralarına bağlamak için sıklıkla kullanılan bir “öncü noktayı” temsil eden bir Unicode karakteri (U+2024) olduğunu keşfetti. bölümler başlıyor.

Araştırmacılar, “Dosya adında lider noktanın kullanılması, muhtemelen dosya yöneticisini dosyayı PDF yerine yürütülebilir bir dosya olarak ele alması için kandırma girişimiydi” diye devam etti. “Bu, dosyanın bir PDF görüntüleyici ile açılması yerine çift tıklandığında çalışmasına neden olabilir.”

ESET, dosyayı açan herkesin HSBC’den bir iş teklifi içeren bir sahte PDF göreceğini, ancak yürütülebilir dosyanın arka planda ek kötü amaçlı yazılım yükleri indireceğini söyledi. ESET ekibi ayrıca kötü amaçlı yazılımın, muhtemelen dosya uzantısıyla oynamanın kullanıcının sisteminin kötü amaçlı yazılım yemi için boş bir simge göstermesine neden olabileceğinden, kötü amaçlı PDF tarafından görüntülenen program simgesini değiştirebildiğini de tespit etti.

Kim ZetterKıdemli bir Wired.com muhabiri ve artık bağımsız bir güvenlik gazetecisi olan Mandiant araştırmacıları ile röportaj yapan Mandiant araştırmacıları, güvenliği ihlal edilen yazılım programlarıyla ilgili haberler artık kamuoyuna açıklandığı için Trading Technologies ve 3CX müşterileri arasında “çok daha fazla kurbanın” ortaya çıkmasını beklediklerini söyledi.

Zetter, Substack’teki Zero Day haber bülteninde “Mandiant, Trading Technologies’e 11 Nisan’da X_Trader yazılımının ele geçirildiğini bildirdi, ancak yazılım üreticisi, Mandiant’ın iddialarını araştırıp doğrulamak için zamanı olmadığını söylüyor” diye yazdı. Şimdilik, güvenliği ihlal edilmiş X_Trader yazılımının diğer yazılım firmalarındaki kişiler tarafından indirilip indirilmediği belirsizliğini koruyor.

Burada bir umut ışığı varsa, X_Trader yazılımı Nisan 2020’de, bilgisayar korsanlarının kötü amaçlı yazılım yerleştirdiği iddia edilenden iki yıl önce hizmet dışı bırakılmıştı.

Zetter, “Şirket o zamandan beri yazılımın yeni sürümlerini yayınlamamıştı ve ürün için destek sağlamayı bırakmıştı, bu da ürünü Kuzey Koreli bilgisayar korsanlarının müşterileri etkilemesi için ideal olmayan bir vektör haline getirdi” diye yazdı.