2024’te GitHub’a 39 milyondan fazla API anahtarı, kimlik bilgileri ve diğer hassas sırlar ortaya çıktı ve küresel olarak geliştirici topluluğu ve işletmeler içinde önemli bir alarm verdi.

Bu sızıntının ölçeği ve etkisi, uygunsuz bir şekilde ele alınan kimlik bilgilerine bağlı artan risklerin altını çizdi ve sağlam güvenlik uygulamalarına acil ihtiyacı vurguladı.

Dünyanın yazılım işbirliği için en büyük platformu olan Github, sistemlerinin geçen yıl boyunca itme koruma araçlarını kullanarak milyonlarca sızdırılmış sırları ele geçirdiğini ortaya koydu.

Bununla birlikte, genellikle risklerden habersiz iyi niyetli geliştiriciler tarafından önemli ölçüde paylaşılmıştır.

Neden gizli sızıntılar kritik

API anahtarları, jetonlar ve kimlik bilgileri gibi sırlar, modern yazılım geliştirmenin temel bileşenleridir.

Sistemlerin güvenli bir şekilde iletişim kurmasına, hizmetleri doğrulamasına ve hassas verileri yönetmesine izin verir. Ne yazık ki, geliştiriciler genellikle kod işlerken, depoları paylaşırken veya işbirlikçi kalkınma sırasında bu sırları yanlışlıkla ortaya çıkarırlar.

Görünüşte iyi huylu sızıntılar bile saldırganlara daha büyük sistemlere bir dayanak sağlayabilir. Tek bir uzlaşılmış API anahtarı genellikle bir kuruluşta yanal saldırılara yol açar ve kritik altyapı ve verileri riske atar.

Sorunu daha da karmaşıklaştıran Github, özel depoları halka açık hale getirme gibi yanlışlıkla yanlış yapılandırmaların 2024’te en yüksek seviyelerde kaydedildiğini kaydetti.

GitHub’ın Geliştirilmiş Güvenlik Pushası

Artan güvenlik zorluklarına yanıt olarak Github, platformunda gizli sızıntıları azaltma çabalarını artırdı. Dikkate değer girişimleri arasında:

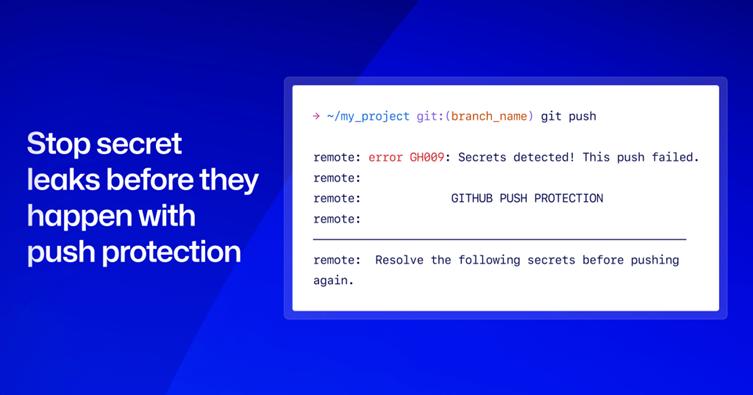

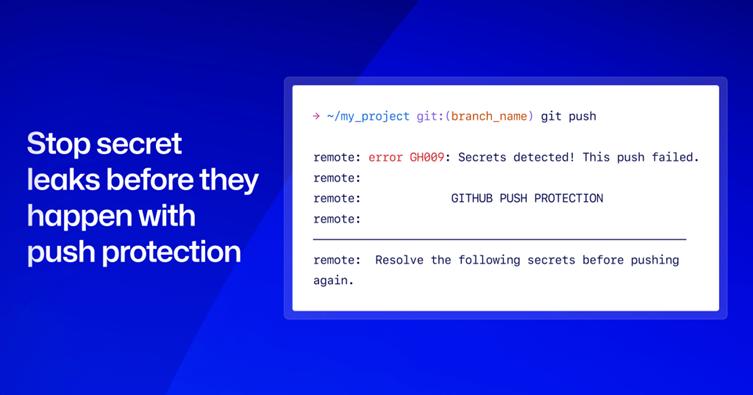

- Varsayılan olarak Push Koruması: Maruz kalan sırları gerçekleşmeden önce önlemek için Github artık kamu depolarını hassas bilgiler için otomatik olarak tarar. Bu özellik platformunda yerleşiktir ve gizli sızan girişimleri gerçek zamanlı olarak etkili bir şekilde engeller.

- Jeton ihraççıları ile ortaklık programı: Github, sızdırılmış sırları hızlı bir şekilde tespit etmek için AWS, Google Cloud ve Openai gibi büyük sağlayıcılarla işbirliği yapar. Tespit edilirse, bu ortaklar derhal uzlaşmış jetonları karantinaya çıkarabilir veya iptal edebilir.

- Bağımsız güvenlik geliştirmeleri: GitHub, gizli koruma ve kod güvenliği gibi güvenlik araçlarını bağımsız ürünler olarak kullanılabilir. Daha önce premium planlar altında paketlenmiş olan bu hareket, daha küçük ekipler ve kuruluşlar için güvenlik özelliklerine erişimi demokratikleştirmeyi amaçlıyor.

Geliştiriciler için ileri bir yol

Olay, kuruluşların ve geliştiricilerin güvenli gizli yönetime öncelik vermeleri için bir uyandırma çağrısı görevi görüyor. Uzmanlar, aşağıdakileri içeren en iyi uygulamaları benimsemeyi önerir:

- Otomasyon: Yaratılışlarını, rotasyonlarını ve iptallerini otomatikleştirerek insan etkileşimini sırlarla en aza indirin.

- Normal tarama: Sömürü gerçekleşmeden önce sızıntıları ele almak için GitHub’ın yerleşik gizli tarama araçları gibi sürekli izleme çözümlerini kullanın.

- En az ayrıcalık prensibi: Sırlara erişimi yalnızca bunları gerektiren kullanıcılara ve uygulamalara sınırlayın.

GitHub’ın güvenlik altyapısını destekleme çabaları övgüye değer olsa da, sırları koruma sorumluluğu nihayetinde geliştiriciler ve kuruluşlara aittir.

Siber saldırılar giderek daha fazla maruz kalan kimlik bilgilerini kullanırken, proaktif önlemler artık isteğe bağlı değildir – bir zorunluluktur. Geliştiriciler için, bilgilendirilmiş kalmak ve güvenli uygulamaları benimsemek gelecekteki tehditlerle mücadele etmek için kritik öneme devam edecektir.

Github’ın güvenlikteki son gelişmeleri, sorunun ağırlığını ve küresel yazılım geliştirme ekosistemini korumak için işbirlikçi çözümlerin ihtiyacının altını çiziyor.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!