Kimlik bilgilerini çalan yeni bir kötü amaçlı yazılım Zaraza robotu popüler mesajlaşma servisini komut ve kontrol (C2) olarak kullanırken Telegram’da satışa sunuluyor.

Siber güvenlik şirketi Uptycs geçen hafta yayınlanan bir raporda, “Zaraza botu çok sayıda web tarayıcısını hedefliyor ve tehdit aktörleri arasında popüler olan bir Rus Telegram korsan kanalında aktif olarak dağıtılıyor” dedi.

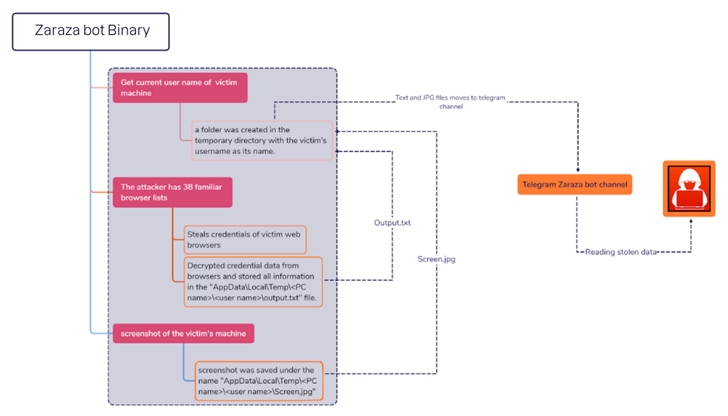

“Kötü amaçlı yazılım bir kurbanın bilgisayarına bulaştığında, hassas verileri alır ve saldırganların hemen erişebileceği bir Telegram sunucusuna gönderir.”

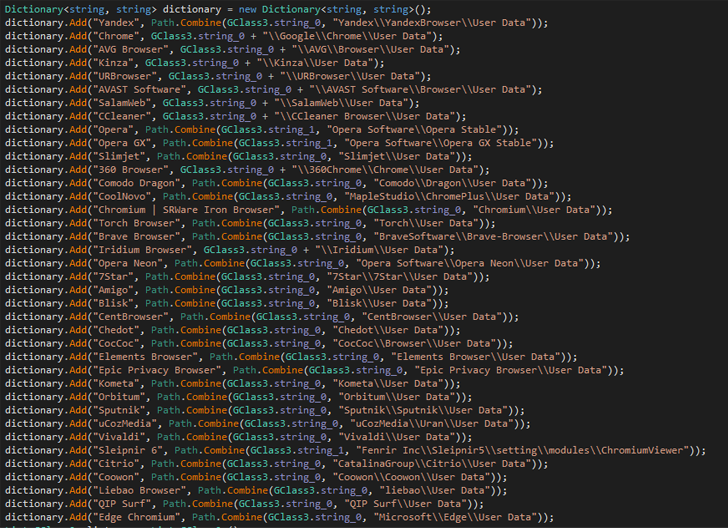

C# kullanılarak derlenen 64 bitlik bir ikili dosya olan Zaraza bot, Google Chrome, Microsoft Edge, Opera, AVG Tarayıcı, Brave, Vivaldi ve Yandex dahil olmak üzere 38 adede kadar farklı web tarayıcısını hedeflemek üzere tasarlanmıştır. Ayrıca aktif pencerenin ekran görüntülerini yakalayacak şekilde donatılmıştır.

Bu, çevrimiçi banka hesapları, kripto para cüzdanları, e-posta hesapları ve operatörler için değerli sayılan diğer web siteleriyle ilişkili oturum açma kimlik bilgilerini yakalayabilen en son kötü amaçlı yazılım örneğidir.

Çalınan kimlik bilgileri, yalnızca tehdit aktörlerinin kurbanların hesaplarına yetkisiz erişim elde etmesine izin vermediği, aynı zamanda kimlik hırsızlığı ve mali dolandırıcılık da yaptığı için ciddi bir risk oluşturmaktadır.

Uptycs tarafından toplanan kanıtlar, Zaraza botunun diğer siber suçlulara abonelik için ticari bir araç olarak sunulduğuna işaret ediyor. Şu anda kötü amaçlı yazılımın nasıl yayıldığı net değil, ancak bilgi hırsızları geçmişte genellikle kötü amaçlı reklamcılık ve sosyal mühendislik gibi birkaç yöntemden yararlandı.

Bulgular, eSentire’nin Tehdit Müdahale Birimi’nin (TRU), bilgi hırsızları ve Remcos RAT gibi uzaktan erişim truva atları (RAT’ler) sağlamak için vergi temalı yemler kullanarak kimlik avı e-postaları yoluyla finans sektörünü hedefleyen bir GuLoader (aka CloudEyE) kampanyasını ifşa etmesiyle geldi.

Karanlık Web İstihbarat Toplama Sanatında Ustalaşın

Karanlık ağdan tehdit istihbaratı elde etme sanatını öğrenin – Uzmanlar tarafından yönetilen bu web seminerine katılın!

Koltuğumu Kurtar!

Geliştirme ayrıca, meşru uygulamalar arayan kullanıcıları hırsız yükleri içeren sahte yükleyicileri indirmeye ikna ederek artan sayıda kötü amaçlı yazılım ailesini dağıtmak için kötü amaçlı reklamcılık ve arama motoru zehirlenmesi tekniklerindeki ani artışı takip ediyor.

Rus siber güvenlik firması Kaspersky, yeni bir analizde, SilentCryptoMiner olarak bilinen bir kripto para madencisini yüklemek için bir kanal görevi gören .NET tabanlı bir indirici olan CueMiner’ı dağıtmak için BitTorrent veya OneDrive’dan indirilen truva atına dönüştürülmüş crackli yazılımın kullanıldığını ortaya çıkardı.

Hırsızlık yapan kötü amaçlı yazılımlardan kaynaklanan riskleri azaltmak için, kullanıcıların iki faktörlü kimlik doğrulamayı (2FA) etkinleştirmeleri ve yazılım ve işletim sistemi güncellemelerini kullanıma sunuldukça uygulamaları önerilir.