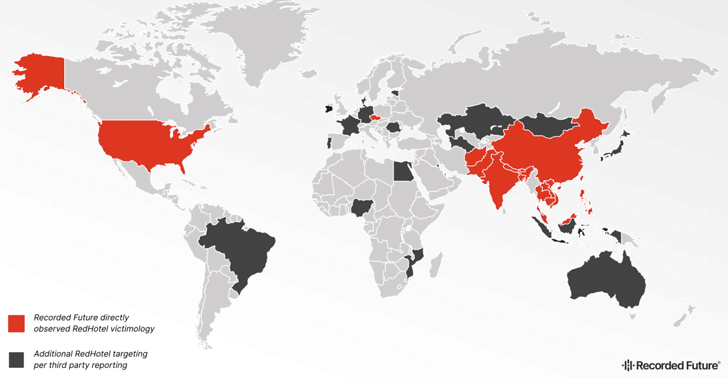

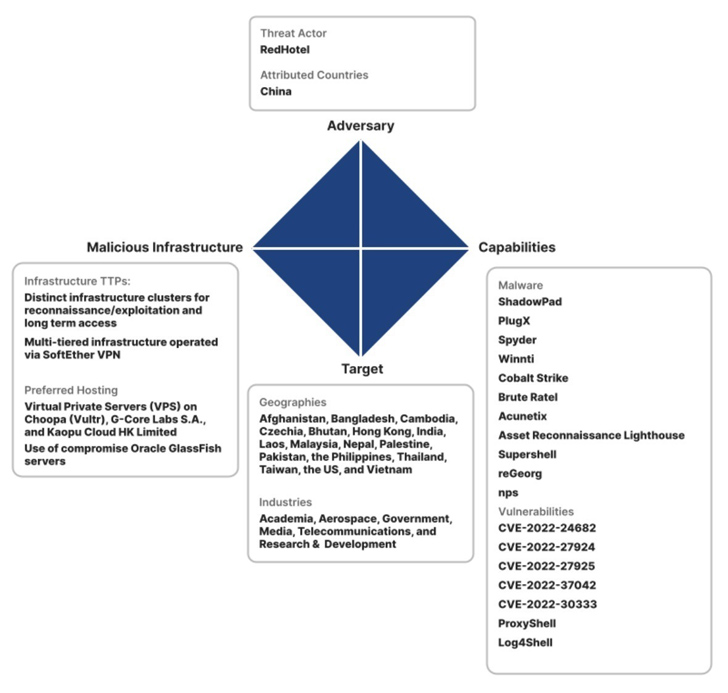

Çin Devlet Güvenlik Bakanlığı (MSS) ile bağlantılı bilgisayar korsanları, 2021’den 2023’e kadar Asya, Avrupa ve Kuzey Amerika’daki 17 farklı ülkede düzenlenen saldırılarla ilişkilendirildi.

Siber güvenlik firması Recorded Future, saldırı setini adı altında izlediği bir ulus devlet grubuna bağladı. kırmızıotel (daha önce Threat Activity Group-22 veya TAG-222), Aquatic Panda, Bronze University, Charcoal Typhoon, Earth Lusca ve Red Scylla (veya Red Dev 10) olarak geniş çapta izlenen bir etkinlik kümesiyle örtüşüyor.

2019’dan beri aktif olan üretken aktörün hedef aldığı öne çıkan sektörlerden bazıları akademi, havacılık, devlet, medya, telekomünikasyon ve araştırmayı kapsıyor. Dönem boyunca kurbanların çoğu hükümet kuruluşlarıydı.

Siber güvenlik şirketi, “RedHotel’in istihbarat toplama ve ekonomik casusluk gibi ikili bir misyonu var” dedi ve kalıcılığını, operasyonel yoğunluğunu ve küresel erişimini vurguladı. “Hem geleneksel istihbarat için devlet kurumlarını hem de COVID-19 araştırması ve teknoloji Ar-Ge’sinde yer alan kuruluşları hedefliyor.”

Trend Micro, Ocak 2022’nin başlarında, düşmanı “esas olarak siber casusluk ve mali kazançla motive edilen yüksek becerili ve tehlikeli bir tehdit aktörü” olarak tanımladı.

Grup o zamandan beri Log4Shell kusurlarının yanı sıra telekomünikasyon, akademi, araştırma ve geliştirme ve uzun vadeli erişim için arka kapılar konuşlandırmak için Nepal, Filipinler, Tayvan ve Hong Kong’daki hükümet kuruluşlarına yönelik saldırılarla bağlantılı.

RedHotel tarafından kurulan saldırı zincirleri, ilk erişim için halka açık uygulamaları silah haline getirdi, ardından Cobalt Strike ve Brute Ratel C4 (BRc4) gibi saldırgan güvenlik araçları ve FunnySwitch, ShadowPad, Spyder ve Winnti gibi ısmarlama kötü amaçlı yazılım ailelerinin bir kombinasyonunu kullandı.

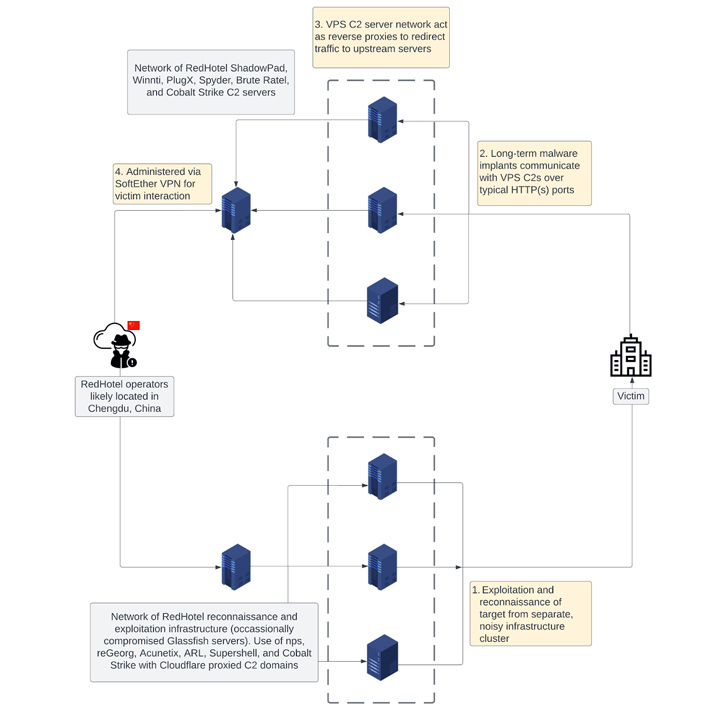

Aktörün çalışma tarzının dikkate değer bir yönü, her biri ilk keşif ve komuta ve kontrol sunucuları aracılığıyla uzun vadeli ağ erişimine odaklanan çok katmanlı bir altyapının kullanılmasıdır. Alan adı kaydı için ağırlıklı olarak NameCheap’i kullanır.

2022’nin sonlarındaki bir kampanyada RedHotel’in, BRc4’ü yüklemekten sorumlu bir DLL dosyasını imzalamak için Tayvanlı bir oyun şirketine ait çalıntı bir kod imzalama sertifikasından yararlandığı söyleniyor. Sömürü sonrası araç seti, kendi adına, kötüye kullanılan, güvenliği ihlal edilmiş Vietnam hükümeti altyapısıyla iletişim kuracak şekilde yapılandırılmıştır.

Recorded Future, “RedHotel, yüksek bir operasyonel tempoyu koruyarak ve küresel olarak kamu ve özel sektör kuruluşlarını hedef alarak, ÇHC devlet destekli daha geniş bir siber casusluk faaliyetinin amansız kapsamına ve ölçeğine örnek teşkil etti.” dedi.

Gelişme, Washington Post’un Çinli bilgisayar korsanlarının Japonya’daki gizli savunma ağlarına “derin ve kalıcı erişime” sahip olduğunu bildirmesiyle geldi ve bu da ihlali 2020’nin sonlarında keşfeden ABD Ulusal Güvenlik Teşkilatı’nın (NSA) konuyu kişisel olarak hükümete bildirmesine yol açtı. yetkililer.