3.300’den fazla Citrix NetScaler cihazı, saldırganların yamaların serbest bırakılmasından yaklaşık iki ay sonra kullanıcı oturumlarını kaçırarak kimlik doğrulamasını atlamasına izin veren kritik bir güvenlik açığına karşı açılmaya devam ediyor.

CVE-2025-5777 olarak izlenen ve Citrixbleed 2 olarak adlandırılan bu sınırsız bellek okuma güvenlik açığı, yetersiz giriş doğrulamasından kaynaklanır ve kimlik doğrulanmamış saldırganların bir ağ geçidi (VPN Proxy, CVPN Proxy, CVPN, AA, AA, Sunucu olarak yapılandırılmış cihazlarda uzaktan erişmesini sağlar.

Bu güvenlik kusurunun başarıyla yararlanması, tehdit aktörlerinin kamuya dönük ağ geçitlerinden ve sanal sunuculardan oturum jetonlarını, kimlik bilgilerini ve diğer hassas verileri çalmalarını sağlayarak kullanıcı oturumlarını ve çok faktörlü kimlik doğrulamasını (MFA) atlamalarına izin verebilir.

CVE-2025-5777’yi hedefleyen konsept kanıtı (POC) istismarları, kusurun açıklanmasından iki haftadan kısa bir süre sonra serbest bırakılırken, bu POC istismarlarının serbest bırakılmasından haftalar önce sıfır gün saldırılarında aktif sömürü tespit edildi.

“Citrixbleed” olarak bilinen benzer bir Citrix güvenlik kusuru, iki yıl önce NetScaler cihazlarını kesmek ve fidye yazılımı saldırılarında tehlikeye atılmış ağlar arasında yanal olarak hareket etmek için sömürüldü.

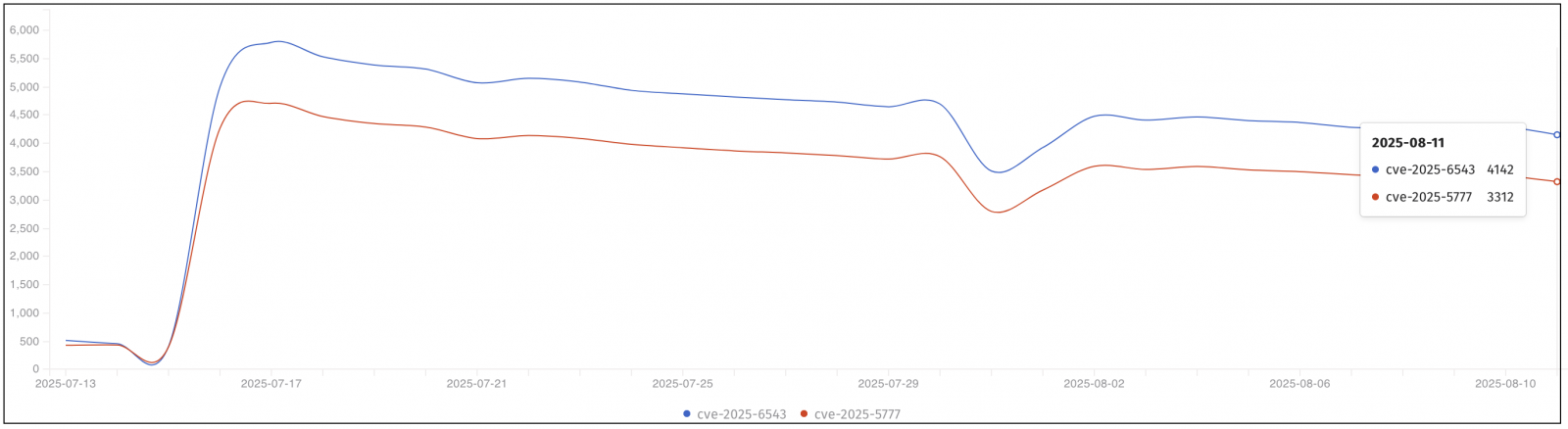

Pazartesi günü, İnternet Güvenliği Kâr Amacı Gütmeyen Shadowserver Vakfı’ndan güvenlik analistleri, 3.312 Citrix NetScaler cihazlarının devam eden CVE-2025-5777 saldırılarına karşı savunmasız olduğunu bildirdi.

Shadowserver ayrıca, Citrix’in hizmet reddi (DOS) saldırılarında aktif olarak sömürülen olarak etiketlendiği başka bir kritik güvenlik açığına (CVE-2025-6543) karşı açılan 4,142 cihaz gördü.

Citrix, CVE-2025-6543’ün istenmeyen kontrol akışına ve hizmet reddine yol açabilecek bir bellek taşma kırılganlığı olduğunu belirtirken, Hollanda Ulusal Siber Güvenlik Merkezi (NCSC) Pazartesi günü, saldırganların bu kusuru ülkedeki çoklu kritik örgütleri ihlal etmek için en az Mayıs ayından beri sıfır gün olarak kullandıkları konusunda uyardı.

“NCSC, Hollanda’daki birçok kritik kuruluşun Citrix Netscaler’da CVE-2025-6543 olarak tanımlanan bir güvenlik açığı yoluyla başarıyla saldırıya uğradığını belirledi.” Dedi.

“NCSC, saldırıları gelişmiş bir modus operandi ile bir veya daha fazla aktörün çalışması olarak değerlendiriyor. Güvenlik açığı sıfır gün olarak sömürüldü ve etkilenen kuruluşlarda uzlaşmayı gizlemek için izler aktif olarak kaldırıldı.”

Ajans etkilenen kuruluşların hiçbirini adlandırmasa da, OpenBaar Bakanı (Hollanda Kamu Savcılığı) bir NCSC uyarısını takiben 18 Temmuz’da bir ihlal açıkladı. Saldırının bir sonucu olarak, OpenBaar Bakanı önemli operasyonel aksamalar yaşadı ve ancak son zamanlarda e -posta sunucularını geri yükledi.

ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), aktif olarak sömürülen güvenlik açıkları kataloğuna iki güvenlik açığı ekledi ve federal ajanslara bir gün içinde CVE-2025-5777 saldırılarına karşı sistemlerini 21 Temmuz’a kadar güvence altına almalarını emretti.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.