28.200’den fazla Citrix örneği, vahşi doğada zaten sömürülen CVE-2025-7775 olarak izlenen kritik bir uzaktan kod yürütme güvenlik açığına karşı savunmasızdır.

Güvenlik açığı NetScaler ADC ve NetScaler Gateway’i etkiler ve satıcı dün yayınlanan güncellemelerde bunu ele aldı.

ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı’na (CISA) ve Citrix’e göre, güvenlik sorunu sıfır gün güvenlik açığı olarak kullanıldı.

CVE-2025-7775’ten etkilenen sürümler 14.1-47.48, 13.1’den önce 14.1’dir. 13.1-59.22, 13.1-59.22, 13.1-fips/ndcpp ve 12.1-fips/ndcpp’den önce 12.1-fips/ndcpp.

Citrix, herhangi bir hafifletme veya geçici çözüm sağlamaz ve yöneticileri derhal ürün yazılımını yükseltmeye çağırır.

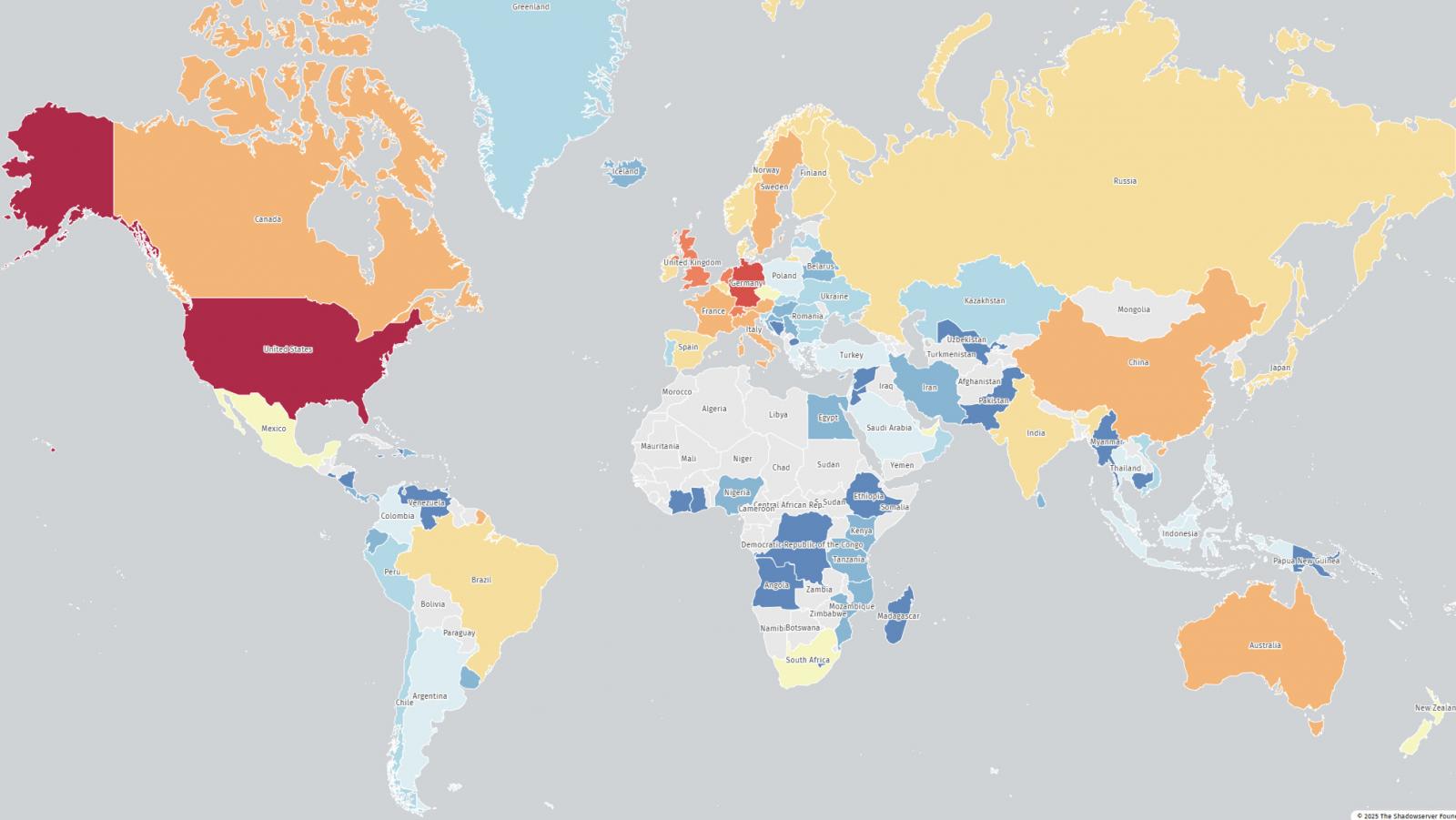

Tehdit izleme platformu tarafından yapılan internet taramaları, kusurun açıklandıktan kısa bir süre sonra Shadowserver Vakfı, CVE-2025-7775’e karşı savunmasız 28.000’den fazla Citrix örneğinin olduğunu gösteriyor.

Savunmasız örneklerin çoğu Amerika Birleşik Devletleri’nde (10.100), ardından Almanya (4.300), Birleşik Krallık (1.400), Hollanda (1.300), İsviçre (1.300), Avustralya (880), Kanada (820) ve Fransa (600) izlemektedir.

Kaynak: The Shadowserver Foundation

Citrix, sömürü faaliyeti ile ilişkili uzlaşma göstergelerini paylaşmadı.

Bununla birlikte, satıcı, CVE-2025-7775’in bir ağ geçidi/AAA sanal sunucusu (VPN, ICA proxy, CVPN, RDP proxy) olarak yapılandırıldığında NetScaler’ı etkilediğini belirtir (HTTP/SSL/HTTP_QUIC) IPV6 veya DBS IPV6 hizmetlerine bağlı olarak HTTP/SSL/HTP_QUIC).

Her halükarda, yöneticilerin sorunu ele alan aşağıdaki sürümlerden birine yükseltilmesi önerilir:

- 14.1-47.48 ve üstü

- 13.1-59.22 ve üstü

- 13.1-FIPS / 13.1-NDCPP 13.1-37.241 ve üstü

- 12.1-FIPS / 12.1-NDCPP 12.1-55.330 ve sonraki

Citrix ayrıca güvenlik bülteninde iki, yüksek şiddetli kusur daha açıkladı: CVE-2025-7776 (bellek taşma hizmeti reddi) ve CVE-2025-8424 (yönetim arayüzünde uygunsuz erişim kontrolü).

12.1 ve 13.0 (FIPS/NDCPP) sürümlerinin de savunmasız olduğu belirtilmektedir; Bununla birlikte, yaşamın sonuna ulaştılar, bu nedenle hala bu sürümleri kullanan müşteriler desteklenen bir sürüme yükseltmelidir.

CISA, bilinen sömürülen güvenlik açıkları (KEV) kataloğuna kritik CVE-2025-7775 güvenlik açığını zaten ekledi. Ajans, 28 Ağustos’a kadar federal ajanslara satıcıdan gelen yamaları uygulamak veya etkilenen ürünleri kullanmayı bırakarak, sorunun şiddetini ve sömürü ile ilişkili riskin altını çizmek için veriyor.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.