Kamuya açık 25.000’den fazla SonicWall SSLVPN cihazı, kritik öneme sahip kusurlara karşı savunmasızdır; bunların 20.000’i, satıcının artık desteklemediği bir SonicOS/OSX donanım yazılımı sürümünü kullanıyor.

Bu sonuçlar, SonicWall cihazlarını etkileyen bu yıl açıklanan bir dizi önemli güvenlik açığından yola çıkarak siber güvenlik firması Bishop Fox tarafından yürütülen bir analizden geliyor.

SonicWall SSL VPN cihazlarını etkileyen güvenlik açıkları, yakın zamanda aralarında Fog fidye yazılımı ve Akira’nın da bulunduğu fidye yazılımı grupları tarafından istismar edildi; çünkü bunlar, kurumsal ağlara ilk erişim elde etmek için cazip bir hedefti.

Devasa saldırı yüzeyi

Bishop Fox, Shodan ve BinaryEdge gibi internet tarama araçlarından ve tescilli parmak izi alma tekniklerinden yararlanarak, halka açık 430.363 SonicWall güvenlik duvarını tespit etti.

Kamuya açık hale gelme, güvenlik duvarının yönetimine veya SSL VPN arayüzlerine internetten erişilebilmesi anlamına gelir; bu da saldırganlara güvenlik açıklarını, güncelliğini kaybetmiş/yama yapılmamış donanım yazılımlarını, yanlış yapılandırmaları ve kaba kuvvetle zayıf parolaları araştırma fırsatı sunar.

BishopFox, “Güvenlik duvarındaki yönetim arayüzü hiçbir zaman kamuya açıklanmamalıdır, çünkü bu gereksiz bir risk oluşturur” diye açıklıyor.

“SSL VPN arayüzü, internet üzerinden harici istemcilere erişim sağlamak üzere tasarlanmış olsa da ideal olarak kaynak IP adresi kısıtlamalarıyla korunmalıdır.”

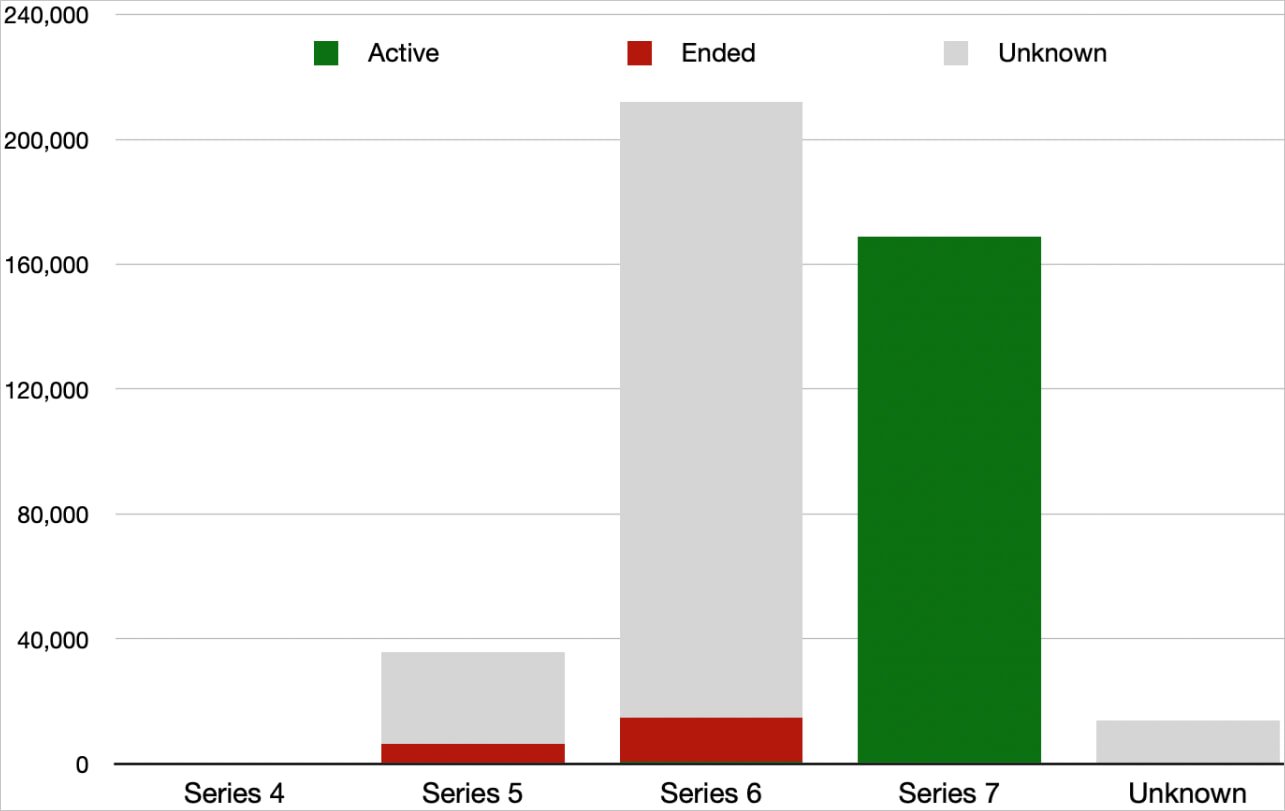

Bu cihazlarda kullanılan cihaz yazılımı sürümlerini incelerken araştırmacılar, 6.633 cihazın Seri 4 ve 5’i kullandığını keşfetti; bunların her ikisi de yıllar önce ömrünün sonuna (EoL) ulaşmıştı. Diğer 14.077 kişi ise artık kısmen desteklenen Seri 6’nın artık desteklenmeyen sürümlerini kullanıyor.

Kaynak: BishopFox

Bu, kullanım ömrü sonu donanım yazılımını çalıştıran 20.710 cihazın birçok kamuya açık istismara karşı savunmasız kalmasına neden oluyor, ancak bu rakam, sorunun doğru ölçeğini temsil etmiyor.

BishopFox ayrıca 13.827’sinin bilinmeyen donanım yazılımı sürümlerini çalıştırdığını, 197.099’unun desteklenmeyen Seri 6 donanım yazılımını çalıştırdığını, ancak tam sürümü belirlemenin imkansız olduğunu ve diğer 29.254’ünün ise Seri 5 donanım yazılımının bilinmeyen bir sürümünü çalıştırdığını buldu.

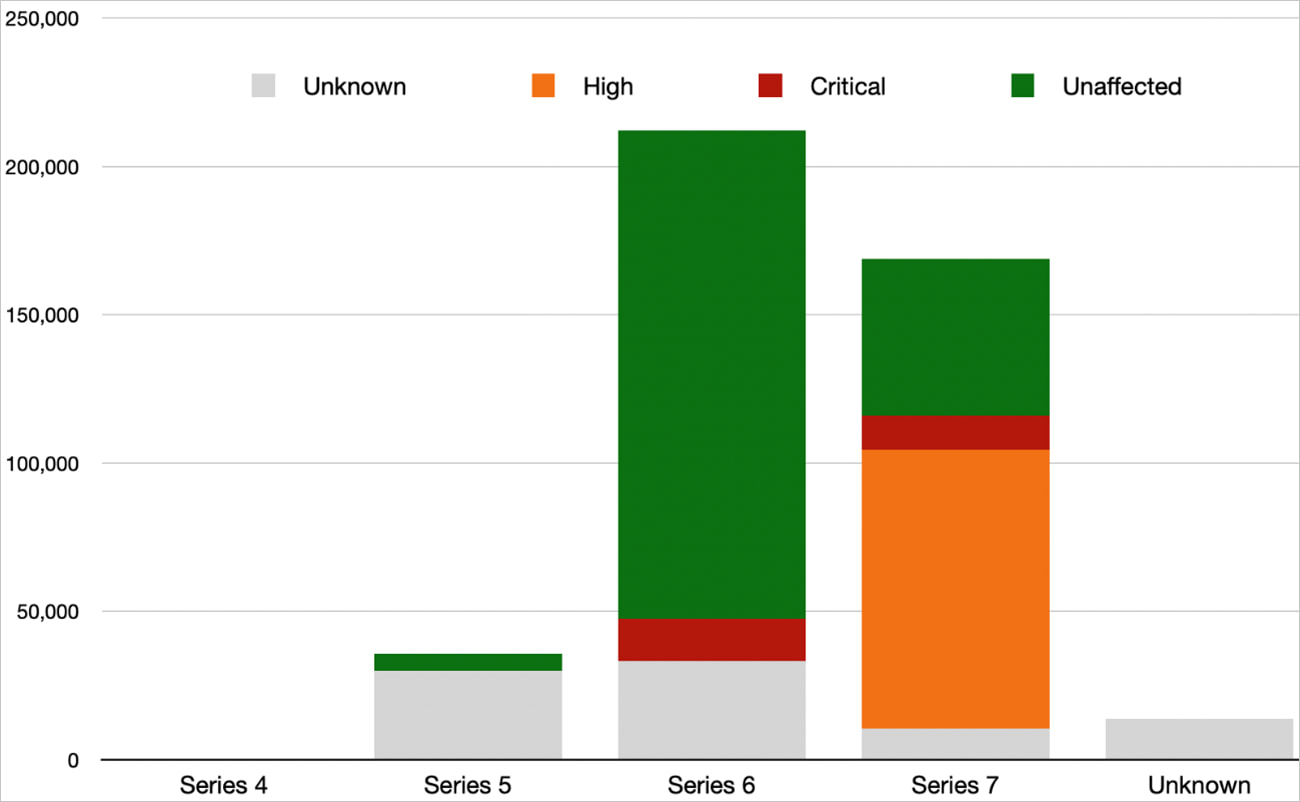

Araştırmacılar, belirli ürün yazılımı sürümlerini ve bunların bilinen güvenlik açıklarına karşı korumasını belirlemek için parmak izi teknolojisini kullanan tarama sonuçlarını incelerken, 25.485’inin kritik önemdeki sorunlara ve 94.018’inin yüksek önemdeki kusurlara karşı savunmasız olduğunu belirledi.

Kaynak: BishopFox

Güvenlik açığına sahip olduğu doğrulanan cihazların çoğu Seri 7 ürün yazılımını kullanıyor ancak en son sürüme güncellenmedi, bu da güvenlik açıklarını kapatıyor.

Toplam 119.503 savunmasız uç nokta, Ocak 2024’te DoS ve RCE saldırılarına karşı savunmasız bulunan 178.000 uç noktaya göre bir gelişme olsa da, bu durum hâlâ yamanın yavaş benimsendiğinin göstergesidir.