İnternet güvenliği gözlemcisi Shadowserver, kritik bir kimlik doğrulama atlama güvenlik açığını hedef alan devam eden saldırılar sırasında, FortiCloud SSO’nun etkin olduğu 25.000’den fazla Fortinet cihazının çevrimiçi ortamda açığa çıktığını tespit etti.

Fortinet, 9 Aralık’ta CVE-2025-59718 (FortiOS, FortiProxy, FortiSwitchManager) ve CVE-2025-59719 (FortiWeb) olarak takip edilen güvenlik kusurunu düzelttiğinde, güvenlik açığı bulunan FortiCloud SSO oturum açma özelliğinin, yöneticiler cihazı şirketin FortiCare destek hizmetine kaydettirene kadar etkinleştirilmediğini belirtti.

Siber güvenlik şirketi Arctic Wolf’un Pazartesi günü bildirdiği gibi, güvenlik açığı artık kötü amaçlı tek oturum açma (SSO) oturum açma işlemleri yoluyla yönetici hesaplarını tehlikeye atmak için aktif olarak kullanılıyor.

Tehdit aktörleri, web yönetimi arayüzüne yönetici düzeyinde erişim sağlamak ve sistem yapılandırma dosyalarını indirmek için kötü niyetli olarak hazırlanmış bir SAML mesajı yoluyla güvenlik açığı bulunan ürünlerde bunu kötüye kullanıyor. Bu hassas dosyalar, potansiyel olarak savunmasız arayüzleri, saldırganların kırabileceği karma şifreleri, internete yönelik hizmetleri, ağ düzenlerini ve güvenlik duvarı politikalarını açığa çıkarır.

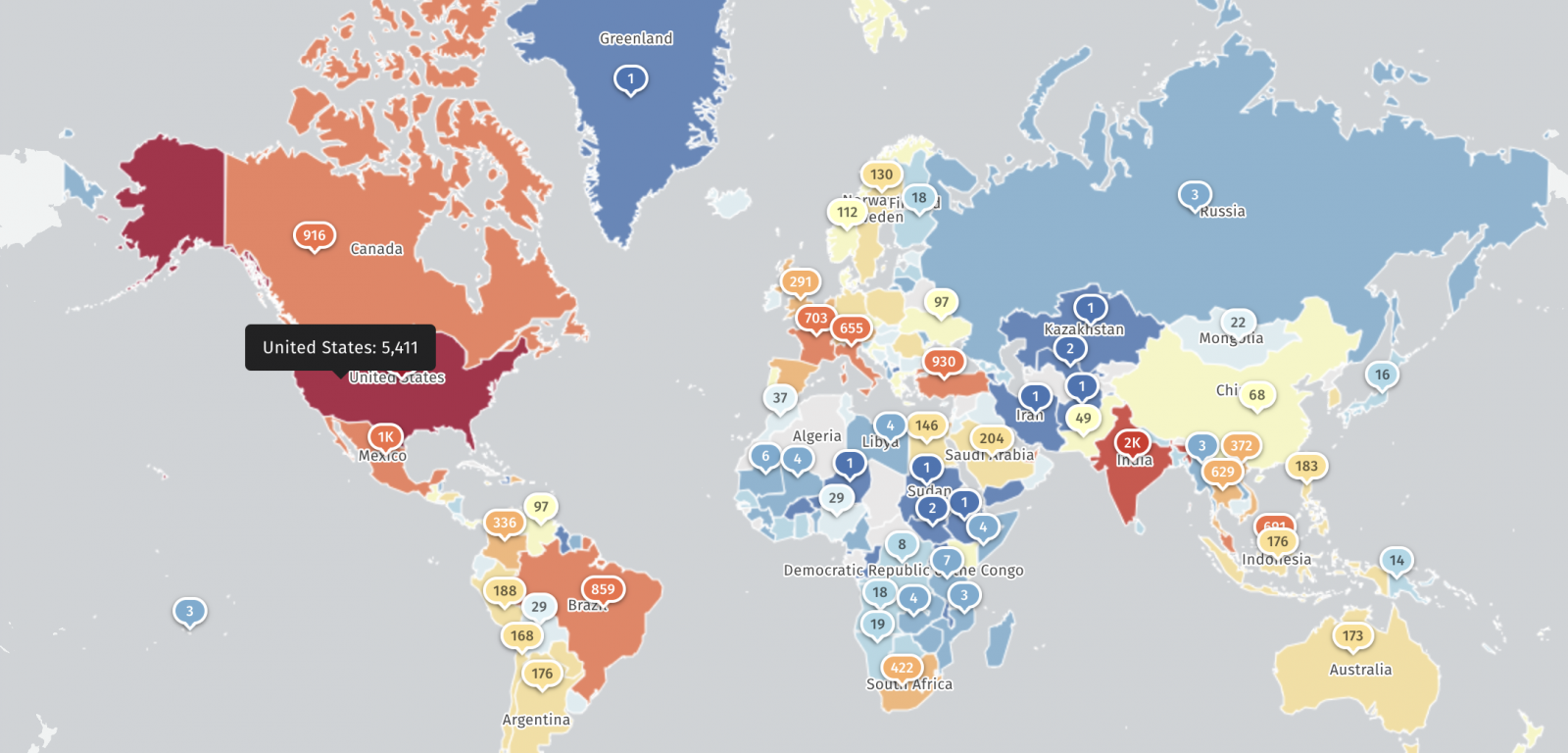

Bugün Shadowserver, FortiCloud SSO parmak iziyle 25.000’den fazla IP adresini takip ettiğini, bunların 5.400’den fazlasının Amerika Birleşik Devletleri’nde ve yaklaşık 2.000’inin Hindistan’da olduğunu söyledi.

Ancak şu anda bunlardan kaçının CVE-2025-59718/CVE-2025-59719 güvenlik açığından yararlanan saldırılara karşı güvence altına alındığına ilişkin bir bilgi bulunmuyor.

Macnica tehdit araştırmacısı Yutaka Sejiyama ayrıca BleepingComputer’a, taramalarının FortiCloud SSO etkinleştirilmiş 30.000’den fazla Fortinet cihazını geri getirdiğini ve bunun da savunmasız web yönetimi arayüzlerini internete maruz bıraktığını söyledi.

Sejiyama, “Geçmişte FortiOS yönetici GUI güvenlik açıklarının ne kadar sıklıkla istismar edildiği göz önüne alındığında, bu kadar çok yönetici arayüzünün kamuya açık kalması şaşırtıcı” dedi.

Salı günü CISA, aktif olarak yararlanılan güvenlik açıkları kataloğuna FortiCloud SSO kimlik doğrulama atlama kusurunu ekledi ve ABD devlet kurumlarının 22-01 Bağlayıcı Operasyonel Direktifi uyarınca 23 Aralık’a kadar bir hafta içinde yama yapmalarını emretti.

Fortinet’in güvenlik kusurları siber casusluk, siber suçlar veya fidye yazılımı grupları tarafından sıklıkla sıfır gün güvenlik açıkları olarak istismar ediliyor.

Örneğin Şubat ayında Fortinet, kötü şöhretli Çinli Volt Typhoon hack grubunun, özel Coathanger uzaktan erişim trojan (RAT) kötü amaçlı yazılımını kullanarak Hollanda Savunma Bakanlığı askeri ağına arka kapı açmak için iki FortiOS SSL VPN kusurunu (CVE-2023-27997 ve CVE-2022-42475) kullandığını açıkladı.

Daha yakın bir zamanda, Kasım ayında Fortinet, FortiWeb sıfır günü konusunda uyardı (CVE-2025-58034) başka bir FortiWeb sıfır gününü (CVE-2025-64446) sessizce yamaladığının doğrulanmasından bir hafta sonra, vahşi ortamda istismar ediliyor. yaygın saldırılarda istismar edildi.

Bozuk IAM yalnızca bir BT sorunu değildir; etkisi tüm işletmenize yayılır.

Bu pratik kılavuz, geleneksel IAM uygulamalarının neden modern taleplere ayak uydurmakta başarısız olduğunu, “iyi” IAM’nin neye benzediğine dair örnekleri ve ölçeklenebilir bir strateji oluşturmak için basit bir kontrol listesini kapsar.