Veri ihlalinden kaynaklanan bir davada, DNA hizmet sağlayıcısı 23andMe, suçu etkilenen müşterilere atmaya çalıştığı yanıt mektubu nedeniyle sert eleştirilere maruz kaldı.

Ekim 2023’te, Mountain View, California merkezli popüler DNA testi şirketi 23andMe, bir veri ihlali yaşadı. Bu olay sırasında bilgisayar korsanları 7 milyondan fazla müşterinin kişisel bilgilerini açığa çıkardı.

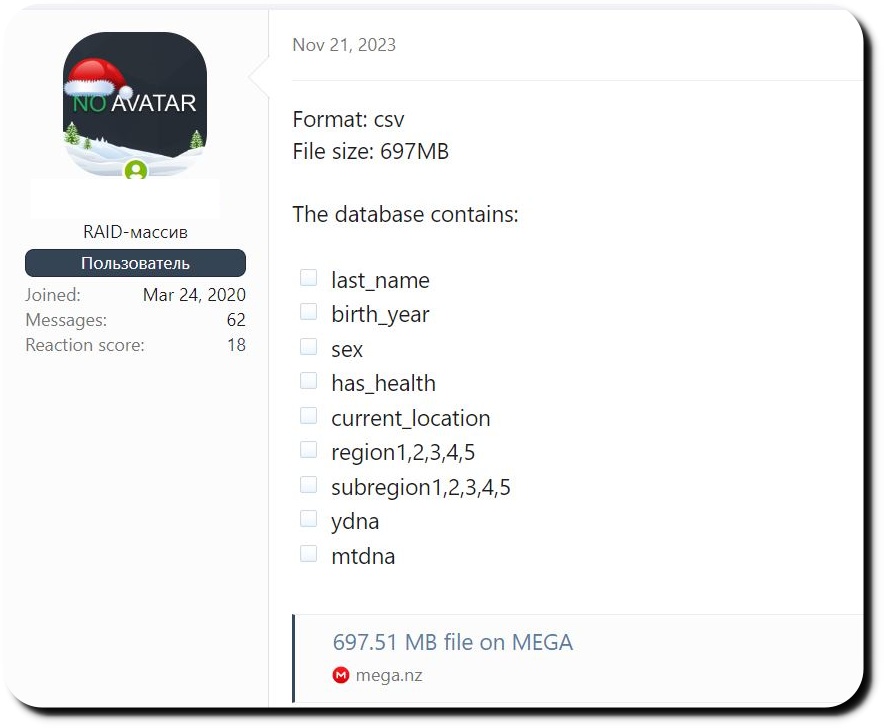

Ek olarak başka bir bilgisayar korsanı, 23andMe kullanıcılarının genetik kayıtlarını 100.000 profilden oluşan bir paket için 100.000 dolara satmaya çalıştı. Veri ihlalinde hackerların ele geçirdiği bilgilerde şu detaylar yer aldı:

- İsimler

- Cinsiyetler

- Doğum yılları

- Soy raporları

- Bazı DNA verileri

- Kendi bildirdiği konumlar

- Tahmin edilen ilişkiler

- En yeni giriş tarihleri

- İlişki etiketleri (örneğin, “anne”, “kuzen”)

- Genetik profillere dayalı sağlıkla ilgili bilgiler

- DNA Akraba eşleşmeleriyle paylaşılan DNA yüzdesi

Veri ihlalinin bir sonucu olarak 23andMe bir davayla karşı karşıya. Cook İlçesi Çevre Mahkemesine sunulan bir mektupta şirket, veri ihlalini müşterilerin kendilerine atfetti ve ihlalin, kullanıcıların oturum açma kimlik bilgilerini yeniden kullanmaları nedeniyle meydana geldiğini ileri sürdü.

Şirket özellikle, kullanıcıların 23andMe’de daha önce güvenlik ihlalleri yaşayan diğer web siteleriyle aynı kullanıcı adlarını ve şifreleri kullandığını iddia ediyor. 23andMe’ye göre, bu uygulamanın ve kullanıcıların bu olaylardan sonra şifrelerini güncellememesinin 23andMe’nin herhangi bir güvenlik açığıyla ilgisi yoktu.

mektup tehdit aktörlerinin “maddi zarara” sebep olamayacağını da iddia ediyor” Sosyal güvenlik numarası, ehliyet numarası veya herhangi bir ödeme veya mali bilgi gibi Kişisel Tanımlayıcı Bilgiler (PII) verileri bulunmadığından.

“… yetkisiz aktörler, kullanıcıların kendi oturum açma kimlik bilgilerini geri dönüştürdüğü durumlarda belirli kullanıcı hesaplarına erişmeyi başardı; yani kullanıcılar, daha önce güvenlik ihlallerine maruz kalan diğer web sitelerinde olduğu gibi 23andMe.com’da kullanılan kullanıcı adlarını ve şifreleri kullandılar ve kullanıcılar 23andMe ile ilgisi olmayan geçmiş güvenlik olaylarının ardından ihmalkar bir şekilde geri dönüştürülmüş ve şifreleri güncellenememiştir.” “Ayrıca, yetkisiz aktörün potansiyel olarak davacılar hakkında elde ettiği bilgiler maddi zarara neden olacak şekilde belirlenemez (sosyal güvenlik numarası, ehliyet numarası veya herhangi bir ödeme veya mali bilgi içermiyordu)..”

23veBen

Başlangıçta 23andMe’nin yalnızca 14.000 hesabın doğrudan ele geçirildiğini iddia ettiğini ve bilgisayar korsanlarının “kimlik bilgileri doldurma“, diğer web sitelerinden çalınan oturum açma bilgilerinin 23andMe hesaplarına erişmek için kullanıldığı anlamına geliyor. Bu, bazılarının şirketi kullanıcı ihmalinin ihlalde rol oynadığını öne sürdüğü için eleştirmesine yol açtı.

Ancak daha ileri araştırmalar, saldırganların çok daha fazla sayıda profilden bilgiye eriştiğini ortaya çıkardı: 5,5 milyon DNA Akraba profilleri ve 1,4 milyon Aile Ağacı profili ele geçirilen hesaplara bağlı. 23andMe hala ilk ihlalin 14.000 hesaptan kaynaklandığını savunurken, bilgiye bu daha geniş erişim, şirketin olayın ciddiyetini küçümsediği yönündeki eleştirileri artırdı.

Yalnızca parolalara güvenmenin bir güvenlik açığı olarak kabul edildiğini unutmamak önemlidir. Bu yüzden birçok uzman bunu savunuyor iki faktörlü kimlik doğrulama (2FA) ek bir güvenlik katmanı olarak. İlginç bir şekilde 23andMe, ihlalden sonra tüm kullanıcılar için zorunlu 2FA’yı uygulamaya koydu ve bu da yalnızca şifre sisteminin yeterli olmadığını kabul ettiklerini gösteriyor.

23andMe’nin iddialarına ilişkin bilgiler için şu adrese ulaştık: Nick RagoSaha CTO’su Tuz Güvenliğiekliyor: “Bu karmaşık sosyal mühendislik saldırıları çağında, sosyal güvenlik numaraları, ehliyet numarası veya kredi kartı bilgilerinden oluşmayan bir veri ihlalinin “maddi zarara” yol açamayacağına dair herhangi bir iddia, dille yapılması gereken.”

Nick, 23andMe’nin, özellikle deepfake ve AI teknolojilerinin ortaya çıkmasıyla birlikte, bilgisayar korsanlarının şüphelenmeyen kullanıcılara zarar vermek için PII verilerine ihtiyaç duymadığını açıklayan versiyonuna karşı çıktı. Nick ayrıca soyağacının veya ilişki ayrıntılarının ifşa edilmesinin, saldırganların hem küçük hem de büyük ölçekte hedefli sosyal mühendislik saldırıları oluşturmasına yardımcı olabileceği konusunda uyardı.

“Herhangi bir şecere veya ilişki bilgisini ifşa etmek, hedefli bir sosyal mühendislik saldırısı oluştururken saldırgan için oldukça faydalı olacaktır; bu ister bir tüketiciyi dolandırmayı, ister bir kimliği çalmayı, ister ayrıcalık kazanmak gibi daha karmaşık bir saldırı kampanyasının bir aşamasını hedef alsın. kurumsal altyapıda sistem erişimi“ dedi Nick.

Erfan ŞedabiSiber Güvenlik Uzmanı at konfor AGHackread.com’a şunları söyledi: “Suçun tamamını kullanıcılara atfetmek, siber güvenliğin karmaşık manzarasını aşırı basitleştiren kusurlu bir argümandır. Kullanıcıların hesap güvenliği için en iyi uygulamaları takip etmesi gerektiği doğru olsa da şirketlerin de kendilerine emanet edilen hassas bilgileri koruması gerekir. 23andMe’nin son zamanlarda kimlik bilgisi doldurma saldırılarına karşı savunmayı güçlendirmek için iki faktörlü kimlik doğrulama (2FA) zorunlu kılma adımını atması takdire şayandır.”

İLGİLİ MAKALELER

- DNA testi web sitesi MyHeritage hacklendi; 92 milyon kullanıcı hesabı çalındı

- Araştırmacılar Bilgisayarlara Bulaşmak İçin Fiziksel DNA’yı Kötü Amaçlı Yazılımlarla Kodluyor

- Yazılım firması 25 GB değerinde abonelik ve Ancestry.com kullanıcı verilerini sızdırdı