DNS bir kez daha tehdit aktörlerinin artı işaretlerinde. Buna göre 2025 DNS Tehdit Peyzaj Raporu Infoblox tarafından saldırganlar taktikleri değiştiriyor ve işletmeler baskıyı hissediyorlar.

Rapor, DNS’nin verileri dışarı atmak, savunmaları atlamak ve kötü amaçlı yazılım sunmak için kullanıldığını gösteriyor. Saldırıların tespit edilmesi de zorlaşıyor. Daha fazla tehdit aktörleri, izlerini gizlemek için HTTPS (DOH) üzerinden HTTPS ve DNS gibi güvenilir protokolleri kullanıyor.

Bu değişim işletmeler için önemlidir, çünkü DNS, işlev görmesi gereken birkaç protokolden biridir. Bu onu cazip bir giriş noktası yapar. Çoğu ağ buna bağlıdır, ancak çok azı yakından izler.

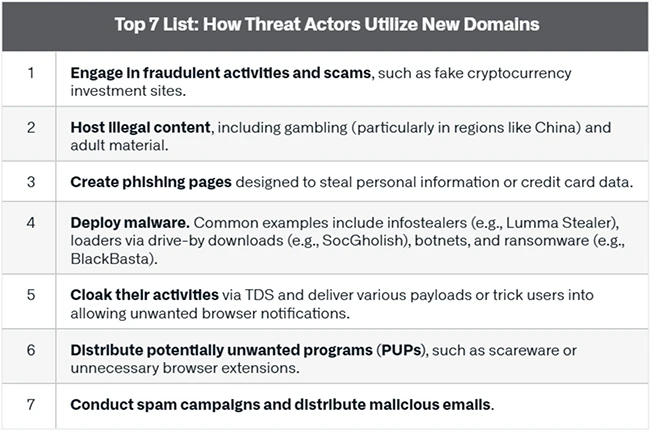

“Bu yılki bulgular, tehdit aktörlerinin DNS’den kampanyalarını yürütmek için hem büyük miktarlarda alan isimleri kaydetmek hem de mevcut alan adlarını ele geçirmek ve büyük markaları taklit etmek için DNS yanlış yapılandırmalarından yararlanmak için birçok yol olduğunu vurgulamaktadır” dedi.

DNS gizli bir silah haline geliyor

Raporda, DNS saldırılarının toplam sayısı artarken tekniklerin geliştiğine dikkat çekiyor. Saldırganlar gizli ve sebatlara odaklanıyor. Örneğin DNS tünelleme artık kaba kuvvet veya taşkın bazlı saldırılardan daha yaygındır. Bu teknik, saldırganların DNS sorguları üzerinden az miktarda veri göndermelerine olanak tanır. Genellikle geleneksel güvenlik duvarları ve antivirüs araçları için görünmezdir.

Şifreleme savunmaya karmaşıklık katar

Başka bir eğilim DOH’un kötüye kullanılmasıdır. DOH, DNS isteklerini şifreleyerek gizliliği arttırmak için tasarlanmış olsa da, kötü niyetli trafiği gizlemek için de kullanılabilir. Raporda, şifreli DN’lere görünürlük olmadan işletmelerin erken uzlaşma belirtileri eksik olma riski altında olduğunu vurgulamaktadır.

DNS üzerinde kimlik avı ve kötü amaçlı yazılım dağıtımı da artmaktadır. Bu saldırılar genellikle çok sayıda sahte alan adı oluşturan alan üretimi algoritmalarını (DGA) kullanır. Bu, standart tehdit istihbarat beslemelerini kullanarak kötü amaçlı alanları engellemeyi zorlaştırır. Ayrıca, daha fazla trafik ve uyarıyı analiz etmesi gereken güvenlik ekipleri üzerindeki yükü de artırır.

DNS Tehdit Peyzajı 2025 neden eylem gerektiriyor?

Cisos için, sonuçları göz ardı etmek zordur. DNS, erken uzlaşma göstergeleri sağlayabileceği için bir güvenlik veri kaynağı olarak ele alınmalıdır.

Rapor, bilinen kötü alanların engellenmesinin ötesine geçen DNS-katman savunmalarının oluşturulmasını önermektedir. Bu, sorgu kalıplarındaki anormalliklerin tespit edilmesini, oran sınırlayıcı olağandışı trafiği ve şifreli DNS isteklerini incelemeyi içerir. İşletmeler ayrıca DNS’ye özgü göstergeler içeren tehdit istihbaratını kullanmayı düşünmelidir.

Takımlar arasındaki boşlukları kapatmak

Raporun yaptığı bir diğer nokta, ağ ve güvenlik ekipleri arasında koordinasyon ihtiyacıdır. DNS genellikle BT tarafından yönetilirken, güvenlik ekipleri trafiğinde görünürlüğü olmayabilir. Bu siloları yıkmak, tespit ve yanıtı iyileştirmenin anahtarıdır.

Rapor ayrıca işletmelerin DOH kullanımlarını gözden geçirdiğini de ileri sürüyor. DOH kullanıcı gizliliğini artırabilirken, merkezi olarak yönetilmedikçe görünürlüğü de azaltır. İşletmeler, hangi DOH çözümleyicilerinin izin verildiğini kontrol etmeyi ve tüm DNS etkinliğini günlüğe kaydetmeyi düşünmelidir.

Raporun en önemli çıkarlarından biri DNS güvenliğinin bir iş riski olmasıdır. DNS kullanan saldırılar veri kaybına, kesinti süresine ve itibar hasarına yol açabilir. Ayrıca daha ciddi müdahalelere basamak taşları olarak da hizmet edebilirler.