Ofise varırsınız, sisteminizi güçlendirirsiniz ve panik girer. Her dosya kilitlenir ve her sistem dondurulur. Ekranınızda bir fidye talebi yanıp söner: “48 saat içinde 2 milyon dolar ödeyin veya her şeyi kaybedin.”

Ve en kötü yanı, ödedikten sonra bile, verilerinizi geri alacağınız garantisi yoktur. Birçok kurban parayı verir, sadece karşılığında hiçbir şey almak veya daha kötüsü tekrar vurulmak için.

Bu nadir bir durum değil. Fidye yazılımı saldırıları, hastanelerden ve bankalardan küçük şirketlere kadar dünya çapında işleri sakatlıyor. Hasarı durdurmanın tek yolu, şüpheli dosyaları ve bağlantıları yürütülmeden önce proaktif olarak analiz etmektir.

Aşağıda, 2025’te aktif olan ilk üç fidye yazılımı ailesini yıkıyoruz: Lockbit, Lynx ve Virlock ve etkileşimli analizin işletmelerin çok geç olmadan onları tespit etmesine ve durdurmasına nasıl yardımcı olduğunu öğrenin.

Lockbit: 2025’te bir geri dönüş alay

Lockbit, yüksek verimli şifreleme, çift gasp taktikleri ve geleneksel güvenlik önlemlerinden kaçınma yeteneği ile bilinen en kötü şöhretli fidye yazılım gruplarından biridir. Bir Hizmet Olarak Fidye Yazılımı (RAAS) modeli altında faaliyet gösteren, bağlı kuruluşların kötü amaçlı yazılımları dağıtmasını sağlar ve çeşitli endüstrilerde yaygın saldırılara yol açar.

Son Saldırılar ve Etkinlik:

- Londra İlaçları (Mayıs 2024): Lockbit Kanadalı perakendeci London ilaçlarını hedefledi ve Kanada’daki tüm yerlerinin kapatılmasını zorladı. Bilgisayar korsanları 25 milyon dolar istedi, şirket ödemeyi reddettikten sonra bazı çalışan verileri sızdırdı.

- Üniversite Hastane Merkezi, Zagreb (Haziran 2024): Hırvatistan’ın en büyük hastanesini bozdu, personeli manuel operasyonlara geri dönmeye zorlarken, saldırganlar tıbbi kayıtları ortadan kaldırdığını iddia etti.

- Evolve Bank & Trust (Haziran 2024): Hacker’ların yanlış bir şekilde Federal Rezerv bilgilerine sahip olduklarını iddia ettikleri hassas finansal verileri ihlal etti. Saldırı, Evolve’in büyük fintech firmalarıyla olan bağları nedeniyle endişeleri artırdı.

Lockbit Örneği:

Anahtar davranışlarını keşfetmek için herhangi bir içindeki bir Lockbit fidye yazılımı örneğine daha yakından bakalım.

Analiz Oturumunu Görüntüle

|

| Dosya simgeleri herhangi bir içinde değiştirildi. Run Sandbox |

Etkileşimli kum havuzunun içinde, öne çıkan ilk şeyi fark ediyoruz: Dosya simgeleri Lockbit logosuna geçiş. Bu, fidye yazılımı enfeksiyonunun hemen bir işaretidir.

Fidye yazılımı taktiklerini gerçek zamanlı olarak ortaya çıkarın ve gerçekleşmeden önce pahalı ihlalleri önleyin.

Herhangi birini deneyin. 14 gün boyunca ücretsiz

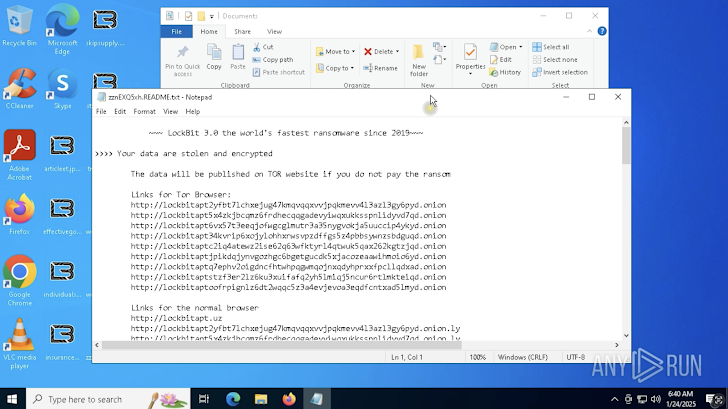

Bunu, Sandbox’ın içinde dosyalarınızın çalındığını ve şifrelendiğini belirten bir fidye notu izler. Mesaj açıktır: Fidye ödeyin veya veriler bir TOR web sitesinde yayınlanacaktır.

|

| Güvenli ortamda görüntülenen fidye notu |

Ekranın sağ tarafında, Lockbit’in sisteme saldırmak için yürüttüğü her işlemin ayrıntılı bir dökümünü görüyoruz.

|

| Process Tree Lockbit’in davranışlarını gösterir |

Herhangi bir sürece tıklayarak, güvenlik ekipleri saldırıda kullanılan tam taktikleri analiz edebilir.

|

| Etkileşimli kum havuzu içindeki işlemlerin ayrıntılı dökümü |

Bu tür bir analiz, fidye yazılımlarının nasıl yayıldığını anlamalarına, güvenliklerindeki zayıf noktaları tanımlamalarına ve finansal ve operasyonel hasara neden olmadan önce benzer tehditleri engellemek için proaktif adımlar atmalarına izin verdiği için işletmeler için önemlidir.

Saldırı taktiklerinin daha derinlemesine dökümü için, sanal alanının sağ üst köşesindeki ATT & CK düğmesine de tıklayabilirsiniz. Bu, her taktik hakkında ayrıntılı bilgiler sağlar ve ekiplerin savunmalarına ince ayar yapmalarına ve yanıt stratejilerini güçlendirmelerine yardımcı olur.

|

| Herhangi bir kişi tarafından tespit edilen MITER ATT & CK taktikleri ve teknikleri |

Bu durumda, Lockbit’i birkaç tehlikeli teknik kullanarak görüyoruz:

- Güvenlik kontrollerini atlayarak daha yüksek ayrıcalıklar kazanmak.

- Dosyalardan ve Web tarayıcılarından depolanmış kimlik bilgilerini çıkarma.

- Dosyaları şifrelemeden önce bilgi toplamak için sistemi taramak.

- Kritik iş operasyonlarını kilitlemek için verilerin şifrelenmesi.

2025’te yeni saldırı uyarısı:

Kolluk eylemlerine rağmen, Lockbit 2025 için önemli bir tehdit oluşturmaya devam ediyor. Grubun Lockbitsupp olarak bilinen iddia edilen lideri, bu Şubat ayında piyasaya sürülen yeni fidye yazılımı saldırıları konusunda uyardı. Bu, işletmelerin korumalarını hayal kırıklığına uğratmayı göze alamayacakları anlamına gelir.

Lynx: Küçük ve orta ölçekli işletmeler için artan tehdit

Lynx, 2014 ortalarında ortaya çıkan ve son derece agresif yaklaşımıyla hızla bir üne sahip olan nispeten yeni bir fidye yazılımı grubudur. Kurumsal devlere odaklanan daha büyük fidye yazılımı çetelerinin aksine, Lynx kasıtlı olarak Kuzey Amerika ve Avrupa’daki küçük ve orta ölçekli işletmelerin peşinden gidiyor ve daha zayıf güvenlik önlemlerinden yararlanıyor.

Stratejileri çift gasp üzerine dayanmaktadır. Sadece dosyaları şifrelemekle kalmazlar, aynı zamanda kurbanlar ödemeyi reddetti, hem genel web sitelerinde hem de karanlık web forumlarında çalınan verileri sızdırmazlar. Bu, işletmeleri imkansız bir seçime zorlar: fidye ödeyin veya çevrimiçi olarak maruz kalan gizli verilere, finansal detaylara ve müşteri kayıtlarına sahip olma riski.

Son Lynx saldırısı:

Ocak ayının ortalarında Lynx, Atlanta, Georgia merkezli önde gelen bir inşaat mühendisliği firması olan Lowe Mühendislerini hedef aldı. Saldırı, gizli proje bilgileri ve müşteri detayları da dahil olmak üzere hassas verilerin ortaya çıkmasına yol açtı. Firmanın kritik altyapı projelerine katılımı göz önüne alındığında, bu ihlal federal ve belediye sözleşmeleri üzerindeki potansiyel etkiler konusunda önemli endişeler yarattı.

Lynx örneği:

RUN’un etkileşimli sanal alanına teşekkürler, lynx fidye yazılımlarının tam saldırı zincirini, gerçek sistemleri riske atmadan kontrollü bir sanal ortamda analiz edebiliriz.

Lynx’in Sandbox Analizini Görüntüle

Herhangi birine kötü amaçlı yürütülebilir dosyayı yüklediğimiz ve başlattığımız anda.

|

| Dosyalar Modifikasyon sekmesi, dosya sistemi etkinliğindeki değişiklikleri sağlar |

Kısa bir süre sonra, bir fidye notu görünür ve masaüstü duvar kağıdı, mağdurları bir TOR sitesine yönlendiren bir gasp mesajı ile değiştirilir ve saldırganların ödeme talep eder.

|

| Lynx Fidye Yazılımı Duvar kağıdını herhangi bir içinde değiştirme. Run Sandbox |

Run Sandbox’ın içinde, fidye mesajını tam olarak bir kurbanın istediği gibi görüntülemek için Lynx tarafından düşürülen ReadMe.txt’i manuel olarak açabiliriz.

|

| Fidye notu, kurbanları saldırganların iletişim portalına yönlendiren .onion bağlantılarını içerir |

MITER ATT & CK bölümünde, Lynx’in taktikleri ve tekniklerinin net bir şekilde dökülmesini sağlıyoruz ve nasıl çalıştığını ortaya koyuyoruz:

|

| Lynx fidye yazılımı tarafından kullanılan MITER ATT & CK taktikleri ve teknikleri |

- Kritik iş verilerini kilitlemek için dosyaları şifrelemek.

- Diğer fidye yazılımı suşlarını taklit etmek için dosyaları yeniden adlandırma.

- Sistem ayrıntılarını ve güvenlik yazılımını taramak üzere kayıt defterini sorgulamak.

- Hedef ortamı değerlendirmek için CPU bilgilerini okuma.

- Devam etmeden önce güvenlik ayarlarını belirlemek için yazılım politikalarının kontrol edilmesi.

Virlock: Ölmeyecek kendi kendini kopyalayan bir fidye yazılımı

Virlock, 2014’te ilk ortaya çıkan benzersiz bir fidye yazılımı suşudur. Tipik fidye yazılımlarının aksine, virlock sadece dosyaları şifreler değil, aynı zamanda bunları enfekte ederek her birini polimorfik bir dosya enfektörüne dönüştürür. Bu ikili özellik, özellikle bulut depolama ve işbirliği platformları aracılığıyla hızla yayılmasını sağlar.

Son Saldırılar:

Son analizlerde, bulut depolama ve işbirliği uygulamaları aracılığıyla gizlice yayıldığı virlok gözlendi. Bir kullanıcının sistemi enfekte olduğunda, daha sonra paylaşılan bulut ortamlarıyla senkronize edilen Virlock dosyaları şifreler ve bulaşır.

Bu paylaşılan dosyalara erişen işbirlikçiler, enfekte olmuş dosyaları yanlışlıkla yürüterek kuruluşta daha fazla yayılmaya yol açar.

Virlock Örneği:

Herhangi bir içinde gerçek zamanlı bir örnek kullanarak Virlock’un davranışını analiz edelim.

Virlock’un sanal alan analizini görüntüleyin

|

| VM içinde Virlock Fidye Yazılımı |

Tıpkı Lockbit ve Lynx gibi, Virlock infaz üzerine bir fidye notu bırakır. Ancak, bu kez, fidye yazılımı operatörleri arasında ortak bir taktik olan Bitcoin’de ödeme talep ediyor.

Bu özel örnekte, Virlock, fidye ödenmezse dosyaları kalıcı olarak silmekle tehdit ederek Bitcoin’de 250 $ ‘lık eşdeğer ister.

İlginç bir şekilde, fidye notu sadece ödeme talep etmiyor. Ayrıca, bitcoin hakkında ne olduğunu ve mağdurların ödeme için nasıl edinebileceğini açıklayan bir rehber de içerir.

|

| Virlock tarafından bırakılan bitcoin talep eden fidye notu |

Yürütme sırasında, herhangi bir.

|

| Etkileşimli kum havuzu ile analiz edilen virlock fidye yazılımının davranışı |

- Virlock’a özgü bir muteks tanımlanır ve kötü amaçlı yazılımların parazitten kaçınmak için bir seferde yalnızca bir örneğin çalışmasını sağlamasına yardımcı olur.

- Virlock, kötü amaçlı işlemler gerçekleştirmek için cmd.exe’yi başlatarak toplu (.bat) dosyalar aracılığıyla komutları yürütür.

- Fidye yazılımı, Windows kayıt defterini reg/regedit.exe kullanarak değiştirir, muhtemel kalıcılık veya güvenlik özelliklerini devre dışı bırakır.

Her bir kum havuzu oturumu. Run, bir şirket içinde kolayca paylaşılabilecek ayrıntılı bir rapor otomatik olarak oluşturur. Bu raporlar, güvenlik ekiplerinin 2025 yılında fidye yazılımı tehditleriyle mücadele etmek için işbirliği yapmalarına ve etkili stratejiler geliştirmelerine yardımcı olan daha fazla analiz için biçimlendirilmiştir.

|

| Herhangi bir Run Sandbox tarafından oluşturulan rapor |

2025’te fidye yazılımı: Durdurabileceğiniz büyüyen bir tehdit

Fidye yazılımı her zamankinden daha agresif, işletmeleri bozuyor, veri çalıyor ve milyonlarca fidye talep ediyor. Bir saldırının maliyeti kayıp operasyonları, hasarlı itibar ve çalıntı müşteri güvenini içerir.

Sizi kilitlemeden önce fidye yazılımı durdurabilirsiniz. RUN’un etkileşimli sanal alanındaki şüpheli dosyaları analiz ederek, sistemlerinizi riske atmadan kötü amaçlı yazılım davranışına gerçek zamanlı bilgiler alırsınız.

Çok geç olmadan işinize proaktif olarak tanımlamak için 14 gün boyunca herhangi bir deneyin.