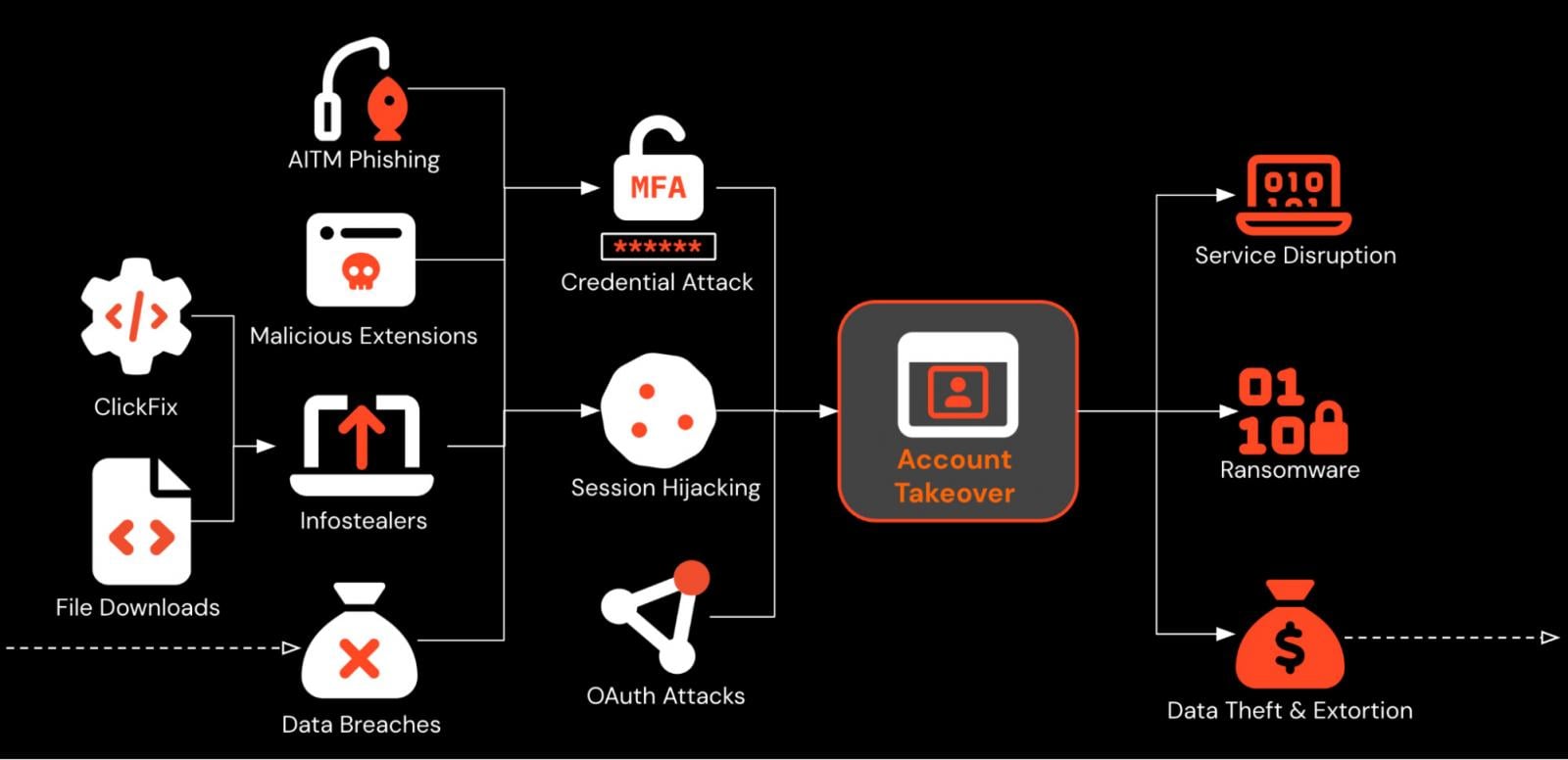

Saldırganlar kimlik tabanlı teknikleri ikiye katlamaya devam ederken, 2025 yılı kimlik avı saldırıları konusunda büyük miktarda saldırgan yeniliğine tanık oldu. Kimlik avının sürekli gelişimi, bugün saldırganların kullanabileceği en etkili yöntemlerden biri olmaya devam ettiği anlamına geliyor; aslında, tartışmasız her zamankinden daha etkili.

2025’teki kimlik avı saldırılarını tanımlayan temel trendlere ve bu değişikliklerin 2026’ya giren güvenlik ekipleri için ne anlama geldiğine daha yakından bakalım.

#1: Kimlik avı çok kanallı hale geliyor

Bir süredir e-posta dışı kimlik avının yükselişinden bahsediyoruz ancak 2025, kimlik avının gerçekten çok kanallı hale geldiği yıldı.

Sektördeki kimlik avına ilişkin verilerin çoğu hâlâ e-posta güvenlik sağlayıcılarından ve araçlarından gelse de, tablo değişmeye başlıyor. Push Security tarafından tespit edilen yaklaşık 3 kimlik avı saldırısından 1’i e-posta dışında gerçekleştirildi.

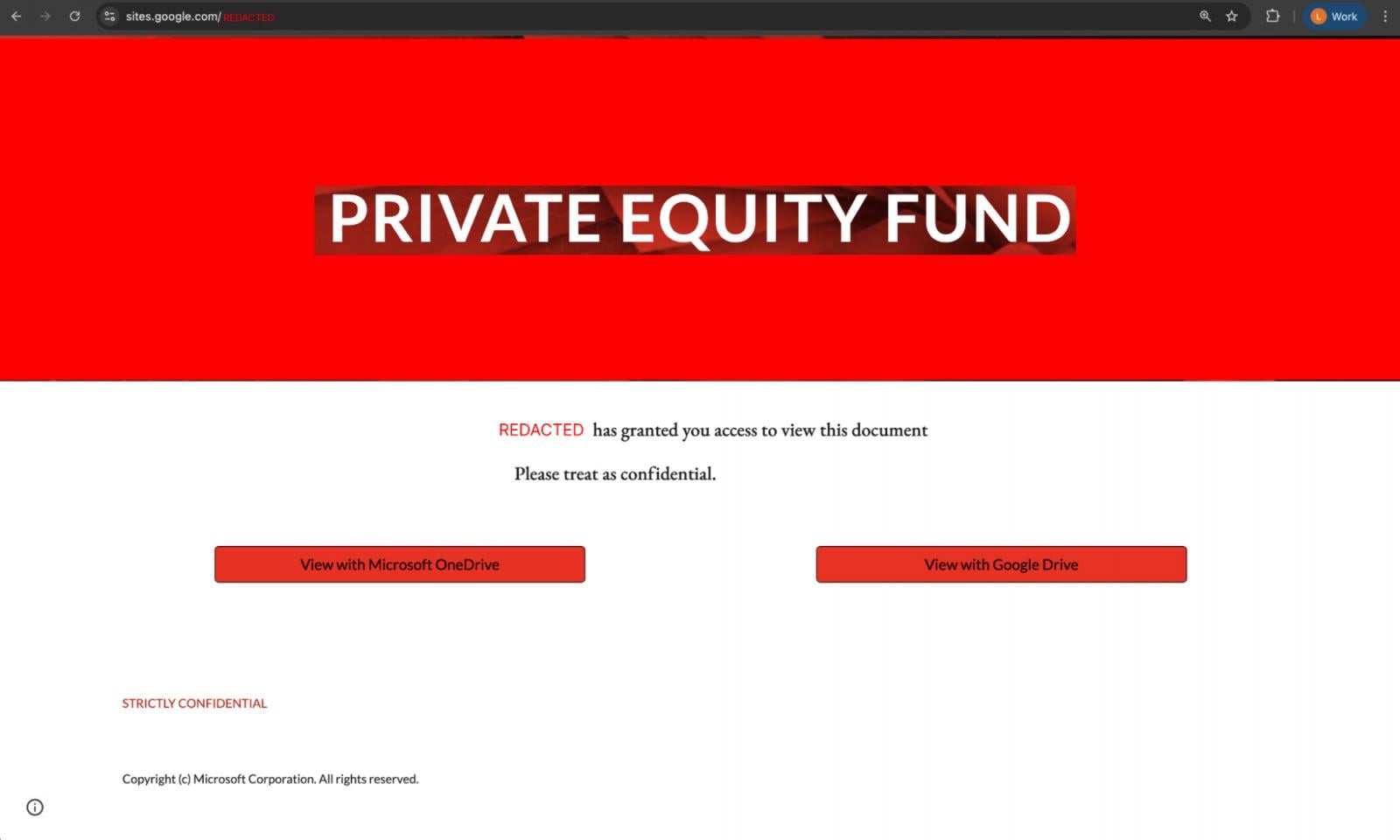

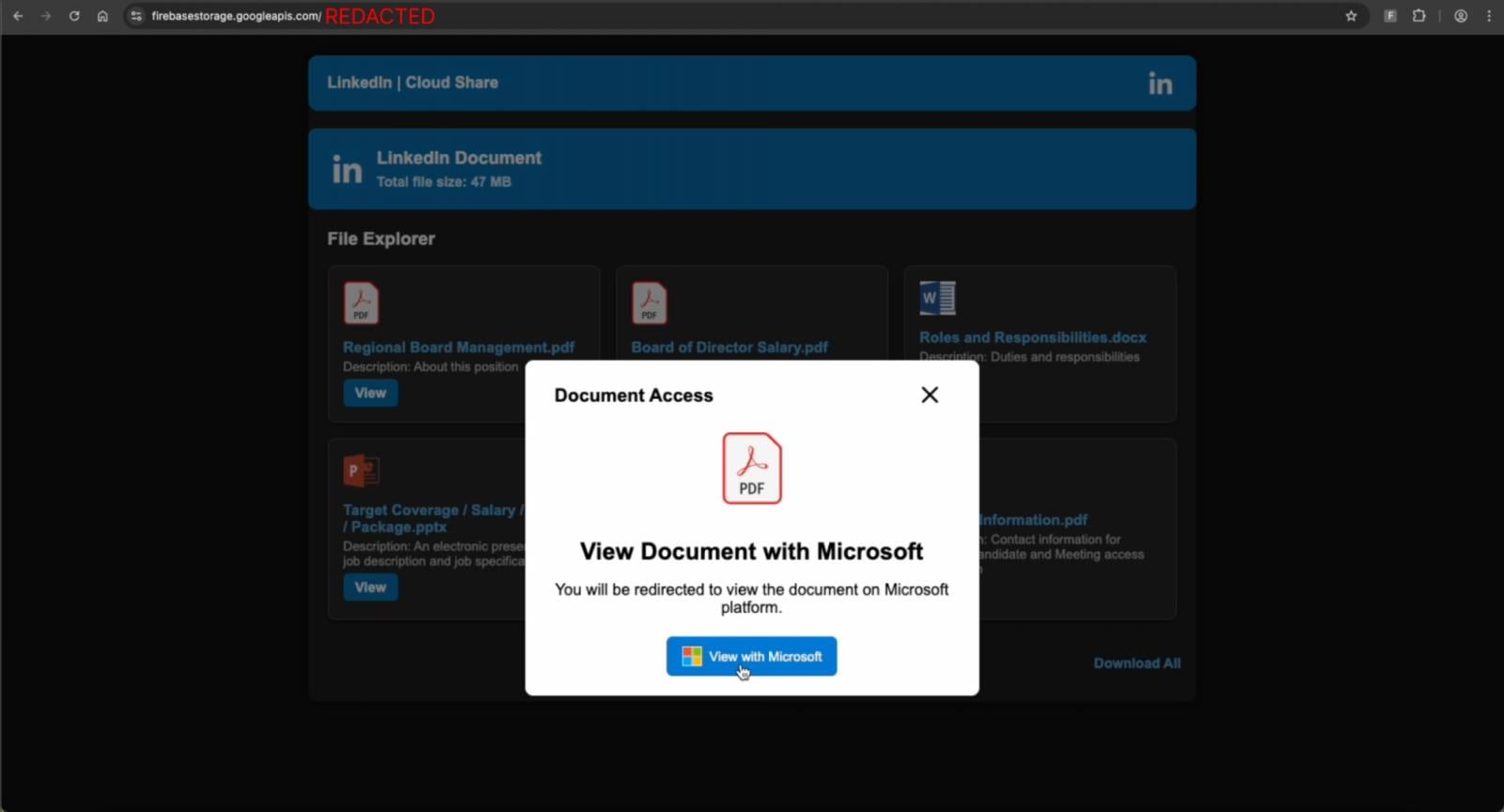

E-posta dışında gerçekleştirilen kimlik avı kampanyalarının pek çok örneği var; LinkedIn DM’leri ve Google Arama, belirlediğimiz en önemli kanallar arasında yer alıyor. Önemli kampanyalar şunları içerir:

E-posta dışı kanallar yoluyla yapılan kimlik avının birçok avantajı vardır. E-posta en iyi korunan kimlik avı vektörü olduğundan, bu kontrolleri tamamen ortadan kaldırır. Gönderenin itibarını artırmanıza, içerik analizi motorlarını kandırmanın yollarını bulmanıza veya mesajınızın spam klasörüne düşmemesini ummanıza gerek yok.

Buna karşılık, e-posta dışı vektörlerde neredeyse hiç tarama yoktur, güvenlik ekibinizin görünürlüğü yoktur ve kullanıcıların olası kimlik avını tahmin etme olasılıkları daha düşüktür.

Bir şirketin Exec’in, soğuk bir e-posta yerine saygın bir hesaptan gelen bir LinkedIn DM’si ile etkileşim kurma olasılığının daha yüksek olduğu tartışılabilir. Ve sosyal medya uygulamaları, kimlik avı bağlantılarına ilişkin mesajları analiz etmek için hiçbir şey yapmaz. (Günümüzün çok aşamalı kimlik avı saldırıları söz konusu olduğunda URL tabanlı kontrollerin sınırlamaları nedeniyle, deneseler bile bu son derece zor olacaktır).

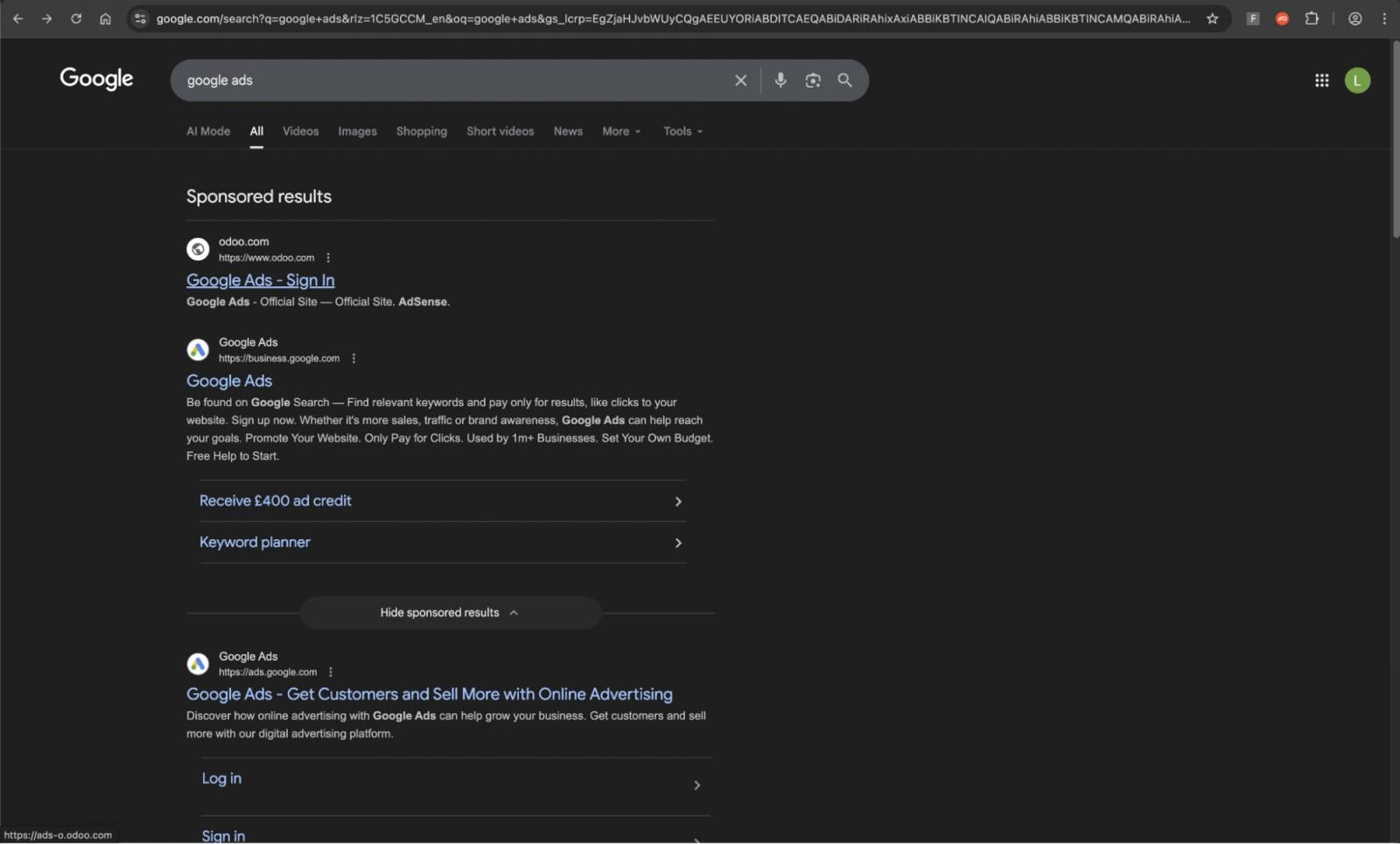

Arama motorları aynı zamanda saldırganlar için de büyük bir fırsat sunuyor; ister mevcut, yüksek itibara sahip siteleri tehlikeye atıyor, ister kötü amaçlı reklamlar yayınlıyor, ister yalnızca SEO için optimize edilmiş kendi web sitelerini titreşimle kodluyor olsun.

Bu, bir ücret karşılığında diğer suçlulara yeniden satılabilen veya büyük siber ihlallerin bir parçası olarak siber suç ekosistemindeki ortaklar tarafından kullanılabilen kimlik bilgilerini ve hesap erişimini toplamak için geniş bir ağ oluşturarak “su kuyusu” tarzı saldırılar başlatmanın etkili bir yoludur (“Dağınık Lapsus$ Avcıları” suç topluluğunun son saldırıları gibi, bunların tümü kimlik tabanlı ilk erişimle başlamıştır).

Kimlik avının 2025’te nasıl geliştiğini öğrenmek için Push Security’nin 17 Aralık’taki en son web seminerine göz atın. Push araştırmacıları bu alanda uğraştıkları en ilginç saldırıları ve güvenlik ekiplerinin 2026’da kimlik avı için ne gibi hazırlıklara ihtiyaç duyduklarını ayrıntılarıyla anlatıyor.

Şimdi Kayıt Ol

#2: Kriminal PhaaS kitleri hakim

Günümüzde kimlik avı saldırılarının büyük çoğunluğu ters proxy kullanıyor. Bu, saldırının bir parçası olarak bir oturumun gerçek zamanlı olarak oluşturulup çalınması nedeniyle çoğu MFA biçimini atlayabilecekleri anlamına gelir. On yıldan fazla bir süre önce norm olan temel kimlik bilgileri avına kıyasla bu yaklaşımın hiçbir dezavantajı yok.

Bu Ortadaki Saldırgan saldırıları, Tycoon, NakedPages, Sneaky2FA, Flowerstorm, Salty2FA gibi suça yönelik Hizmet Olarak Kimlik Avı (PhaaS) kitlerinin yanı sıra çeşitli Evilginx varyasyonları (nominal olarak kırmızı takım üyelerine yönelik bir araç, ancak saldırganlar tarafından yaygın olarak kullanılır) tarafından desteklenmektedir.

PhaaS kitleri siber suçlar açısından son derece önemlidir çünkü gelişmiş ve sürekli gelişen yetenekleri suç piyasasının kullanımına sunarak gelişmiş kimlik avı kampanyaları yürüten suçluların giriş engelini azaltır.

Bu, kimlik avına özgü değildir: Hizmet Olarak Fidye Yazılımı, Hizmet Olarak Kimlik Bilgisi Doldurma ve suçluların ücret karşılığında kullanabileceği daha birçok kiralık araç ve hizmet mevcuttur.

Bu rekabetçi ortam, saldırganların yenilikçiliğini körükledi; MFA atlamanın önemli olduğu, kimlik avına karşı dirençli kimlik doğrulamanın sürüm düşürme saldırıları yoluyla atlatıldığı ve e-posta tarayıcılarından web tarama güvenlik araçlarına, ağ trafiğini analiz eden web proxy’lerine kadar güvenlik araçlarını atlatmak için algılamadan kaçınma tekniklerinin kullanıldığı bir ortam ortaya çıktı.

Bu aynı zamanda Tarayıcıdaki Tarayıcı gibi yeni özellikler ortaya çıktığında bunların hızlı bir şekilde çeşitli kimlik avı kitlerine entegre edileceği anlamına da gelir.

Bu yıl gördüğümüz en yaygın tespitten kaçınma yöntemlerinden bazıları şunlardır:

-

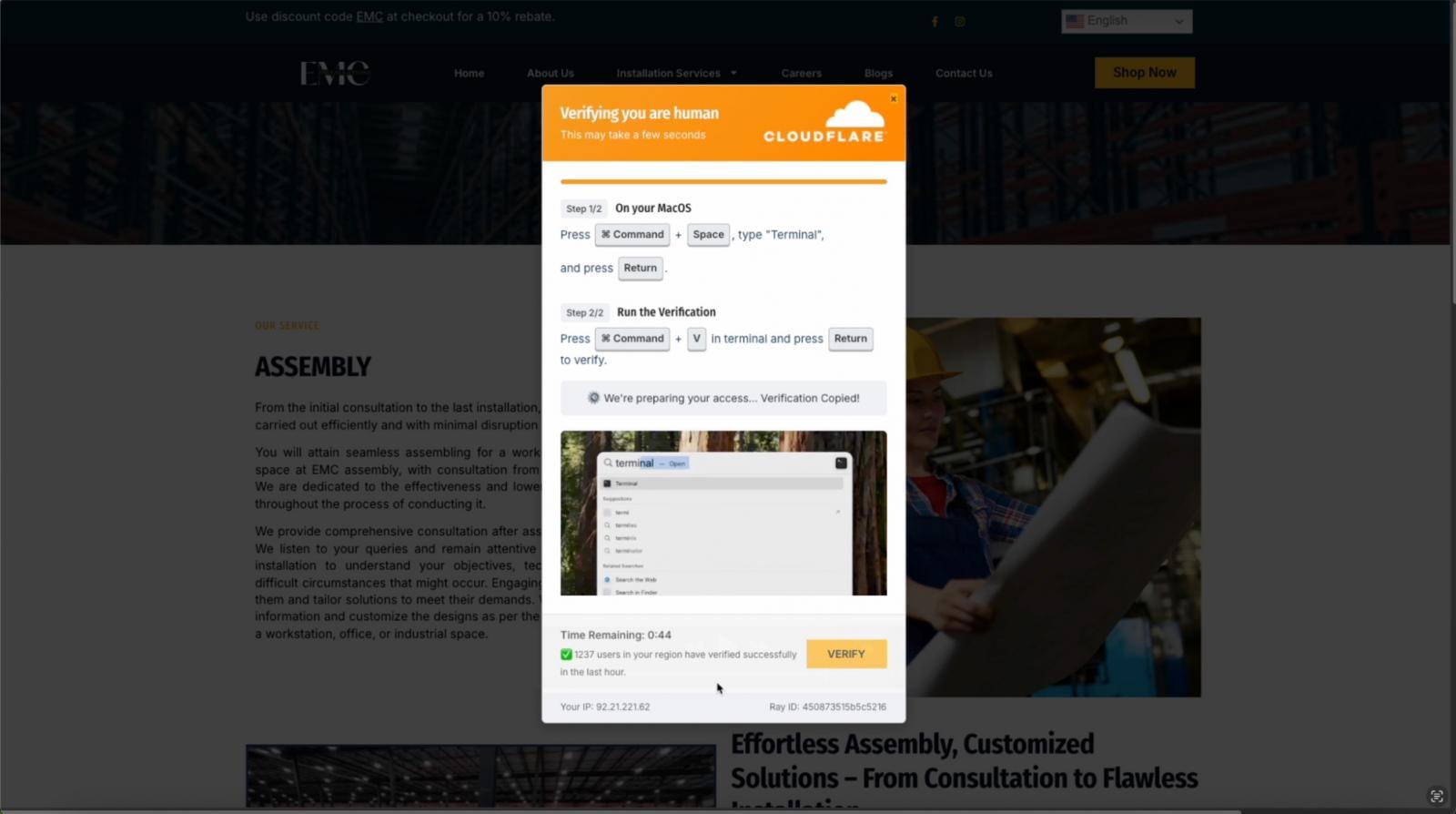

Bot korumasının yaygın kullanımı. Günümüzde her kimlik avı sayfası, web’de gezinen güvenlik botlarının kimlik avı sayfalarını analiz etmesini engellemek için tasarlanmış özel bir CAPTCHA veya Cloudflare Turnikesi (yasal ve sahte sürümler) ile birlikte gelir.

-

Kurbanlara gönderilen ilk bağlantı ile kimlik avı içeriğini barındıran gerçek kötü amaçlı sayfa arasında, kimlik avı sitelerini birkaç meşru sayfa arasına gömmek için tasarlanmış kapsamlı yeniden yönlendirme zincirleri.

-

Çok aşamalı sayfa yükleme, istemci tarafında JavaScript aracılığıyla gerçekleştirildi. Bu, sayfaların koşullu olarak yüklendiği ve koşullar karşılanmadığı takdirde kötü amaçlı içeriğin sunulmadığı anlamına gelir; dolayısıyla sayfa temiz görünür. Bu aynı zamanda kötü amaçlı etkinliklerin çoğunun, ağ trafiği analiz araçları (örneğin web proxy’leri) tarafından analiz edilebilecek web istekleri oluşturulmadan yerel olarak gerçekleştiği anlamına gelir.

Bu, kimlik avının uzun süre fark edilmediği bir ortama katkıda bulunur. Bir sayfa işaretlendiğinde bile, saldırganların, saldırıda kullanılan aynı zararsız URL zincirinden farklı kimlik avı sayfalarını dinamik olarak sunması önemsizdir.

Tüm bunlar, kötü sitelerin URL’lerini engellemeye yönelik eski tarz yaklaşımın çok daha zorlaştığını ve sizi her zaman saldırganların iki adım gerisinde bıraktığını gösteriyor.

#3: Saldırganlar, kimlik avına dayanıklı kimlik doğrulamayı (ve diğer güvenlik kontrollerini) aşmanın yollarını bulur

MFA’nın sürümünün düşürülmesinin güvenlik araştırmacıları ve saldırganlar için bir odak alanı olduğundan daha önce bahsetmiştik. Ancak kimlik avına karşı dayanıklı kimlik doğrulama yöntemleri (yani geçiş anahtarları), kimlik avına karşı dayanıklılık faktörü mümkün olan tek oturum açma faktörü olduğu ve hesap için etkinleştirilmiş hiçbir yedekleme yöntemi olmadığı sürece etkili olmaya devam eder. (Tek bir faktöre sahip olmanın lojistik sorunları nedeniyle bu oldukça nadirdir.)

Aynı şekilde, yetkisiz erişim riskini azaltmak için erişim kontrolü politikaları daha büyük kurumsal uygulamalara ve bulut platformlarına uygulanabilir (ancak bunların hatasız olarak uygulanması ve sürdürülmesi zor olabilir).

Her durumda, saldırganlar tüm olasılıkları göz önünde bulunduruyor ve daha az korunan hesaplara alternatif yollar arıyor. Bu, esas olarak saldırganların aşağıdaki gibi teknikler yoluyla standart kimlik doğrulama sürecini atlatmasını içerir:

-

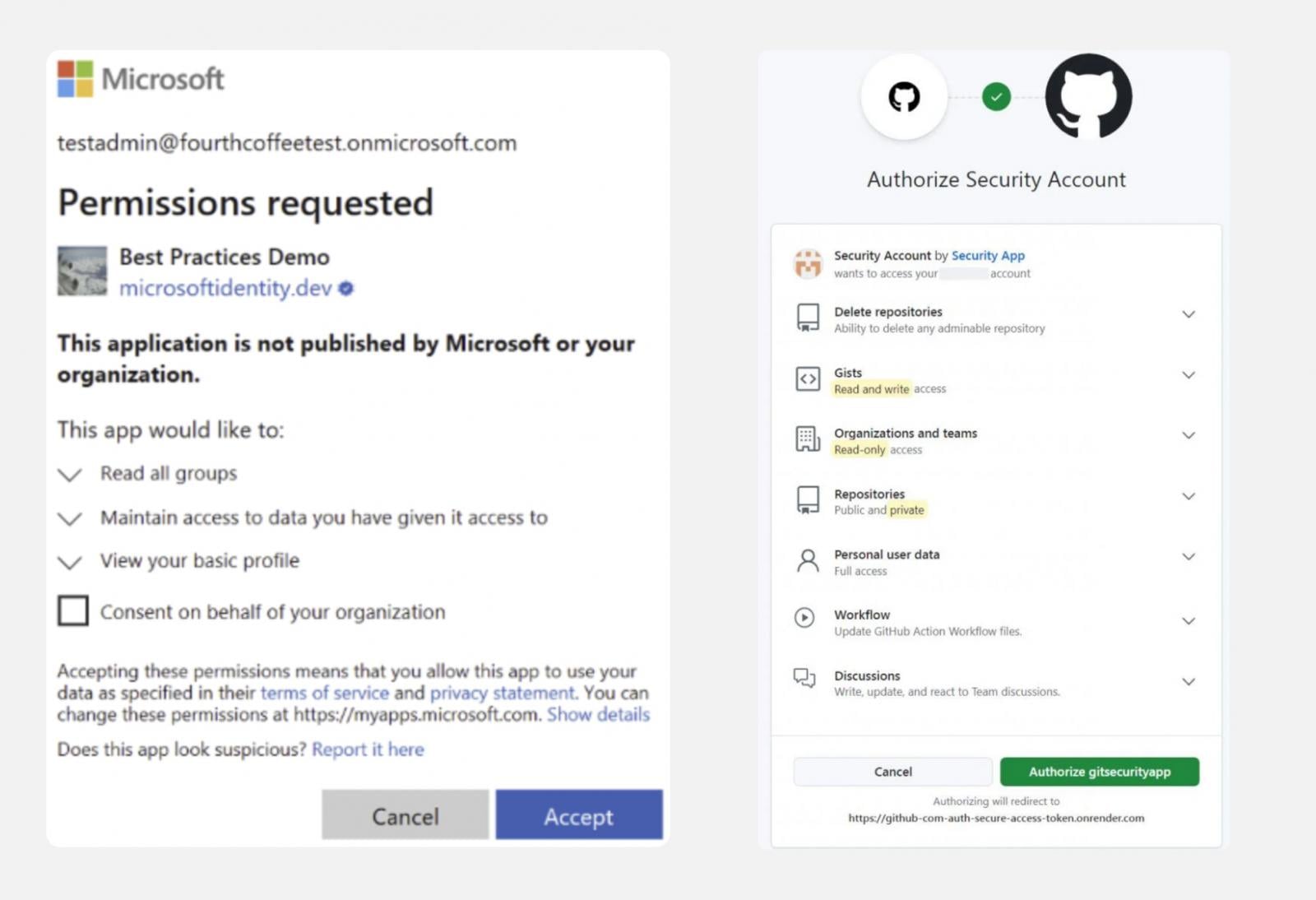

Onay kimlik avı: Kurbanları, kötü amaçlı OAuth uygulamalarını uygulama kiracılarına bağlamaları için kandırmak.

-

Cihaz kodu kimlik avı: İzin kimlik avı ile aynıdır ancak OAuth’u destekleyemeyen cihaz oturum açma işlemleri için tasarlanmış cihaz kodu akışı aracılığıyla, yedek bir şifre sağlayarak yetkilendirme yapılır.

-

Kötü amaçlı tarayıcı uzantıları: Tarayıcıdaki kimlik bilgilerini ve çerezleri çalmak için kurbanları kötü amaçlı bir uzantı yüklemeye (veya mevcut bir uzantıyı ele geçirmeye) yönlendirmek.

Saldırganların kimlik bilgilerini ve oturumları çalmak için kullandıkları diğer bir teknik ise ClickFix’tir. ClickFix, geçen yıl Microsoft tarafından tespit edilen ve saldırıların %47’sinde yer alan ilk erişim vektörü oldu.

Geleneksel bir kimlik avı saldırısı olmasa da bu saldırıda saldırganlar, genellikle uzaktan erişim araçları ve bilgi hırsızlığı yapan kötü amaçlı yazılımlar kullanarak, kullanıcıları makinelerinde kötü amaçlı kod çalıştıracak şekilde sosyal olarak tasarlar. Bilgi hırsızları daha sonra çeşitli uygulama ve hizmetlere ilk erişim için kimlik bilgilerini ve çerezleri toplamak için kullanılır.

Push Security araştırmacıları ayrıca, yalnızca OAuth anahtar materyali içeren meşru bir URL’yi kopyalayıp yapıştırarak hedef uygulamaya bir OAuth bağlantısı kurulmasıyla sonuçlanan ClickFix’in tarayıcıya özgü bir sürümü olan ConsentFix adlı yepyeni bir teknik keşfetti.

Bu, tamamen tarayıcıya özgü olduğundan, uç nokta algılama yüzeyini (ve EDR gibi güçlü güvenlik kontrollerini) denklemden tamamen çıkardığı için ClickFix’ten daha da tehlikelidir. Push tarafından tespit edilen özel durumda, saldırganlar, özel izinlere sahip olan ve üçüncü taraf uygulamaları gibi kısıtlanamayan birinci taraf bir Microsoft uygulaması olan Azure CLI’yi hedef aldı.

Gerçekten, saldırganların önemli iş uygulamalarındaki hesapları ele geçirmek için kullanabileceği pek çok farklı teknik vardır; kimlik avını parolalara, MFA’ya ve standart kimlik doğrulama akışına kilitlenmek olarak düşünmek artık geçerliliğini yitirmiştir.

2026’da güvenlik ekipleri için rehberlik

2026’da kimlik avıyla mücadele etmek için güvenlik ekiplerinin kimlik avına yönelik tehdit modellerini değiştirmeleri ve şunları kabul etmeleri gerekiyor:

-

Kimlik avına karşı ana yüzeyiniz olarak e-postayı korumak yeterli değildir

-

Ağ ve trafik izleme araçları modern kimlik avı sayfalarına ayak uyduramıyor

-

Kimlik avına karşı dayanıklı kimlik doğrulama, mükemmel bir şekilde uygulansa bile sizi bağışık yapmaz

Tespit ve yanıt çok önemlidir. Ancak çoğu kuruluşun önemli görünürlük boşlukları vardır.

Tarayıcıdaki algılama boşluğunu çözme

Bu saldırıların ortak noktası, hepsinin web tarayıcısında gerçekleşmesi ve internette işlerini yapan kullanıcıları hedef almasıdır. Bu da onu bu saldırıları tespit etmek ve bunlara yanıt vermek için mükemmel bir yer haline getiriyor. Ancak şu anda tarayıcı çoğu güvenlik ekibi için kör bir noktadır.

Push Security’nin tarayıcı tabanlı güvenlik platformu, ihlallerin önde gelen nedenlerine karşı kapsamlı tespit ve yanıt yetenekleri sağlar. Push, AiTM kimlik avı, kimlik bilgisi doldurma, kötü amaçlı tarayıcı uzantıları, ClickFix ve oturum ele geçirme gibi tarayıcı tabanlı saldırıları engeller.

Her şey ters gidene kadar beklemenize gerek yok; kimlik saldırısı yüzeyinizi güçlendirmek amacıyla çalışanlarınızın kullandığı uygulamalardaki hayalet oturum açma bilgileri, SSO kapsamı boşlukları, MFA boşlukları, savunmasız parolalar ve daha fazlası gibi güvenlik açıklarını proaktif bir şekilde bulmak ve düzeltmek için Push’u kullanabilirsiniz.

Push hakkında daha fazla bilgi edinmek için en son ürün genel bakışımıza göz atın veya ekibimizden biriyle canlı bir demo için zaman ayırın.

Push Security tarafından desteklenmiş ve yazılmıştır.