Araştırmak için kullanılabilecek çok çeşitli çözümler vardır. Kimlik avı saldırıları. Ancak çoğu durumda analistler yalnızca bir tanesiyle, yani kötü amaçlı yazılım analiz sanal alanıyla yetinebilirler. Statik ve dinamik yeteneklerin bir araya gelmesi sayesinde sandbox, mevcut en karmaşık kimlik avı tehditleriyle başa çıkmak için iyi bir donanıma sahiptir. İşinizde kullanabileceğiniz bu beş sanal alan aracına göz atın.

Etkileşim

Karmaşık kimlik avı saldırıları için korumalı alan etkileşim sunabilir. HERHANGİ BİR ÇALIŞMA sanal makine üzerinde tam kontrol sağlar. Bu, analistlerin kimlik avı saldırılarıyla doğrudan etkileşim kurarak manuel olarak araştırma yapmasına olanak tanır; örneğin:

- Bağlantılara tıklamak

- Bilgileri VM’ye/VM’den kopyalama/yapıştırma

- Ekler indiriliyor

- CAPTCHA’ları vb. çözme

Analistler ayrıca, içeriklerine güvenli bir sanal ortamda erişmek için genellikle kimlik avı e-postalarında ek olarak gönderilen şifre korumalı arşivleri de açabilirler.

Etkileşim özelliği, analistlerin, kötü amaçlı yazılımın eylemlerine yanıt olarak davranışını gözlemlemesine ve analiz etmesine olanak tanır. Bu, saldırganın taktikleri hakkında değerli bilgiler verir.

Örnek:

İçinde bu korumalı alan oturumu, güvenlik sistemleri tarafından tespit edilmekten kaçınmak için bir yönlendirme zinciri kullanan bir kimlik avı saldırısı gözlemleyebiliriz. Bir Google AMP URL’sine yönlendiren bir TikTok bağlantısı başlatır ve bu da sonuçta Cloudflare IPFS tarafından barındırılan son kimlik avı sayfasına yönlendirir.

ANY.RUN’un etkileşimli analizi, tüm saldırı zincirini takip etmeyi ve hatta sahte kimlik bilgileri göndermeyi mümkün kılar. Korumalı alan, girilen verilerin bir HTTP POST isteği aracılığıyla kötü amaçlı bir etki alanına gönderildiğini gösterir.

Start analyzing phishing and malware attacks in ANY.RUN - Sign up for a free account!

RSPAMD Entegrasyonu

RSPAMD, e-postaların spam düzeyini değerlendirmek için tasarlanmış bir spam filtreleme sistemidir. Bunu, analiz edilen her e-postaya bir puan atayarak yapar. ANY.RUN sanal alanı bu aracı entegre ederek yalnızca potansiyel kimlik avı tehdidini değerlendirmeyi değil aynı zamanda başlıklar, içerik ve ekler de dahil olmak üzere bu e-postaları oluşturan öğeleri incelemeyi de mümkün kılar.

Analistler, e-postanın yapısının şeffaf bir görünümüyle, bunun oluşturduğu riskler hakkında kapsamlı bir anlayışa sahip olabilirler.

Örnek:

İçinde bu oturumRSPAMD’nin puanı, analiz edilen e-postanın doğası hakkında genel bir fikir verir. 20’nin üzerinde olduğu için e-posta muhtemelen spam kategorisine aittir.

Modül aynı zamanda base64 kodlu metin bölümlerinin, resim bağlantısı içeren kısa bir HTML bölümünün, “Kimden” üstbilgisinin görünen adında aşırı boşlukların ve bilinmeyen bir istemci ana bilgisayar adının varlığını da vurgular. Tüm bu ayrıntılar analistin tehdidi daha iyi anlamasına yardımcı olabilir.

Suricata Kural Motoru

Suricata, kimlik avı ve kötü amaçlı yazılım saldırılarını tespit etmeye yönelik gelişmiş yeteneklerle donatılmış bir izinsiz giriş tespit sistemidir. ANY.RUN’un Suricata motoru, kimlik avı ile ilgili her türlü etkinliği mevcut imzalarla eşleştirir ve tetiklenen tüm kuralları kullanıcıya sunar.

Analistler ayrıca mekanizmasının net bir resmini elde etmek için kuralın içeriğini görebilir ve güvenlik sistemlerini daha da zenginleştirmek için kopyalayabilir. Suricata kural motoru, en son kimlik avı saldırılarına yönelik kurallar da dahil olmak üzere sürekli olarak güncellenmektedir.

Örnek:

İçinde bu sanal alan oturumu, Kullanıcının kimlik bilgilerini işyerinde kullandıklarına benzeyen sahte bir forma girmesinin beklendiği bir kimlik avı saldırısının analizine bakıyoruz.

Tetiklenen Suricata kurallarından biri, bu sahte kimlik doğrulama sayfasıyla ilgili bir mesaj görüntüler ve kaynak ve hedef IP’ler/bağlantı noktaları ve protokol bilgileri hakkında ayrıntılar sağlar.

GÖNYE ATT&CK Matrisi

MITRE ATT&CK Matrisi, siber tehditlerin Taktiklerini, Tekniklerini ve Prosedürlerini (TTP’ler) analiz etmek ve kategorize etmek için endüstri standardıdır.

ANY.RUN korumalı alan Farklı kimlik avı saldırılarında bulunan TTP’leri çerçeveyle eşleyerek analistlerin saldırganın yöntemlerini ve motivasyonlarını anlamalarına yardımcı olur. Araç aynı zamanda siber tehditleri tartışmak ve analiz etmek için ortak bir dil sağlar, analistler arasında işbirliğini ve bilgi paylaşımını teşvik eder.

Örnek:

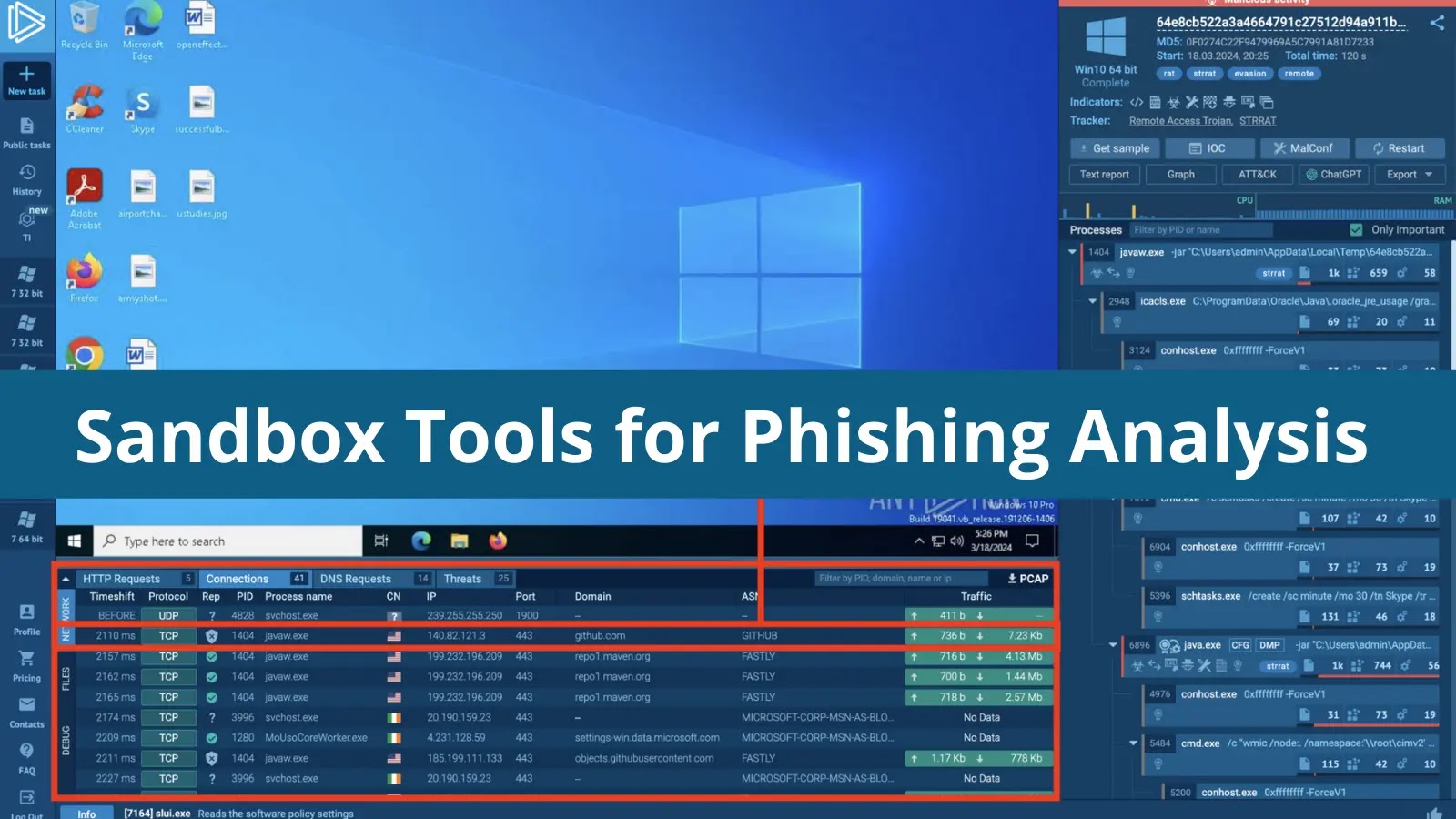

Sırasında bu sanal alan oturumu, .zip arşivi biçimindeki bir kimlik avı eki analiz için gönderildi. İncelemenin ardından korumalı alan, bu kötü amaçlı yazılımın kötü amaçlı faaliyetlerini açığa çıkaran bir uzaktan erişim truva atı (RAT) olan Remcos’un varlığını tespit etti.

MITRE ATT&CK matrisi ile tehdidin yürütülmesi sırasında kullandığı belirli taktikleri, teknikleri ve prosedürleri (TTP’ler) görmek ve öğrenmek kolaydır.

Kimlik Avı Etiketi

“Kimlik avı” ve “spam” etiketleri, analistlerin potansiyel tehditleri kolayca tanımlamasına ve kategorilere ayırmasına olanak tanır.

Bu özellik, kimlik avı girişimlerinin hızlı bir şekilde tanımlanmasının başarılı bir saldırı riskini önemli ölçüde azaltabileceği büyük hacimli e-postalarla ilgilenirken özellikle kullanışlıdır.

Örnek:

Etiketler, analistlerin numunenin tehdit oluşturup oluşturmadığını hızlı bir şekilde belirlemesine yardımcı olur

Bu analiz oturumunda korumalı alan, “spam” ve “phishing” etiketleriyle birlikte bir .eml dosya analizinin sonuçlarını görüntüler.

Bu aynı zamanda numunenin “Kötü amaçlı etkinlik” sergilediğini de gösterir. Kullanıcılar yalnızca bu bilgilere dayanarak e-postayla ilgili olarak nasıl ilerleyeceklerine karar verebilirler.

Bonus: Kimlik Avı Saldırılarını Araştırmak

ANY.RUN, sandbox’a ek olarak, analistlerin oltalama saldırıları ve diğer tehditler hakkında araştırma yapmasına olanak tanır. Tehdit İstihbaratı Araması portal.

Hizmet, IP’ler, TTP’ler ve hatta komut satırı parçaları gibi 30’dan fazla göstergeyi kullanarak gelişmiş arama yapılmasını mümkün kılar. Sonuçlar, ilgili göstergeler ve bu göstergelerin tanımlandığı sanal alanda etkileşimli analiz oturumları da dahil olmak üzere tehdit hakkında daha fazla bağlam ortaya koyuyor.

Portal, dünyanın dört bir yanındaki kullanıcılardan her gün binlerce yeni yükleme alan ANY.RUN sanal alanının kötü amaçlı yazılım ve kimlik avı örneklerinden oluşan halka açık veritabanından çıkarılan tehdit bilgilerine dayanıyor.

Bu, analistlerin mevcut tehdit ortamına ilişkin bilgilere erişebileceği anlamına gelir.

Örnek:

Bunu göstermek için, kullanıcıları kandırıp şifrelerini açığa çıkarmak üzere tasarlanmış en son kimlik avı saldırıları hakkında bilgi toplamak için bir sorgu kullanalım. Sorgu aşağıdaki bileşenlerden oluşur:

- Görev türü ve tehdit düzeyi: Son 14 gün içinde korumalı alanda analiz edilen ve kötü amaçlı olarak işaretlenen tüm URL örneklerini arıyoruz.

- URL öğesi: Sorgunun bu bölümü, önceden doldurulmuş e-posta adreslerine sahip kimlik avı bağlantılarında sıklıkla kullanılan “@” sembolünü içeren URL’lere odaklanır.

Bu sorguyu çalıştırarak kriterlerimizle eşleşen analizlerden zengin bağlamsal bilgileri ortaya çıkarabiliriz. Bu veriler ilişkili IP’leri, etki alanlarını ve analiz oturumlarının kendisini içerir ve en son kimlik avı tehditlerine ilişkin değerli bilgiler sağlar.

ANY.RUN’u Bugün Kullanmaya Başlayın

ANY.RUN sanal alanı, kimlik avı ve kötü amaçlı yazılım analizini basitleştirerek 40 saniyeden kısa sürede kesin sonuçlar sağlar.

Özel ekip alanı, tüm Windows VM’leri ve gelişmiş analiz ortamı ayarları da dahil olmak üzere ANY.RUN’un özelliklerinin çalışmanızı nasıl geliştirebileceğini kontrol edebilirsiniz.

Schedule a personal demo of the sandbox for your team!