Google’ın Tehdit İstihbarat Grubu (GTIG), saldırganların geçen yıl vahşi doğada 75 sıfır günlük güvenlik açıklarından yararlandığını ve bunun% 50’sinden fazlasının casus yazılım saldırılarına bağlı olduğunu söyledi.

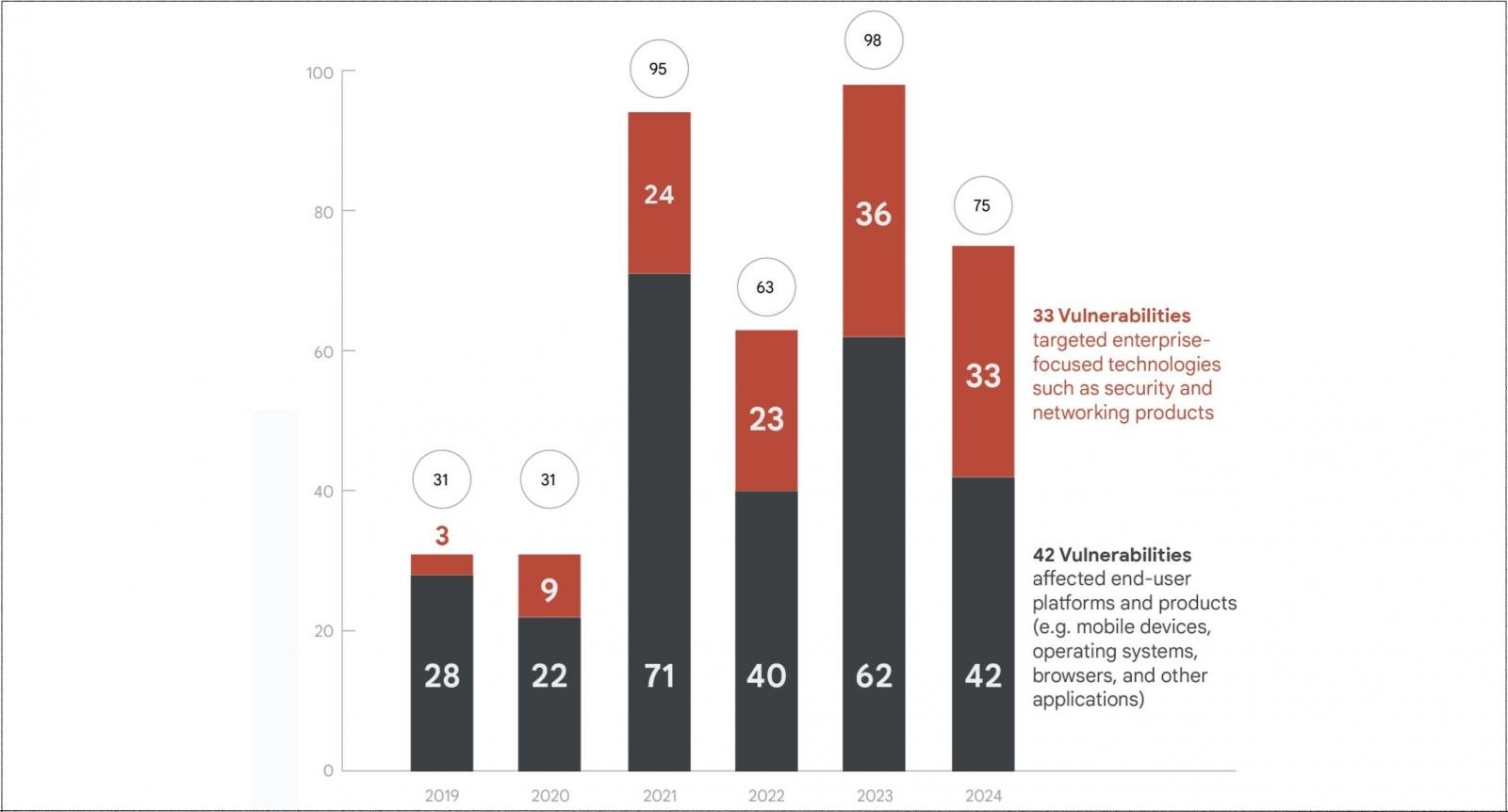

Bu rakamlar, 2023’te 97 sıfır günden düştü, ancak 2022’de 63’ten yükseldi ve GTIG analistlerinin, şirketin satırlar serbest bırakma yamaları öncesinde vahşi doğada kullanılan güvenlik açıkları olarak kullanılan güvenlik açıklarını tanımladığı saldırılar için yukarı doğru bir yörüngede beklenen varyasyonu yansıtan yıl-yıl-yıl-dalgalanmalara atıfta bulundu.

Siber-ihale tehdit aktörlerinin-devlet destekli gruplar ve ticari gözetim satıcıları müşterileri de dahil olmak üzere-2024’te atfedilebilir sıfır gün saldırılarının yarısından fazlası sorumlu olduğunu belirttiler. Çin bağlantılı gruplar, beş sıfır gün istismar etti, beş sıfır gün, ticari gözetim müşterileri sekiz ve kuzey Koreli operatörler için, kuzey Koreli operatörler ile bağlantılı olarak, kuzey Koreli operatörler ile bağlantılı olarak, kuzey Koreli operatörler ile bağlantılı, kuzey Koreli operatörler ile bağlantılı, güdüler.

Geçen yıl, Google’ın Tehdit Analiz Grubu (TAG) ve Google iştiraki Mantiant, birçoğu casus yazılım satıcılarına ve müşterilerine bağlı olan bir önceki yılın 62 güvenlik açıklarına kıyasla yüzde 50’den fazla bir artış, 97 sıfır gün sürdü.

Yıllık sayımlar son dört yılda büyük ölçüde dalgalanmış olsa da, ortalama eğilim çizgisi sıfır gün sömürüsünde istikrarlı bir artış göstermektedir. 2024’te son kullanıcı platformları ve ürünleri (örn. Web tarayıcıları, mobil cihazlar ve masaüstü işletim sistemleri) bu etkinliğin yükünü taşıyordu.

Son kullanıcı platformları ve ürünleri (örn. Web tarayıcıları, mobil cihazlar ve masaüstü işletim sistemleri), izlenen sıfır günlerin yüzde 56’sını oluşturdu. Tarayıcılara karşı istismarlar yaklaşık üçte biri düştü, 2023’te 17’den 2024’te 11’e, mobil cihaz sıfır günleri yaklaşık yarıya düştü, 17’den dokuza düştü.

Google Chrome birincil tarayıcı hedefi olarak kaldı ve masaüstü işletim sistemi istismarları 17’den 22’ye yükseldi ve Windows sıfır günleri geçen yıl 22’ye, 2023’te 16 ve 2022’de 13’e yükseldi.

GTIG, “Windows hem evlerde hem de profesyonel ortamlarda popüler bir seçim olarak kaldığı sürece, tehdit aktörleri tarafından sömürülmesi hem sıfır gün hem de n-gün (yani yaması serbest bırakıldıktan sonra sömürülen bir güvenlik açığı) için popüler bir hedef olarak kalacağını umuyoruz.” Dedi.

Öte yandan, 2024’te saldırganlar, 2023’te% 37’den öncelikle iş ortamlarında kullanılan ürünleri hedeflemek için 75 sıfır günlük kusurun 33’ünü (% 44) sömürdü.

Bunlardan, güvenlik ve ağ yazılımı ve aletleri, vahşi doğada sömürülen 20 sıfır gün veya kurumsal hedefli sıfır günün% 60’ından fazlasını oluşturdu. Saldırganlar onlara odaklanıyor, çünkü tek bir güvenlik cihazını veya ağ cihazını ihlal etmek, çok daha sofistike çok aşamalı istismar zincirleri gerektirmeden geniş sistem erişimi sağlayabilir.

GTIG Tehdit Analistlerinin bulduğu gibi, 2024’te sömürülen önemli kurumsal sıfır günler, Ivanti Cloud Services cihazını, Cisco Adaptive Security Cihazını, Palo Alto Networks Pan-OS ve Ivanti Connect Secure VPN’yi etkileyenleri içeriyordu.

Google Tehdit İstihbarat Grubu kıdemli analisti Casey Charrier, “Sıfır gün sömürü yavaş ama istikrarlı bir hızda büyümeye devam ediyor. Ancak, satıcıların sıfır gün sömürüsünü azaltmak için satıcıların çalışmalarını görmeye başladık.” Dedi.

“Örneğin, muhtemelen birçok büyük satıcının sömürüyü önlemek için yatırım yaptığı çabalar ve kaynaklar nedeniyle tarihsel olarak popüler olan daha az sıfır gün sömürüsü hedefleme ürünleri gözlemledik.”

“Aynı zamanda, proaktif güvenlik önlemlerini artırmak için daha geniş ve daha çeşitli satıcılar seti gerektiren işletme odaklı ürünlerin artan hedeflemesine doğru sıfır gün sömürüsünün geçiş yaptığını görüyoruz. Sıfır gün sömürüsünün geleceği, satıcıların kararları ve tehdit aktörlerinin hedeflerine ve peşinde koşma yetenekleri tarafından dikte edilecektir.”