Geçtiğimiz yıl, kötü amaçlı yazılım ailelerinin gelişmesi ve saldırı taktiklerinin her zamankinden daha karmaşık hale gelmesiyle siber tehditlerde endişe verici bir artışa tanık olduk.

ANY.RUN tarafından yapılan ayrıntılı bir analize göre, öne çıkan bir etkileşimli kötü amaçlı yazılım analiz platformu, 2024 yılı, kaydedilen en yüksek karmaşık kötü amaçlı yazılım tehditleriyle küresel siber güvenlik ortamında önemli değişikliklere işaret etti.

Kötü Amaçlı Yazılım Etkinliğinde Artış

HERHANGİ BİR ÇALIŞMA 2024 yılında 4.001.036 herkese açık korumalı alan oturumu gerçekleştirdi; bu, 2023’teki 2.991.551 oturuma göre %33 artış gösterdi. Bunlardan 790.549’unun kötü niyetli olduğu doğrulanırken, 211.517’si şüpheli olarak sınıflandırıldı; bu, önceki yılki 148.124 oturumla karşılaştırıldığında şüpheli etkinlikte bir artış olduğunu gösteriyor.

Ek olarak analiz, 2023’teki 640 milyon rakamının neredeyse üç katı olan 1,87 milyar gibi şaşırtıcı bir Uzlaşma Göstergesini (IOC) ortaya çıkardı. Bu artış, hem gelişmiş kötü amaçlı yazılım tespit araçlarının artan kullanımının hem de siber suç taktiklerinin artan karmaşıklığının altını çiziyor.

2024’ün En Popüler Kötü Amaçlı Yazılım Türleri

Analiz edilen çeşitli kötü amaçlı yazılım türleri arasında, Hırsızlar 2024 yılında baskın tehdit olarak ortaya çıktı ve önceki yılki 18.290 tespite kıyasla 51.291 tespite yükseldi.

Bu, veri hırsızlığına öncelik veren saldırganların sayısında önemli bir artışa işaret ediyor. Diğer önemli kötü amaçlı yazılım türleri şunları içerir:

| Tip | Algılamalar |

|---|---|

| Hırsız | 51.291 |

| Yükleyici | 28.754 |

| FARE | 24.430 |

| Fidye yazılımı | 21.434 |

| Keylogger | 8.119 |

| Truva atı | 6.156 |

| Madenci | 5.803 |

| Reklam yazılımı | 4.591 |

| Faydalanmak | 4.271 |

| Arka kapı | 2.808 |

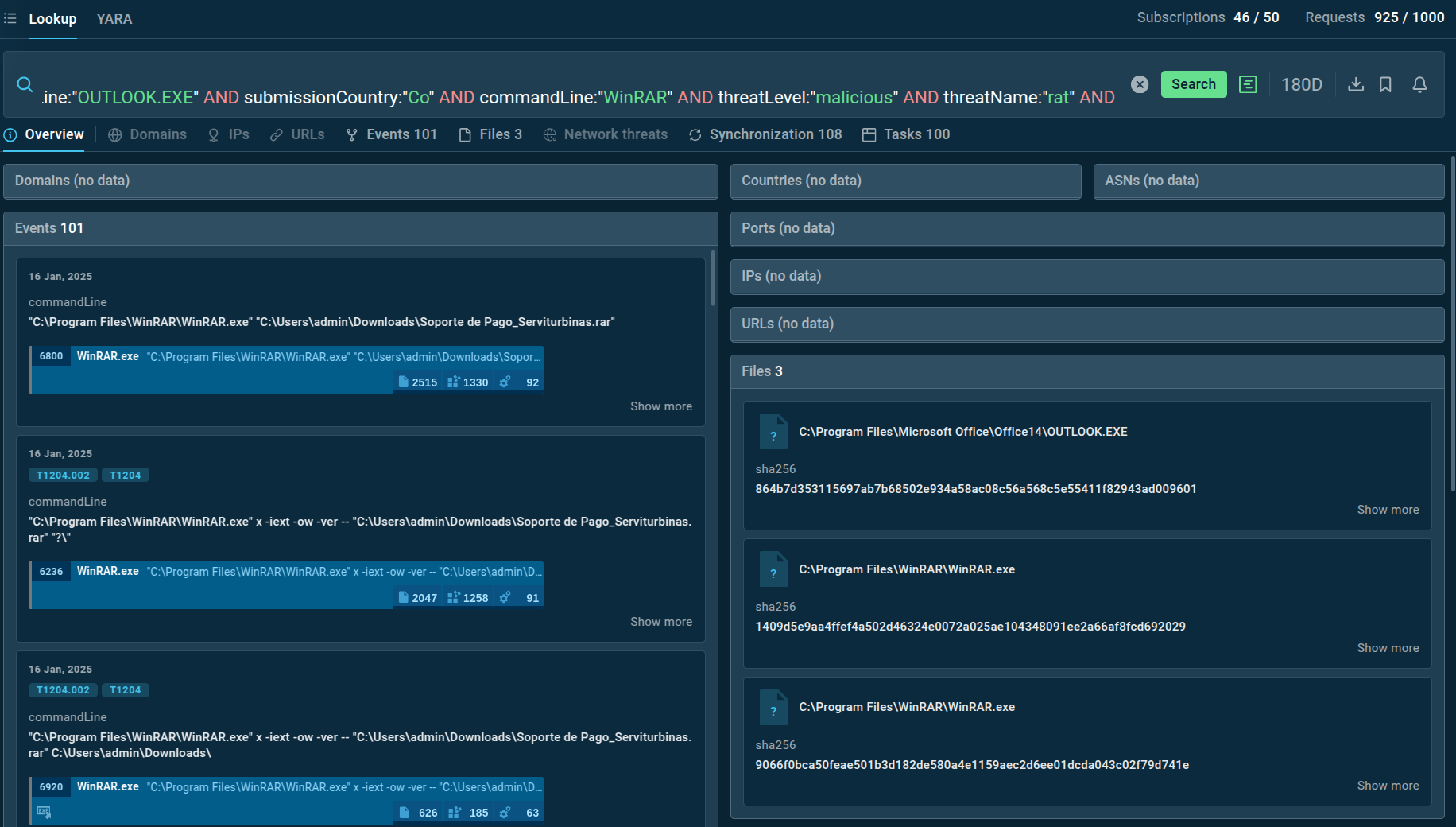

OF Arama güncel tehdit istihbaratını toplamak için harika bir kaynaktır. ANY.RUN’un geniş veritabanında arama yaparak, ortaya çıkan siber tehditlere ilişkin değerli içgörülere erişebilir, böylece potansiyel risklerin önünde kalabilirsiniz.

En Yaygın Kötü Amaçlı Yazılım Aileleri

2024, kötü amaçlı yazılım ailesi sıralamasında bir sarsıntıya tanık oldu. Daha önce bildirilmemiş Lumma Hırsızı 12.655 tespitle zirveye fırlayarak tehdit aktörlerinin hızla benimsendiğine işaret etti.

Diğer önemli değişiklikler şunları içeriyordu:

| # | İsim | Algılamalar |

|---|---|---|

| 1 | Lumma | 12.655 |

| 2 | Ajan Tesla | 8.443 |

| 3 | eşzamansızRAT | 8.257 |

| 4 | Remco’lar | 8.004 |

| 5 | Çarpmak | 7.653 |

| 6 | Xworm | 7.237 |

| 7 | Kırmızı çizgi | 7.189 |

| 8 | Hazır | 5.902 |

| 9 | Yılan | 4.304 |

| 10 | njRAT | 3.522 |

Redline gibi 2023’ün popüler isimlerinin öneminde bir düşüş görüldü. Ancak Stealc ve Xworm gibi yeni rakiplerin ortaya çıkması, tehdit ortamının sürekli geliştiğini gösteriyor.

Get a 14-day free trial of ANY.RUN’s products to Analyse Advanced Malware Threats

MITRE ATT&CK Saldırı Tekniklerindeki Trendler:

MITRE ATT&CK çerçevesinden yararlanan ANY.RUN’un analizi, saldırgan taktikleri, teknikleri ve prosedürlerinde (TTP’ler) önemli eğilimler tespit etti.

Buna göre ANY.RUN raporu2024 yılında PowerShell’in kötüye kullanımı, 162.814 tespitle en üst düzey teknik olarak ortaya çıktı ve güvenliği ihlal edilmiş sistemlerde komut dosyaları yürütme esnekliğinden yararlandı.

Zamana dayalı sanal alandan kaçınma taktikleri de, tespit edilmekten kaçınmak için zaman gecikmelerini kullanan 134.260 tespitle popülerliğini artırdı.

Ek olarak, e-posta toplama ve hedef odaklı kimlik avı bağlantıları, hedefli saldırılar için güçlü araçlar olmaya devam etti; bu da, bu tür tehditlere karşı savunma için kullanıcı eğitiminin ve güçlü e-posta güvenlik önlemlerinin öneminin altını çizdi.

| Rütbe | Teknik Kimliği | Tekniğin Adı | Algılamalar |

|---|---|---|---|

| 1 | T1059.001 | Komut ve Komut Dosyası Yorumlayıcısı: PowerShell | 162.814 |

| 2 | T1059.003 | Komut ve Komut Dosyası Yorumlayıcısı: Windows CMD | 148.443 |

| 3 | T1497.003 | Sanallaştırma/Korumalı Alandan Kaçınma: Zamana Dayalı | 134.260 |

| 4 | T1036.003 | Maskeleme: Sistem Yardımcı Programlarını Yeniden Adlandırın | 126.008 |

| 5 | T1562.002 | Savunmaları Bozun: Antivirüs Araçlarını Devre Dışı Bırakın | 122.256 |

| 6 | T1218.011 | Sistem İkili Proxy Yürütülmesi: Rundll32 | 86.760 |

| 7 | T1114.001 | E-posta Koleksiyonu: Yerel E-posta Koleksiyonu | 85.546 |

| 8 | T1547.001 | Önyükleme veya Oturum Açma Otomatik Başlatma Yürütmesi: Kayıt Defteri Çalıştırma Anahtarları | 73.842 |

| 9 | T1053.005 | Zamanlanmış Görev/İş: Zamanlanmış Görev | 68.423 |

| 10 | T1569.002 | Sistem Hizmetleri: Hizmet Yürütme | 51.345 |

| 11 | T1059.004 | Komut ve Komut Dosyası Yorumlayıcısı: Python | 50.002 |

| 12 | T1036.005 | Maskeleme: Meşru Ad veya Konumu Eşleştirin | 49.031 |

| 13 | T1497.001 | Sanallaştırma/Korumalı Alandan Kaçınma: Sistem Kontrolleri | 47.630 |

| 14 | T1543.002 | Sistem İşlemini Oluşturun veya Değiştirin: Windows Hizmeti | 39.231 |

| 15 | T1053.006 | Zamanlanmış Görev/İş: Cron | 39.228 |

| 16 | T1222.002 | Dosya ve Dizin İzinleri Değişikliği: Linux | 38.760 |

| 17 | T1566.002 | Kimlik avı: Hedef odaklı kimlik avı bağlantısı | 35.272 |

| 18 | T1059.005 | Komut ve Komut Dosyası Yorumlayıcısı: Visual Basic | 27.213 |

| 19 | T1562.001 | Savunmaları Bozun: Araçları Devre Dışı Bırakın veya Değiştirin | 24.133 |

| 20 | T1222.001 | Dosya ve Dizin İzinleri Değişikliği: Windows | 19.275 |

Bulgular, gelişmiş tehdit istihbaratı çözümlerinin önemini vurguluyor.

Gibi platformlar ANY.RUN’un etkileşimli sanal alanı Kötü amaçlı etkinlikleri analiz etmek için 40’tan fazla arama parametresi sunarak, ortaya çıkan tehditleri izlemek için paha biçilemez değerde olduklarını kanıtladılar.

Kötü amaçlı yazılım ailelerini ve saldırı tekniklerini tespit etme ve bunlar hakkında eyleme geçirilebilir bilgiler sağlama yetenekleri, saldırganların önünde kalmak için çok önemli bir varlıktır.

2024 yılında siber tehditlerin yalnızca sayısı değil karmaşıklığı da arttı. Dramatik yükseliş HırsızlarLumma Stealer gibi yeni kötü amaçlı yazılımların hızla benimsenmesi ve PowerShell gibi komut dosyası oluşturma araçlarının hakimiyeti, saldırganların benzeri görülmemiş bir hızda yenilik yaptığını gösteriyor.

2025’e girerken kuruluşların, gelişen siber güvenlik ortamıyla mücadele etmek için katmanlı savunmalara, gelişmiş tehdit algılamaya ve sürekli tetikte olmaya yatırım yapması gerekiyor.

SOC/DFIR Ekiplerinden misiniz? ANY.RUN ile ücretsiz kötü amaçlı yazılım araştırmasını deneyin