Bu makale, fidye yazılımı çetelerinin Dark Web sitelerinde yayınladığı bilgileri izleyen Malwarebytes’in fidye yazılımı uzmanı Marcelo Rivero’nun araştırmasına dayanmaktadır. Bu raporda “bilinen saldırılar”, mağdurun fidye ödemediği saldırılardır. Bu, fidye yazılımı etkinliğine ilişkin en iyi genel tabloyu sağlar ancak gerçek saldırı sayısı çok daha yüksektir.

2023, fidye yazılımları açısından patlamaların yaşandığı bir yıldı.

LockBit’in devam eden hakimiyeti gibi bazı fidye yazılımı eğilimleri geçen yıl neredeyse hiç değişmese de fidye yazılımı suçluları, sıfır gün güvenlik açıklarından yararlanarak fidye yazılımı çetelerinin nasıl çalıştığına ilişkin temel varsayımlarımıza da meydan okudu. Geçen yılki tutarlılık ve gelişmelere rağmen bir gerçek açık: 2023 rekorlar kırdı Toplam 4.475 fidye yazılımı saldırısı sayısıyla 2022’ye göre %70 artış görüldü.

Aylara göre küresel fidye yazılımı saldırıları, 2022 ve 2023 karşılaştırması

Küresel fidye yazılımı saldırıları, 2022 ve 2023

Ayrıca LockBit şunlardan da sorumluydu: 2023’teki tüm fidye yazılımı saldırılarının %22’si, sonraki ilk beş çetenin toplamının yarısından fazlası. En büyük 10 fidye yazılımı çetesi birlikte sorumluydu: Tüm fidye yazılımı saldırılarının %70’i.

2023’ün en büyük 10 fidye yazılımı çetesi

Sektörlere göre 2023 fidye yazılımı saldırılarının kırılması şunu ortaya koyuyor: Tüm saldırıların %23’üHizmetler sektörüne yönelik saldırılar yapıldı. Toplamda ilk 10 sektör arasında yer alan Tüm fidye yazılımı saldırılarının %80’i.

En büyük 10 sektör 2023’te saldırıya uğradı

2023’te açık ara en çok saldırıya uğrayan ülke ABD oldu. %45 gibi muazzam bir oranla Ülkeyi hedef alan tüm fidye yazılımı saldırılarının sayısı.

İlk 10 ülke 2023’e saldırdı

Ayrıca, geçen yılın en önemli hikayelerini ve trendlerini bulmak için 2023 fidye yazılımı incelemelerimizin birikmiş yığınını da inceledik. İşte 2023’te fidye yazılımı dünyasından beş önemli sonuç:

1. LockBit şuydu: LockBit

LockBit, 2023 yılı boyunca en üretken fidye yazılımı çetesi olmayı sürdürdü ve birçok yüksek profilli saldırıdan (Tayvanlı çip üreticisi TSMC’ye karşı olanlar gibi) sorumlu oldu. LockBit ayrıca yeni bir varyant olan LockBit Green’i de tanıttı ve macOS bölgesine genişlemenin işaretlerini gösterdi.

2. Kolluk kuvvetleri fazla mesai yaptı

2023 yılı tarihteki en kötü fidye yazılımı yılı olmasına rağmen kolluk kuvvetleri, FBI’ın Hive fidye yazılımı grubunu kapatması ve ALPHV’nin altyapısına el koyması da dahil olmak üzere büyük isimlerin gruplarını çökertme konusunda kayda değer başarılar elde etti.

3. Çeteler günü sıfır günlerle ele geçirdi

Cl0p ve ALPHV’nin de aralarında bulunduğu fidye yazılımı çeteleri, benzeri görülmemiş ölçekte saldırılar başlatmak için sıfır gün güvenlik açıklarından (örneğin, GoAnywhere MFT, MOVEit Transfer ve Citrix cihazlarındaki) agresif bir şekilde yararlandı.

4. Kritik altyapılara büyük darbeler indirildi

Kritik altyapı (CISA tarafından tanımlandığı şekliyle) 2023’te lojistik, imalat, sağlık ve eğitim gibi sektörlerin neredeyse bir darbe aldığı bir darbe aldı. Tüm fidye yazılımı saldırılarının %30’u Yalnızca eğitim (Devlet Tesisleri sektörünün bir alt sektörü) geçen yıl saldırılarda %70’lik bir artış yaşadı; 2022’de 129 olaydan 2023’te 265’e çıktı.

5. Yeni taktikler ve yeniden markalaşmalar ortaya çıktı

Fidye yazılımı çeteleri, sıfır günleri istismar etmeye daha fazla odaklanmanın yanı sıra, 2023’te CL0P’nin çalınan verileri dağıtmak için torrent kullanması ve Scattered Spider gibi grupların yenilikçi sosyal mühendislik teknikleri gibi başka yeni taktikler de uygulamaya koydu. Aynı zamanda kayda değer yeniden markalamalar (örneğin, Vice Society’den Rhysida’ya) ve odak noktasının şifrelemeden tamamen veri hırsızlığı ve gaspına doğru kaydığını da gördük.

İleriye bakmak

2023, fidye yazılımları açısından fırtınalı bir yıldı: Saldırılar %70 oranında artış gösterdi, kolluk kuvvetleri önemli zaferler elde etti, çeteler sıfır gün güvenlik açıklarından yararlanmaya yöneldi ve çok daha fazlası.

2024’e girerken, fidye yazılımı tehdidinin tüm kuruluşlar için (özellikle de güvenlik bütçeleri daralan ve BT ekiplerine aşırı yüklenenler, ABD’de bulunan kuruluşlar, eğitim gibi kritik altyapı sektörleri) büyük bir tehdit oluşturduğunu söylemek yanlış olmaz.

Fidye yazılımı çeteleriyle mücadele etmek katmanlı bir güvenlik stratejisi gerektirir. Örneğin Uç Nokta Koruması (EP) ve Güvenlik Açığı ve Yama Yönetimi (VPM) gibi teknolojiler, saldırı yüzey ihlali olasılığını azaltmak için hayati öneme sahip ilk savunmalardır.

Ancak kilit nokta, motive olmuş çetelerin eninde sonunda her türlü savunmayı ihlal edeceğini varsaymaktır. Uç Nokta Tespiti ve Yanıtı (EDR), tehditleri hasar oluşmadan önce bulmak ve ortadan kaldırmak için çok önemlidir. Ve nihai çalışma süresi güvencesi için, üretkenliğin devam etmesi amacıyla değişiklikleri geri almak ve dosyaları geri yüklemek için fidye yazılımı geri alma özelliğine sahip bir EDR çözümü seçin.

ThreatDown Fidye Yazılımını Nasıl Ele Alır?

ThreatDown Paketleri fidye yazılımlarına kapsamlı bir yaklaşım getiriyor. Entegre çözümlerimiz, aşağıdakiler de dahil olmak üzere kuruluşunuzun özel ihtiyaçlarına göre uyarlanmış EP, VPM ve EDR teknolojilerini birleştirir:

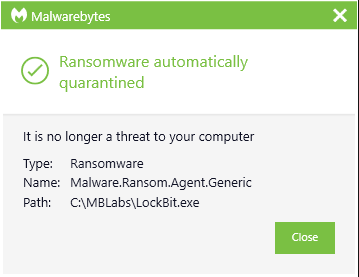

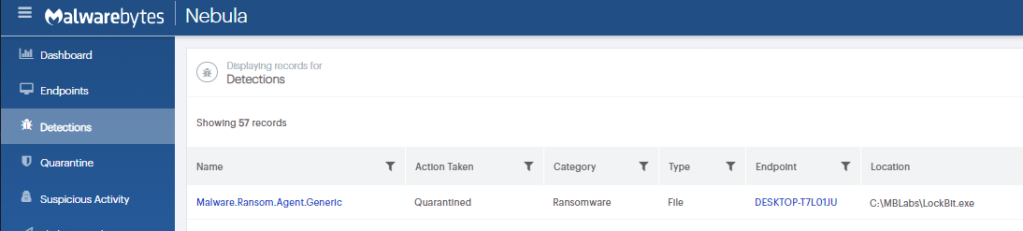

ThreatDown EDR, LockBit fidye yazılımını tespit ediyor

ThreatDown, LockBit fidye yazılımını otomatik olarak karantinaya alıyor

Kaynakları kısıtlı kuruluşlar için, belirli ThreatDown paketleri Yönetilen Tespit ve Yanıt (MDR) hizmetleri sunarak uzman izleme ve fidye yazılımı saldırılarına karşı hızlı tehdit yanıtı sağlar; şirket içi büyük siber güvenlik ekiplerine ihtiyaç duymaz.

ThreatDown Paketlerini Deneyimleyin