Red Hat’ten bir araştırmacının tespit ettiği üzere, RSA şifrelemesini hedef alan uzun süredir devam eden zamanlamalı oracle saldırısı yeniden ortaya çıktı. İlk olarak 1998’de Daniel Bleichenbacher tarafından ortaya çıkarılan bu özel kehanet saldırısının, yaşına rağmen hâlâ kullanılabilir olduğu kanıtlandı. Yıllar geçtikçe, bu güvenlik açığı birçok kez yeniden ortaya çıktı; en son örneği 2018’de araştırmacılar Hanno Böck, Jurau Somorovsky ve Craig Young’ın “Bleichenbacher’in Oracle Tehdidinin Dönüşü” anlamına gelen “ROBOT” başlıklı yayınları aracılığıyla bu güvenlik açığını yeniden tanıtmalarıyla kaydedildi. .”

Bleichenbacher başlangıçta SSL sunucularının PKCS #1 v1.5 dolgusu ile ilgili hata mesajları yaydığını belirledi. Bu mesajlar, yanlışlıkla şifreli metne yönelik bir saldırıyı kolaylaştırdı ve RSA şifrelemesini kullanan İşlem Katmanı Güvenliği (TLS) protokollerinin ayrılmaz bir parçası olan gizliliği baltaladı. Bu güvenlik açığı altında, özel anahtarı kullanarak şifre çözme işlemi için gereken süreyi gözlemleyebilen bir kişi, ele geçirilen RSA mesajlarının şifresini uygun bir şekilde çözebilir.

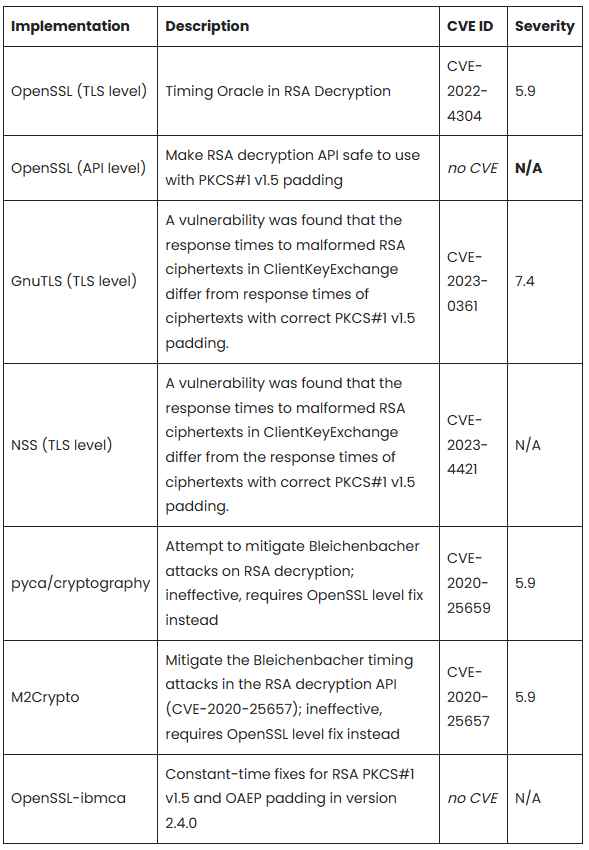

Hem “Otostopçunun Galaksi Rehberi”ne hem de daha önce bahsedilen ROBOT saldırısına saygı duruşu niteliğindeki tuhaf bir şekilde “Marvin” olarak adlandırılan yeniden canlandırılan saldırı stratejisi, yakın zamanda Red Hat’in Çek ekibinden bir araştırmacı olan Hubert Kario tarafından açıklandı. Kario’nun yoğun araştırması, bu saldırının, başlangıçta Bleichenbacher tarafından kullanılanlardan istatistiksel olarak daha gelişmiş teknikler içermesi koşuluyla, çeşitli kriptografik uygulamalara karşı geçerli olmaya devam ettiğini ortaya çıkardı. Riske açık şifreleme uygulamalarının listesi arasında OpenSSL, GnuTLS, Mozilla’nın NSS’si (Kario’nun bulgularına göre mevcut yamalara rağmen), pyca/kriptografi (yalnızca kısmen düzeltilmiş), M2Crypto ve OpenSSL-ibmca yer alıyor.

Kario’nun belgeleri, çeşitli CVE’leri (Ortak Güvenlik Açıkları ve Etkilenmeler) titizlikle kataloglayarak siber güvenlik alanında çalışanlar için değerli bir kaynak sağlar. 2020 ile 2023 yılları arasında etkili yamaların geliştirilmesinin iki temel engel nedeniyle önemli ölçüde sekteye uğradığını açıkladı. İlk olarak araştırmacılar, test komut dosyalarının veya koşum takımının zamanlama sinyalinin ürettiği yanlış pozitiflerle boğuştular. Bu sorun da ikinci bir zorluğun ortaya çıkmasına neden oldu: Güvenilmez sonuçlar, zamanlama sinyalinin tam kökenini belirlemeyi son derece zorlaştırdı. Bu önemli bilgiler olmadan, yukarı yöndeki geliştiricileri sorunun çözümüne dahil etmek zorlu bir görevdi.

İlerleme ancak 2022’nin ortasında, düzeltmelerin oluşturulmasını ve uygulanmasını kolaylaştıran sabit zamanlı bir test donanımı nihayet geliştirildiğinde gerçekleşti. Kario, bu alandaki diğer kişilere yardımcı olmak amacıyla, çeşitli uygulamalarda bu özel güvenlik açığını test etmek üzere tasarlanmış komut dosyalarını kullanıma sunmuştur. Ayrıca sistem kayıtlarının bir saldırının başlatılıp başlatılmadığına dair güvenilir bir gösterge olabileceğini öne sürdü. Onun deyimiyle, RSA anahtar değişimini içeren önemli sayıda bağlantı girişimi yaşamamış sunucular büyük olasılıkla bu saldırıya karşı güvendedir.

Bununla birlikte Kario, geriye dönük uyumluluk için bir gerekliliğin algılandığı durumlarda bile RSA PKCS#1 v1.5 şifreleme kullanımının durdurulmasını güçlü bir şekilde savunmaktadır. Yayınlanan araştırmaya göre, Marvin geçici çözümü olmadan genel PKCS#1 v1.5 API’sinin herhangi bir kullanımı, “Doğası itibarıyla Tehlikeli İşlev Kullanımı” anlamına gelen CWE-242 kapsamında sınıflandırılacaktır. Arayan taraftan doğrulanmış yan kanal serbest kodu olmadan, arayan kod otomatik olarak savunmasız kabul edilecektir. Daha derinlemesine bir anlayış için Red Hat, tehdit vektörünü, saldırı düzenini ve bu kalıcı güvenlik açığıyla ilgili ek verileri açıklayan kapsamlı bir araştırma makalesi yayınladı.

Bilgi güvenliği uzmanı, şu anda risk altyapısı uzmanı ve araştırmacısı olarak çalışmaktadır.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.