Mandiant güvenlik analistleri, yazılımdaki sıfır gün güvenlik açıklarını keşfetme ve bunlardan yararlanma konusunda daha iyi bir yetenek sergileyen tehdit aktörlerinin endişe verici yeni eğilimi konusunda uyarıyor.

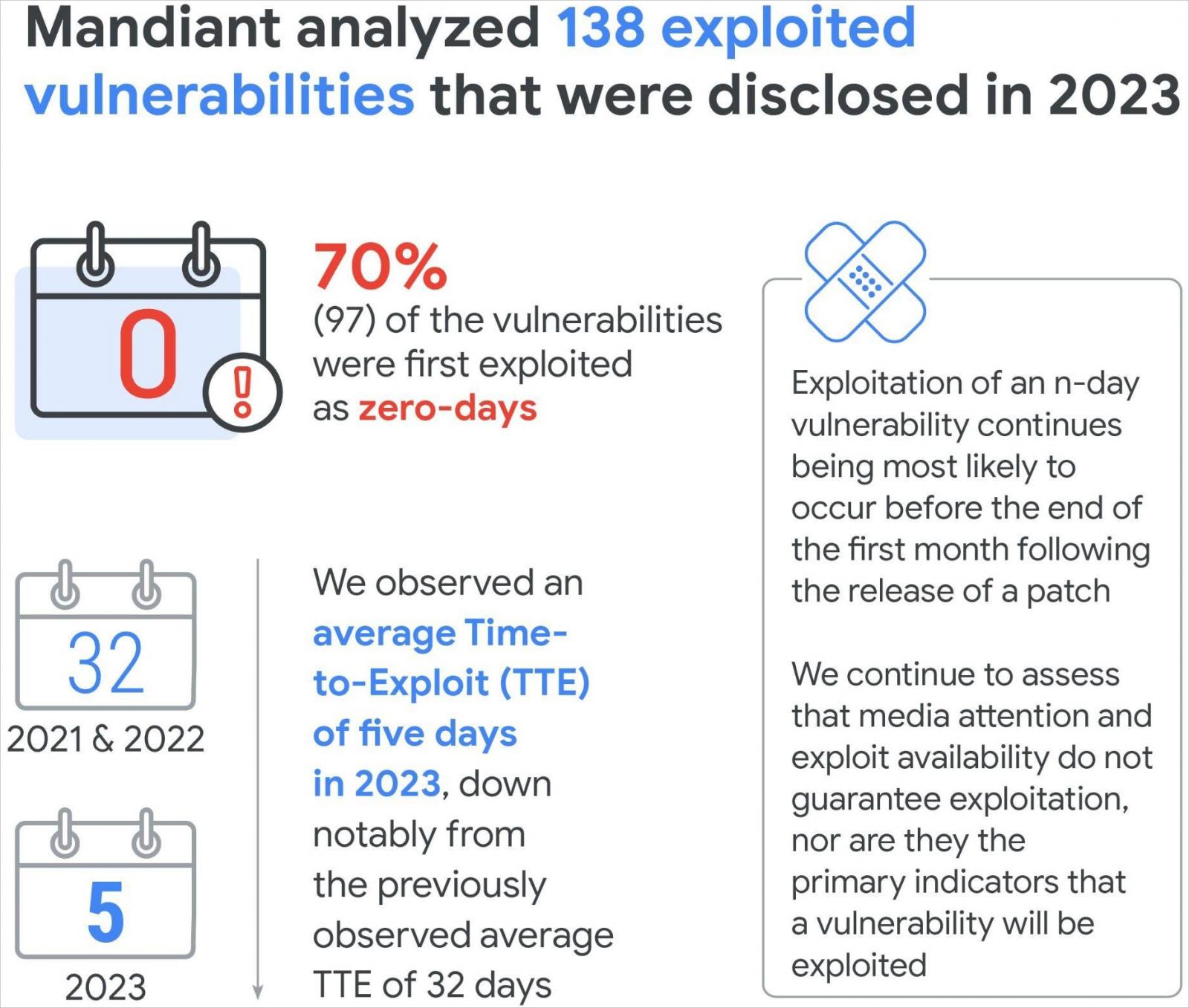

Mandiant, özellikle 2023’te aktif olarak kullanıldığı açıklanan 138 güvenlik açığından 97’sinin (%70,3) sıfır gün olarak kullanıldığını söylüyor.

Bu, tehdit aktörlerinin, etkilenen satıcılar hataların varlığını bilmeden veya bunları düzeltmeden önce saldırılardaki kusurlardan yararlandığı anlamına geliyor.

2020’den 2022’ye kadar, n gün (sabit kusur) ile sıfır gün (düzeltme yok) arasındaki oran 4:6’da nispeten sabit kaldı, ancak 2023’te oran 3:7’ye kaydı.

Google, bunun, doğada istismar edilen n-gün sayısındaki düşüşten değil, sıfır gün istismarındaki artıştan ve güvenlik satıcılarının bunu tespit etme yeteneğinin gelişmesinden kaynaklandığını açıklıyor.

Hedeflenen ürünlerdeki bu artan kötü amaçlı aktivite ve çeşitlilik, aktif olarak istismar edilen kusurlardan etkilenen satıcı sayısına da yansıyor; bu sayı, 2022’de 44’ten 2023’te rekor 56’ya yükseldi ve 2021’de 48 satıcıyla önceki rekorun üzerine çıktı.

Tepki süreleri daralıyor

Yeni açıklanan (n günlük veya 0 günlük) bir kusurdan yararlanmak için harcanan süre (TTE) ile ilgili bir başka önemli eğilim kaydedildi ve bu süre şu anda yalnızca beş güne düştü.

Karşılaştırma yapmak gerekirse, 2018-2019’da TTE 63 gündü ve 2021-2022’de TTE 32 gündü. Bu, sistem yöneticilerine yamaların uygulanmasını planlamak veya etkilenen sistemlerin güvenliğini sağlamak için hafifletici önlemleri uygulamak için bolca zaman verdi.

Ancak TTE’nin artık 5 güne düşmesiyle ağ segmentasyonu, gerçek zamanlı algılama ve acil yama önceliklendirmesi gibi stratejiler çok daha kritik hale geliyor.

İlgili bir notta Google, açıklardan yararlanmaların ifşa edilmesi ile TTE arasında bir ilişki görmemektedir.

2023 yılında, açıklardan yararlanmaların yüzde 75’i, kullanım başlamadan önce kamuya duyuruldu ve yüzde 25’i, bilgisayar korsanlarının kusurlardan yararlanmaya başlamasının ardından serbest bırakıldı.

Raporda, genel istismar durumu ile kötü amaçlı faaliyetler arasında tutarlı bir ilişki olmadığını göstermek için vurgulanan iki örnek CVE-2023-28121 (WordPress eklentisi) ve CVE-2023-27997’dir (Fortinet FortiOS).

.jpg)

Kaynak: Google

İlk durumda, istismar ifşa edildikten üç ay sonra ve kavram kanıtının yayınlanmasından on gün sonra başladı.

FortiOS vakasında kusur, kamuya açık istismarlarda neredeyse anında silah haline getirildi, ancak ilk kötü niyetli istismar olayı dört ay sonra kaydedildi.

Kullanım zorluğu, tehdit aktörü motivasyonu, hedef değer ve genel saldırı karmaşıklığının tümü TTE’de rol oynuyor ve Google’a göre PoC kullanılabilirliği ile doğrudan veya izole bir korelasyon kusurlu.