Yüzlerce kuruluşun, Progress Software’in MOVEit Transfer dosya aktarım ürünündeki sıfır gün SQL enjeksiyon güvenlik açığından yararlanan bir fidye yazılımı çetesi tarafından mağdur edildiği büyük bir siber olaydan on sekiz ay sonra, aralarında teknoloji devi Amazon’un da bulunduğu çok sayıda yeni kurban gün ışığına çıktı. İki milyondan fazla çalışanına ait verilerin sızdırıldığını doğruladı.

CVE-2023-34362, MOVEit Transfer aracında bulunan kritik bir sıfır gün SQL enjeksiyon güvenlik açığıdır ve Mayıs 2023’ün sonunda yamalanmıştır, ancak ne yazık ki Cl0p/Clop fidye yazılımı operasyonu bunu toplu bir ihlal düzenlemek için kullanamadan önce bu yama uygulanmamıştır. dünya çapındaki kuruluşların

Birleşik Krallık’taki kurbanlar arasında BBC, Boots ve British Airways de vardı; bunların tümü maaş bordrosu ve insan kaynakları BT uzmanı Zellis aracılığıyla ele geçirildi.

Bu hafta, Hudson Rock’taki araştırmacılar, Nam3L3ss kullanıcı adını kullanan bir aktör tarafından düzenlenen ve bunları CSV formatında bir yeraltı siber suç forumuna gönderen en az 25 kuruluşu etkileyen büyük bir veri sızıntısının ayrıntılarını yayınladı.

Hudson Rock’tan Alon Gal’e göre veriler arasında HP, HSBC, Lenovo, Omnicom, Urban Outfitters, British Telecom ve McDonalds gibi büyük şirketlerin çalışan kayıtları yer alıyor, ancak bir farkla en büyük veri dilimi (toplamda 2,8 milyondan fazla kayıt) yer alıyor. Amazon’dan geldi.

Gal, veri kümesinin Amazon’daki organizasyonel roller ve departman görevlerine ilişkin iletişim bilgileri ve verileri içerdiğini ve bunun çalışanları sosyal mühendislik ve özelleştirilmiş kimlik avı saldırıları riskine sokabileceğini söyledi.

Gal, “Hudson Rock araştırmacıları, sızıntılardan çalışanların Linkedin profillerine ve etkilenen şirketlerdeki çalışanların dahil olduğu bilgi hırsızlığı enfeksiyonlarında bulunan e-postalara çapraz referans vererek verilerin gerçekliğini doğrulayabildiler” diye yazdı.

Amazon’un kıdemli PR yöneticisi Adam Montgomery, medyaya gönderilen bir açıklamada ihlalin doğruluğunu doğruladı.

“Mülk yönetimi tedarikçilerimizden birinde, Amazon da dahil olmak üzere pek çok müşterisini etkileyen bir güvenlik olayı hakkında bilgilendirildik. Montgomery, söz konusu olan tek Amazon bilgisinin, örneğin iş e-posta adresleri, masa telefon numaraları ve bina konumları gibi çalışanların iş iletişim bilgileri olduğunu söyledi.

“Amazon ve AWS sistemleri güvende kalıyor ve herhangi bir güvenlik olayı yaşamadık” dedi.

Amazon, etkilendiği kuruluşun adını vermedi.

Cl0p’ye bağlantı?

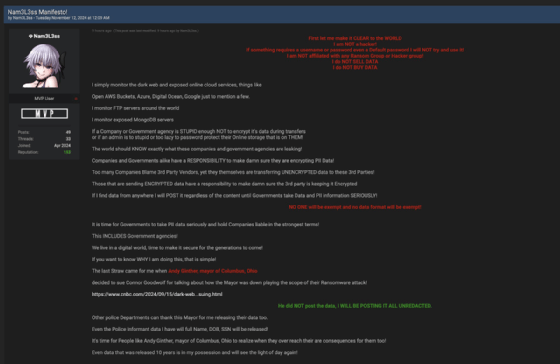

Nam3Less tarafından yapılan ve Searchlight Cyber’deki araştırmacılar tarafından Computer Weekly ile paylaşılan gönderilerin ekran görüntülerinde aktör, ne hacker olduğunu ne de herhangi bir fidye yazılımı grubuyla bağlantılı olduğunu iddia etti. Ayrıca veri satın almadıklarını veya satmadıklarını, bunun yerine karanlık ağı ve AWS Buckets, Azure Blobs, MongoDB sunucuları ve benzerleri dahil olmak üzere açığa çıkan diğer hizmetleri izlediklerini söylediler.

Nam3L3ss, “Bir şirket veya devlet kurumu, aktarımlar sırasında verilerini şifrelemeyecek kadar aptalsa veya bir yönetici, kendi çevrimiçi depolama alanını parolayla koruyamayacak kadar aptal veya tembelse” dedi. “Dünya bu şirketlerin ve devlet kurumlarının tam olarak neyi sızdırdığını bilmeli.”

Nam3L3ss’in Cl0p fidye yazılımı çetesiyle herhangi bir bağlantısı olup olmadığı belirsiz ve henüz doğrulanmadı. Kendi iddialarına rağmen tehdit aktörlerinin açıklamalarına her zaman şüpheyle yaklaşılmalıdır. Nam3L3ss kolayca çetenin bir üyesi veya ortağı olabilir, ancak verilere başka yollarla ulaşmış olmaları da aynı derecede mümkündür.

“Aktör Nam3L3ss, hacker olmadıklarını ve yalnızca başka kaynaklardan indirdikleri verileri paylaştıklarını iddia ediyor. 12 Kasım 2024 Salı günü BreachForums’da paylaştıkları açıklamadan da görebileceğiniz gibi, bunu maddi kazançla değil, hükümetleri ve şirketleri vatandaş verilerinin korunmasından sorumlu tutma arzusuyla motive ettiklerini iddia ediyorlar” dedi Searchlight tehdit istihbaratı analisti Vlad Mironescu.

“Aktörün yaygın olarak kullandığı veri kaynaklarından biri, fidye yazılımı sızıntı sitelerinde yayınlanan bilgilerdir. Örneğin, Nam3L3ss’in paylaştığı verilerin çoğu, bu da dahil Amazon Verilerin geçen yıl fidye yazılımı grubu Cl0p tarafından düzenlenen MOVEit saldırılarının kurbanlarından geldiği görülüyor. Nam3L3ss’in Cl0p veya herhangi bir fidye yazılımı grubuyla ilişkili olmadığı görülüyor ancak sadece buldukları verileri yeniden paylaşıyor.”

Mironescu şöyle devam etti: “Aktörün bu verileri satmadığı, ücretsiz olarak veya forum içi krediler için yayınladığı doğrudur. Ancak bu, hiçbir hasar olmadığı anlamına gelmez; Verilerin BreachForums’ta ücretsiz olarak yayınlanması, onu çok çeşitli hain amaçlar için kullanabilecek çok sayıda bilgisayar korsanının eline geçirecektir.”

Karanlık ağ

Acumen Cyber’in operasyon sorumlusu Kevin Robertson şunları söyledi: “Bu sızıntı, verilerin karanlık ağda nasıl ilerlediğini, genellikle ihlaller gerçekleştikten çok sonra haberlerde yeniden ortaya çıktığını ve sıklıkla diğer saldırganların eline geçtiğini gösteriyor.

“MOVEit ihlali, binlerce kuruluşu ve milyarlarca insanın verilerini etkiledikten sonra geçen yıl manşetlere damgasını vurdu. Bu, failleri Cl0p’nin bile tehlikeye atılan veri hacmini almakta zorlandığı kadar büyük bir küresel tedarik zinciri saldırısının ilk örneklerinden biriydi.

“Saldırı, geçen yıl olduğu gibi bu yıl da medyada pek yer almadı ancak bu son güncelleme, saldırganların verilerden para kazanmaya devam ettiğini gösteriyor. Nam3L3ss’in ilk MOVEit saldırısının bir parçası olduğu düşünülmüyor ancak verilerinin bir kısmı onların eline geçti, bu da çalınan verilerin karanlık ağda nasıl pazarlandığına dair kanıt sağlıyor” dedi.