Üç kritik güvenlik açığına yönelik popüler saldırılar, istismarı 2022’de ilk erişim yöntemleri listesinin başında tutarken, Rusya ile Ukrayna arasındaki savaş, belirli bir tehdit aktörleri grubundan eşi benzeri görülmemiş bir saldırı hacmiyle sonuçlandı.

Bu, Google Cloud’dan Mandiant’ın 18 Nisan’da yayınlanan ve birkaç küresel olayın genel tehdit ortamını önemli ölçüde etkileyebileceğini vurgulayan yıllık M-Trends raporuna göre.

Örneğin, Rusya-Ukrayna ihtilafında kullanılan saldırıların hacmi, Mandiant tarafından araştırılan tüm saldırıların %25’ini oluşturan ve 2021’de %9 olan, hükümet sektörünün hedeflenen sektörler listesinin en başına yükselmesiyle sonuçlandı. Devlet kurumları listede altıncı sırada yer aldı. Bu arada, Mandiant tarafından araştırılan olayların yaklaşık %36’sı, açık kaynak günlük kitaplığı olan Log4j’nin savunmasız bir sürümünü hedef alan her dokuz saldırıdan dördü ile yazılım açıklarının kullanımını içeriyordu.

Mandiant’ın baş analisti Luke McNamara, Log4j yama çabası gibi önemli olayların tehdit ortamı üzerinde geçici de olsa çok büyük etkileri olabileceğini söylüyor.

Etkiyi 2021’deki tedarik zinciri saldırılarındaki artışla karşılaştırarak, “İlk enfeksiyon vektörü olarak bu yöntemlerde büyük bir artış var, ancak bunların çoğu … tekil bir olayın etkisiydi” diyor. SolarWinds uzlaşması nedeniyle. “Bunun giderek daha fazla göreceğimiz büyük ölçekli bir trend olacağının göstergesi değil, sadece belirli bir yıl için tehdit faaliyetini etkileyen bir şey.”

Benzer şekilde, Google Cloud’un raporda belirttiğine göre, Rusya’nın Ukrayna’ya karşı savaşı bir yılı aşkın bir süredir tehdit ortamı üzerinde dramatik bir etkiye sahip. Bir siber casusluk grubu olan UNC2589 ve Rus askeri istihbaratına bağlı başka bir grup olan APT28, Rusya’nın Şubat 2022’de Ukrayna’yı işgalinden önce kapsamlı bilgi toplama ve dezenformasyon operasyonları yürüttü. Artık tehdit grupları bilgi toplama ve casusluk kampanyalarını yıkıcı saldırılarla değiştiriyor gibi görünüyor.

Rapora göre, savaşın ilk dört ayında Mandiant grubu Ukraynalı örgütlere karşı önceki sekiz yılda olduğundan daha fazla yıkıcı saldırı kaydetti.

Mandiant raporunda, “Ukrayna’nın işgali, büyük bir siber gücün yaygın, kinetik askeri operasyonlarla eş zamanlı olarak yıkıcı saldırılar, casusluk ve bilgi operasyonları gerçekleştirdiği ilk örneklerden birini temsil ediyor.” “Mandiant, Rusya’nın işgalini izleyen ilk aylarda görüldüğü gibi, saldırıların hacmine, tehdit aktörlerinin çeşitliliğine ve çaba koordinasyonuna uyan tehdit aktörü faaliyetini hiçbir zaman gözlemlemedi.”

Birkaç İyi Kusur

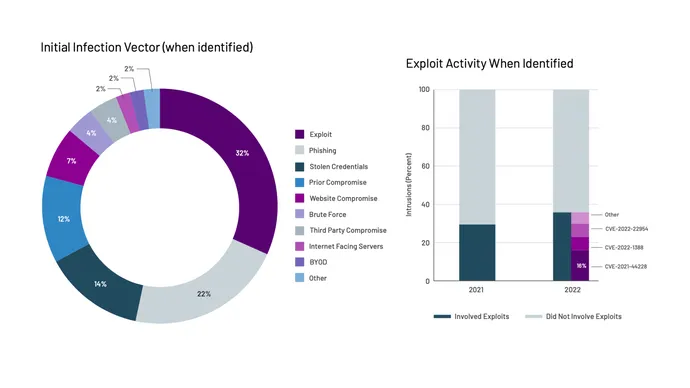

Bu saldırılar – ve daha genel olarak tehdit ortamı – bir avuç ilk erişim yöntemine dayanıyordu. Raporda, genel olarak, Mandiant tarafından araştırılan olayların %80’inin tipik olarak bir yazılım açığı, kimlik avı saldırıları, çalınan kimlik bilgileri veya önceki bir güvenlik açığından yararlandığı belirtildi. Bilinen güvenlik açıklarının kullanılması, en popüler ilk erişim vektörüydü ve ilk uzlaşmanın belirlenebildiği olayların %32’sini oluştururken, kimlik avı %22’sini ve kimlik bilgilerinin çalınması %14’ünü oluşturuyordu.

Açıklardan yararlanmalar arasında, saldırılardaki aslan payını üç güvenlik açığı oluşturdu. Log4j’deki birincil güvenlik açığı (CVE-2021-44228), bilinen açıklardan yararlanmaların en büyük bölümünü (%44) oluşturuyordu, ancak biri F5’in Büyük IP’sini (CVE-2022-1388) etkileyen ve diğeri VMware’in Çalışma Alanını etkileyen diğer iki güvenlik açığıyla birlikte Tek Erişim ve Kimlik Yöneticisi (CVE-2022-22954) — bu üçlü, açıklardan yararlanmaların yaklaşık %90’ını oluşturuyordu.

McNamara, üç güvenlik açığına da genellikle uzaktan erişilebildiği için saldırganların bunları düzenli olarak taradığını söylüyor.

“İnternet üzerinden erişilebilen çevre cihazlarını (güvenlik duvarları, sanallaştırma çözümleri, VPN gibi şeyler) hedefleme ve bunlardan yararlanma, bunlar saldırganlar için çok aranan hedeflerdir” diyor. “Bunu Ukrayna ile gördük çünkü [threat groups] belirli bir kuruluştan birçok kez atıldıklarında geri gelmek için uç ve çevre ağ cihazlarını kullandıkları, bizim deyimimizle, pek çok türde ‘uçta yaşama’dan yararlanın.”

Daha Fazla Harici Tespit, Daha Az Bekleme Süresi

Başka bir trendde, 2022’de şirket içinde keşfedilen olayların payı azaldı; olayların %37’si hedeflenen şirket tarafından tespit edildi ve olayların %63’ü üçüncü taraflarca hedefe bildirildi. Bir şirketin iç güvenlik ekipleri tarafından tespit edilmeyen olayların oranı her coğrafyada, Amerika’da yavaş ama Asya-Pasifik bölgesi (APAC) ve Avrupa, Orta Doğu ve Afrika (EMEA) bölgelerinde çok daha hızlı arttı.

Yine de saldırı tespitinde üçüncü tarafların oynadığı daha önemli role rağmen, bekleme süresi 2021’de 21 iken 2022’de 16 güne düştü. Bu düşüşün savunucuların saldırıları daha hızlı tespit etmesinden mi yoksa saldırganların bir saldırıyı Google Cloud’dan McNamara, yıkıcı ve bariz bir yük olduğunu söylüyor.

“Gerçekten, son iki, üç, dört yılda, şantaj alanı çok yönlü hale geldikçe, giderek daha fazla yıkıcı faaliyet gördük” diyor. “Bunun ne kadarının örgütsel olgunluktan kaynaklandığını – kuruluşlar tehdit aktörlerini yakalamada daha iyi hale geliyor – ve bunun ne kadarının … faaliyetin doğasından kaynaklandığını anlamaya çalışmak zor.”

Bununla birlikte, ortalama bekleme süresi 16 gün iken, fidye yazılımı araştırmalarında yalnızca dokuz günlük bir ortalama bekleme süresi görülürken, fidye yazılımı olmayan araştırmalar için bu süre 17 gündür.

Mandiant’ın raporuna göre, Rusya ile Ukrayna arasındaki siber çatışma, dış istihbarat teşkilatları ve şirketlerin Ukraynalı kuruluşlara ihlalleri bildirmesiyle, bekleme süresini de etkiledi.

Raporda, “2022’de gözlemlenen dış bildirimdeki artış, muhtemelen Mandiant’ın Ukrayna’yı hedef alan siber tehdit faaliyetine yönelik soruşturma desteğinden ve proaktif bildirim çabalarındaki artıştan etkilenmiştir.” “Güvenlik ortaklarından gelen proaktif bildirimler, kuruluşların müdahale çabalarını daha etkili bir şekilde başlatmasını sağlıyor.”