2022’nin sonuna yaklaşırken, test sayıları açısından bu çalkantılı yılın en endişe verici tehditlerine bakmak, siber güvenlik ekiplerini belirli tehditlere karşı ne kadar savunmasız olduklarını kontrol etmeye neyin teşvik ettiğine dair tehdide dayalı bir bakış açısı sunuyor. Bunlar, 1 Ocak ile 1 Aralık 2022 arasında Cymulate güvenlik duruşu yönetimi platformuyla dayanıklılığı doğrulamak için en çok test edilen tehditlerdir.

Manjusaka

Yayınlanma tarihi: Ağustos 2022

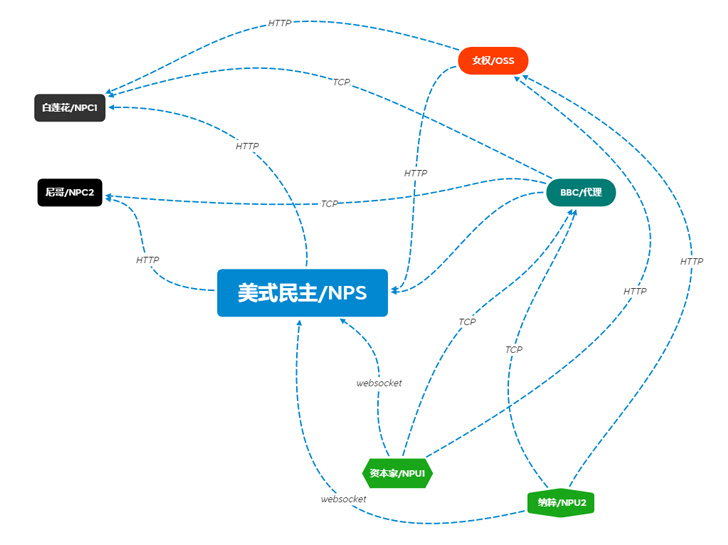

Cobalt Strike ve Sliver çerçevesini anımsatan (her ikisi de kırmızı ekipler için ticari olarak üretilmiş ve tasarlanmıştır, ancak tehdit aktörleri tarafından kötüye kullanılır ve kötüye kullanılır), ortaya çıkan bu saldırı çerçevesi, kötü niyetli aktörler tarafından yaygın olarak kullanılma potansiyeline sahiptir. Basit Çince Kullanıcı Arayüzüyle Rust ve Golang dillerinde yazılmış (aşağıdaki iş akışı şemasına bakın) bu yazılım Çin menşelidir.

Manjasuka, Rust’ta Windows ve Linux implantları taşır ve özel implantlar oluşturma olasılığıyla birlikte hazır bir C2 sunucusunu ücretsiz olarak kullanıma sunar.

jeopolitik bağlam

Manjasuka en başından itibaren suç amaçlı kullanım için tasarlandı ve 2023, ücretsiz olarak dağıtıldığı ve Cobalt Strike, Sliver, Ninja, Bruce Ratel C4, vb.

Yazma sırasında, Manjasuka’nın yaratıcılarının devlet destekli olduğuna dair hiçbir belirti yoktu, ancak aşağıda açıkça belirtildiği gibi, Çin bu yıl dinlenmedi.

Güçsüz Arka Kapı

Yayınlanma tarihi: Şubat 2022

Powerless Backdoor, bu yıl İran ile ilgili tehditler arasında en popüler olanı ve PowerShell algılamasını önlemek için tasarlandı. Yetenekleri arasında bir tarayıcı bilgi hırsızı ve bir keylogger indirmek, verileri şifrelemek ve şifrelerini çözmek, keyfi komutları yürütmek ve bir öldürme işlemini etkinleştirmek yer alır.

jeopolitik bağlam

İran’a atfedilen acil tehditlerin sayısı, benzer 2021 döneminin iki katından fazla, 8’den 17’ye sıçradı. Ancak, 14 Eylül’de ABD Hazine Bakanlığı Yabancı Varlık Kontrol Ofisi’nin (OFAC) İranlı siber aktörlere yönelik yaptırımlarından bu yana önemli ölçüde yavaşladı ve o zamandan beri İran’a atfedilen tek bir saldırıya kadar damla damla indi.

İran’daki mevcut siyasi gerilimler, 2023’teki saldırıların sıklığını şüphesiz etkileyecek, ancak bu aşamada bunların artıp artmayacağını değerlendirmek zor.

APT 41, ABD Eyalet Hükümetlerini hedefliyor

Yayınlanma tarihi: Mart 2022

2021’de zaten çok aktif olarak işaretlenen APT41, 2022’de herhangi bir yavaşlama belirtisi göstermeyen, Çin devlet destekli bir saldırgan grup faaliyetidir ve APT41 faaliyetiyle ilgili soruşturmalar, ABD eyalet hükümetlerini hedef alan kasıtlı bir kampanyanın kanıtlarını ortaya çıkardı.

APT 41, Acunetix, Nmap, SQLmap, OneForAll, subdomain3, subDomainsBrute ve Sublist3r gibi keşif araçlarını kullanır. Ayrıca kimlik avı, sulama deliği ve tedarik zinciri saldırıları gibi çok çeşitli saldırı türlerini başlatır ve başlangıçta kurbanlarını tehlikeye atmak için çeşitli güvenlik açıklarından yararlanır. Daha yakın zamanlarda, web sitelerine SQL enjeksiyonları gerçekleştirmek için ilk saldırı vektörü olarak halka açık SQLmap aracını kullandıkları görüldü.

Bu Kasım ayında, yeni bir alt grup olan Earth Longhi, APT 41 (ARIUM, Winnti, LEAD, WICKED SPIDER, WICKED PANDA, Blackfly, Suckfly, Winnti Umbrella, Double Dragon) ile ilişkili zaten uzun olan takma adlar listesine katıldı. Earth Longhi, Tayvan, Çin, Tayland, Malezya, Endonezya, Pakistan ve Ukrayna’da birden fazla sektörü hedef alırken tespit edildi.

jeopolitik bağlam

Microsoft Digital Defence Report 2022’ye göre, “Çin’den gelen saldırıların çoğu, “sıfır gün güvenlik açıklarını” bulma ve derleme becerisinden güç alıyor – yazılımlarda daha önce güvenlik topluluğu tarafından bilinmeyen yama yapılmamış benzersiz delikler. Çin’in bu güvenlik açıkları koleksiyonu Çin’deki kuruluşların keşfettikleri güvenlik açıklarını başkalarıyla paylaşmadan önce hükümete bildirmelerini gerektiren yeni bir yasanın hemen ardından artmış gibi görünüyor.”

DoD Endüstrisine LoLzarus Kimlik Avı Saldırısı

Yayınlanma tarihi: Şubat 2022

LolZarus adlı bir kimlik avı kampanyası, ABD savunma sektöründe iş başvurusunda bulunanları cezbetmeye çalıştı. Bu kampanya ilk olarak, onu Kuzey Koreli tehdit aktörü Lazarus’a (AKA Dark Seoul, Labyrinth Chollima, Stardust Chollima, BlueNoroff ve APT 38) bağlayan Qualys Threat Research tarafından tanımlandı. Kuzey Kore’nin Genel Keşif Bürosuna bağlı olan bu grup, hem siyasi hem de finansal olarak motive olmuştur ve en çok 2016’da Sondy’ye yönelik yüksek profilli saldırı ve 2017’de WannaCry fidye yazılımı saldırısıyla tanınmaktadır.

LolZarus kimlik avı kampanyası en az iki kötü amaçlı yazılıma dayanıyordu. belgeler, Lockheed_Martin_JobOpportunities.docx ve maaş_Lockheed_Martin_job_opportunities_confidential.doc, kullanılan API’yi yeniden adlandırmak için takma adlarla makroları kötüye kullanan ve saldırı yürütmeyi otomatikleştirmek için ActiveX Frame1_Layout’a güvenen. Makro daha sonra kontrolü ele geçirmeyi ve Command & Control sunucusuna bağlanmayı amaçlayan ikinci aşama kabuk kodu yükünü sağlamaya yardımcı olmak için WMVCORE.DLL Windows Media dll dosyasını yükledi.

jeopolitik bağlam

Bu yıl CISA tarafından işaretlenen diğer iki kötü şöhretli Kuzey Kore saldırısı arasında Maui fidye yazılımı kullanımı ve kripto para hırsızlığı faaliyetleri yer alıyor. Lazarus alt grubu BlueNoroff, kripto para birimine bağlı SWIFT sunucularını ve bankaları da hedeflemek için bu yıl kripto para birimi uzmanlığından ayrılmış görünüyor. Cymulate, 1 Ocak 2022’den bu yana yedi acil tehdidi Lazarus ile ilişkilendirdi.

Sanayici2

Yayınlanma tarihi: Nisan 2022

Ukrayna’nın Rusya ile çatışması nedeniyle yüksek alarm durumu, yüksek voltajlı elektrik trafo merkezlerini hedef alan bir siber-fiziksel saldırı girişimini engelleyerek etkinliğini gösterdi. Bu saldırı, 2016’daki Industroyer siber saldırısının anısına Industroyer2 olarak adlandırıldı, görünüşe göre Ukrayna elektrik santrallerini hedef aldı ve asgari düzeyde başarılı oldu ve Kiev’in bir bölümünde elektriği yaklaşık bir saatliğine kesti.

Industroyer2’nin özelleştirilmiş hedefleme düzeyi, belirli trafo merkezleri için statik olarak belirlenmiş benzersiz parametrelerin yürütülebilir dosya kümelerini içeriyordu.

jeopolitik bağlam

Ukrayna’nın kritik tesislerini koruma konusundaki siber direnci maalesef kinetik saldırılara karşı güçsüz ve Rusya artık elektrik santrallerini ve diğer sivil tesisleri yok etmek için daha geleneksel askeri yöntemleri tercih etmiş görünüyor. ENISA’ya göre, Ukrayna-Rusya çatışmasının bir yan etkisi, genel olarak hükümetlere, şirketlere ve enerji, ulaşım, bankacılık ve dijital altyapı gibi temel sektörlere yönelik siber tehditlerin tekrar ortaya çıkmasıdır.

Sonuç olarak, bu yıl en endişe verici beş tehditten dördü doğrudan devlet destekli tehdit aktörleriyle bağlantılı ve beşincinin arkasındaki tehdit aktörleri bilinmiyor, görünen o ki en yakıcı tehdit endişelerinin temelinde jeopolitik gerilimler var. siber güvenlik ekipleri için.

Devlet destekli saldırganlar genellikle çoğu şirket tarafından erişilemeyen siber kaynaklara erişime sahip olduğundan, karmaşık saldırılara karşı önleyici savunma, güvenlik doğrulamasına ve bağlam içi güvenlik açıklarını belirlemeye ve kapatmaya odaklanan sürekli süreçlere odaklanmalıdır.

Not: Bu makale, Cymulate’de Cyber Evangelist olan David Klein tarafından yazılmış ve katkıda bulunmuştur.