Yeni bir Kuzey Koreli bilgisayar korsanlığı grubunun son beş yıldır ABD, Avrupa, Japonya ve Güney Kore’deki hükümet kurumlarını, akademisyenleri ve düşünce kuruluşlarını hedef aldığı ortaya çıktı.

Orta derecede gelişmiş tehdit aktörü ‘APT43’ olarak izleniyor ve faaliyetlerini finanse etmeye yardımcı olan casusluk ve mali amaçlı siber suç operasyonlarında yer aldığı görülüyor.

APT43’ün faaliyetlerini ilk kez ifşa eden mandiant analistler, tehdit aktörlerinin devlet destekli olduğunu ve operasyonel hedeflerini Kuzey Kore hükümetinin jeopolitik hedefleriyle uyumlu hale getirdiğini büyük bir güvenle değerlendiriyor.

Mandiant’ın yeni raporu, “Daha spesifik olarak, Mandiant, APT43’ün ülkenin birincil dış istihbarat servisi olan Kuzey Kore Genel Keşif Bürosu’na (RGB) atfedilebileceğini makul bir güvenle değerlendiriyor” diye açıklıyor.

Araştırmacılar, 2018’in sonlarından beri APT43’ü izliyorlar ancak tehdit grubuyla ilgili daha spesifik ayrıntıları ancak şimdi açıkladılar.

APT43 casusluğu

APT43’ün aniden casusluk operasyonlarına odaklandığı gözlemlendi, bu da daha geniş stratejik planlamanın talimatlarını izleyerek hedeflerine yönelik emirler aldıklarının bir işareti.

Yıllar boyunca, Güney Kore, Amerika Birleşik Devletleri, Avrupa ve Japonya’daki devlet dairelerini, diplomatik kuruluşları, düşünce kuruluşu kuruluşlarını, Kore yarımadası meselelerinde uzmanlaşmış profesörlerin çalıştığı üniversiteleri ve diğer kritik kuruluşları hedef aldı.

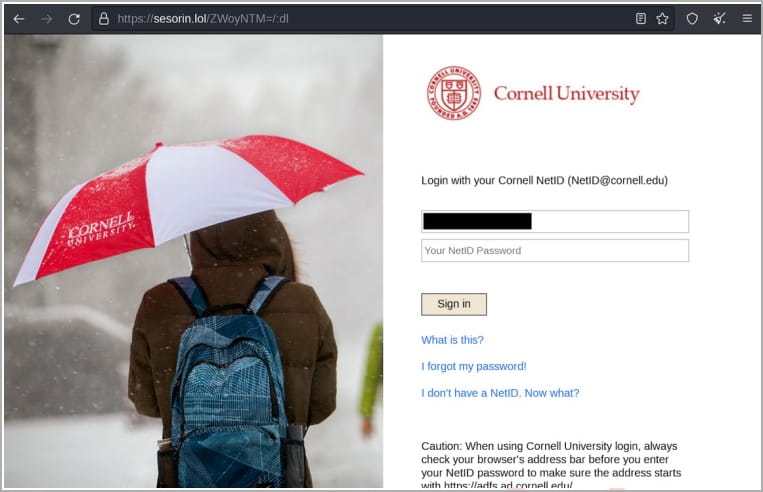

APT43, hedeflerine yaklaşmak için sahte veya sahte kişilerden gelen hedef odaklı kimlik avı e-postalarını kullanır ve onları meşru varlıkları taklit eden web sitelerine gönderir. Ancak bu web siteleri, kurbanların hesap kimlik bilgilerini girmeleri için kandırıldığı sahte oturum açma sayfaları içerir.

Bu kimlik bilgilerini çalan APT43, istihbarat toplamayı kendileri gerçekleştirmek için hedef olarak oturum açar. Ayrıca, kimlik avı faaliyetlerini başka markalara ilerletmek için kurbanın bağlantılarını kullanırlar.

“Grup, öncelikle ABD ordusu ve hükümeti, savunma sanayi üssü (DIB) içinde geliştirilen ve depolanan bilgiler ve nükleer güvenlik politikası ve nükleer silahların yayılmasının önlenmesine odaklanan ABD merkezli akademi ve düşünce kuruluşları tarafından geliştirilen araştırma ve güvenlik politikalarıyla ilgileniyor” diye açıklıyor. Mandiant raporu.

“APT43, Güney Kore’deki benzer sektörlere, özellikle küresel ve bölgesel politikalara odaklanan kar amacı gütmeyen kuruluşlara ve üniversitelere ve ayrıca Kuzey Kore’ye ihracatı kısıtlanan mallar hakkında bilgi sağlayabilen imalat gibi işletmelere ilgi gösterdi. .”

Bu tür mallara örnek olarak silahlar, ulaşım araçları, makineler, yakıt ve metaller verilebilir.

Kendi operasyonlarını finanse etmek

APT43, devlet finansmanından bağımsız olarak çalışan çoğu Kuzey Koreli tehdit grubuna benzer bir strateji kullanır. Bunun yerine finansal odaklı siber operasyonlarla faaliyetlerini sürdürmeleri bekleniyor.

Mandiant, APT43’ün kripto para kredisi almak ve bunun yerine dijital varlıklarını tehdit aktörlerine kaptırmak isteyen Çinli kullanıcıları hedefleyen kötü amaçlı Android uygulamaları kullandığını gözlemledi.

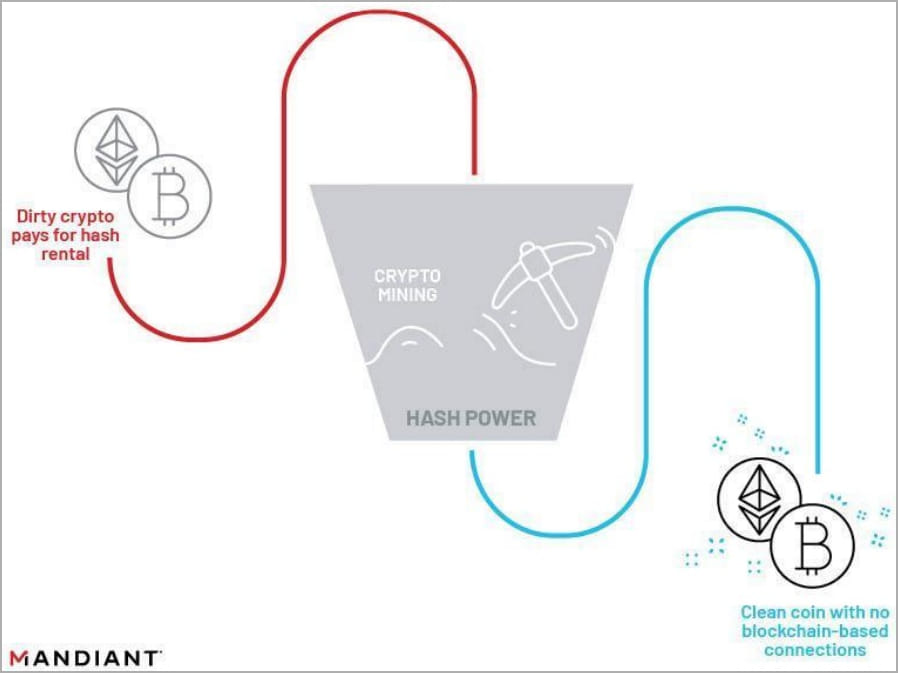

APT43 tarafından çalınan kripto para birimi, birçok takma ad, adres ve ödeme yöntemi kullanılarak hash kiralama ve bulut madenciliği hizmetleri aracılığıyla aklanıyor.

Hash kiralama, müşterilerin kripto para madenciliği için kripto ile ödenebilen hesaplama gücü kiralamasına izin verir. Mandiant, APT43’ün bu hizmetleri çalınan kripto para birimini aklamak için kullandığını ve böylece kötü niyetli işlemlere kadar izlenemeyeceğini söylüyor.

Mandiant, grubun muhtemelen tamamı kurbanlardan çalınan PayPal, American Express kartları ve Bitcoin ile donanım ve altyapı için ödeme yaptığını gördüğünü bildirdi.

Kötü amaçlı yazılım ve Korece çakışmaları

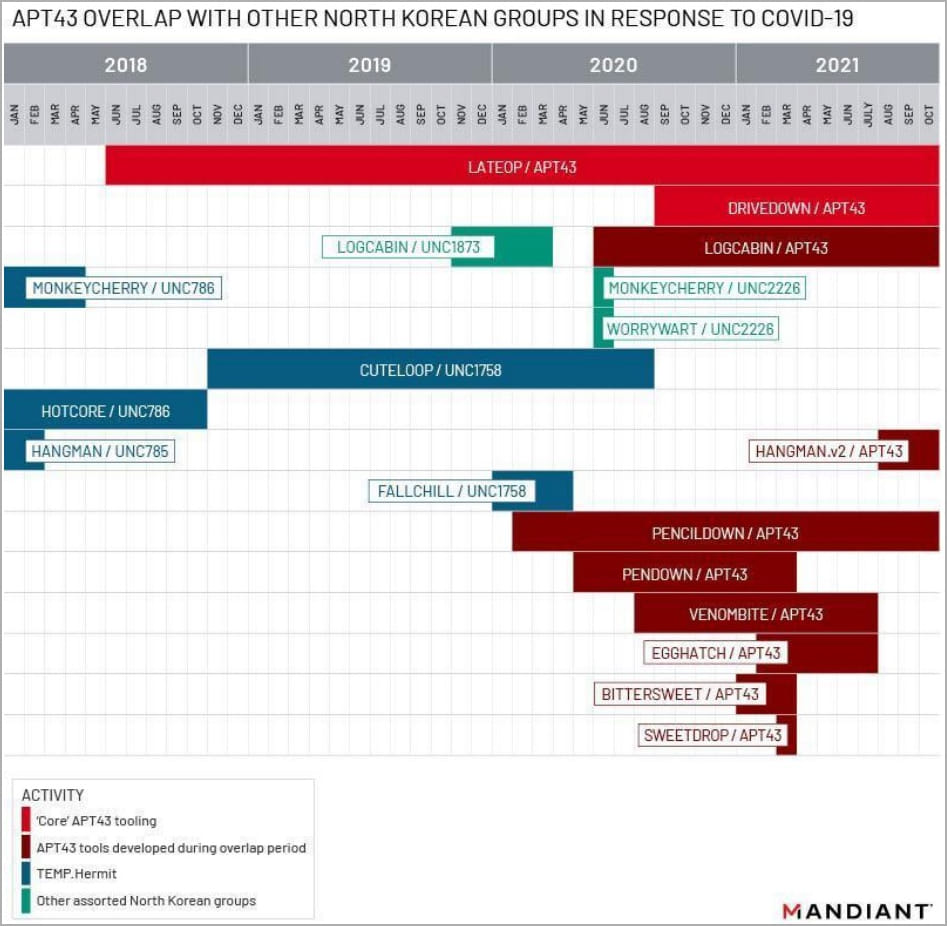

Mandiant, geçmişte diğer araştırmacıların APT43 aktivitesini tespit ettiğini, ancak bunun tipik olarak Kimsuky veya Thalium’a atfedildiğini bildirdi.

Ayrıca, APT43’ün COVID-19 salgını sırasında Lazarus bilgisayar korsanlığı grubunun da kullandığı kötü amaçlı yazılım kullandığı görüldü, ancak bu örtüşme kısa sürdü.

Başka bir örnekte, tehdit grubu, muhtemelen APT38’e bağlı olan UNC1069 tehdit aktörüyle ilişkili “Lonejogger” kripto çalma aracını kullandı.

APT43 ayrıca “Pencildown”, “Pendown”, “Venombite” ve “Egghatch” indiricileri, “Logcabin” ve “Lateop” (“BabyShark”) araçları gibi diğer tehdit aktörleri tarafından kullanılmayan kendi özel kötü amaçlı yazılım setine sahiptir. ve “Cellat” arka kapısı.

Bunların dışında tehdit grubu, “gh0st RAT”, “QuasarRAT” ve “Amadey” gibi halka açık araçları da konuşlandırdı.

Mandiant, APT43’ün Kuzey Kore ulusal önceliklerini değiştirmediği sürece oldukça aktif bir tehdit grubu olmaya devam etmesini bekliyor.