Kuzey Kore, İran, Rusya ve Çin’den en az 11 devlet destekli hack grubu, 2017’den bu yana veri hırsızlığı ve siber casusluk sıfır gün saldırılarında yeni bir pencere kırılganlığından yararlanıyor.

Bununla birlikte, güvenlik araştırmacıları Peter Girnus ve Aliakbar Zahravi, Micro’nun Sıfır Günü Girişimi (ZDI) ile bugün bildirdikçe, Microsoft bunu Eylül ayı sonlarında “çubuk servisle karşılama” olarak etiketledi ve bununla ilgili güvenlik güncellemelerini yayınlamayacağını söyledi.

“ZDI-CAN-25373’ten yararlanan yaklaşık bin kabuk bağlantısı (.lnk) örneği keşfettik; ancak toplam sömürü denemesi sayısının çok daha yüksek olması muhtemeldir.” Dedi. “Daha sonra, trend ZDI’nın Bug Bounty programı aracılığıyla bu güvenlik açığını bir güvenlik yamasıyla ele almayı reddeden Microsoft’a bir kavram kanıtı sunduk.”

Bir Microsoft sözcüsü, bugün daha önce BleepingComputer tarafından temasa geçtiğinde hemen yorum yapmak için mevcut değildi.

Microsoft henüz bu güvenlik açığına bir CVE-ID atamamış olsa da, Trend Micro onu dahili olarak ZDI-CAN-25373 olarak izliyor ve saldırganların etkilenen Windows sistemlerinde keyfi kod yürütmesini sağladığını söyledi.

Araştırmacılar, Wild In Wild Zdi-Can-25373 sömürüsünü araştırırken buldukları gibi, güvenlik kusuru, devlet destekli birçok tehdit grubu ve kötü corp, appt43 (kimuky), acı, apt37, mustang panda, sidewinder, redhotel, karni ve diğerleri de dahil olmak üzere yaygın saldırılarda sömürüldü.

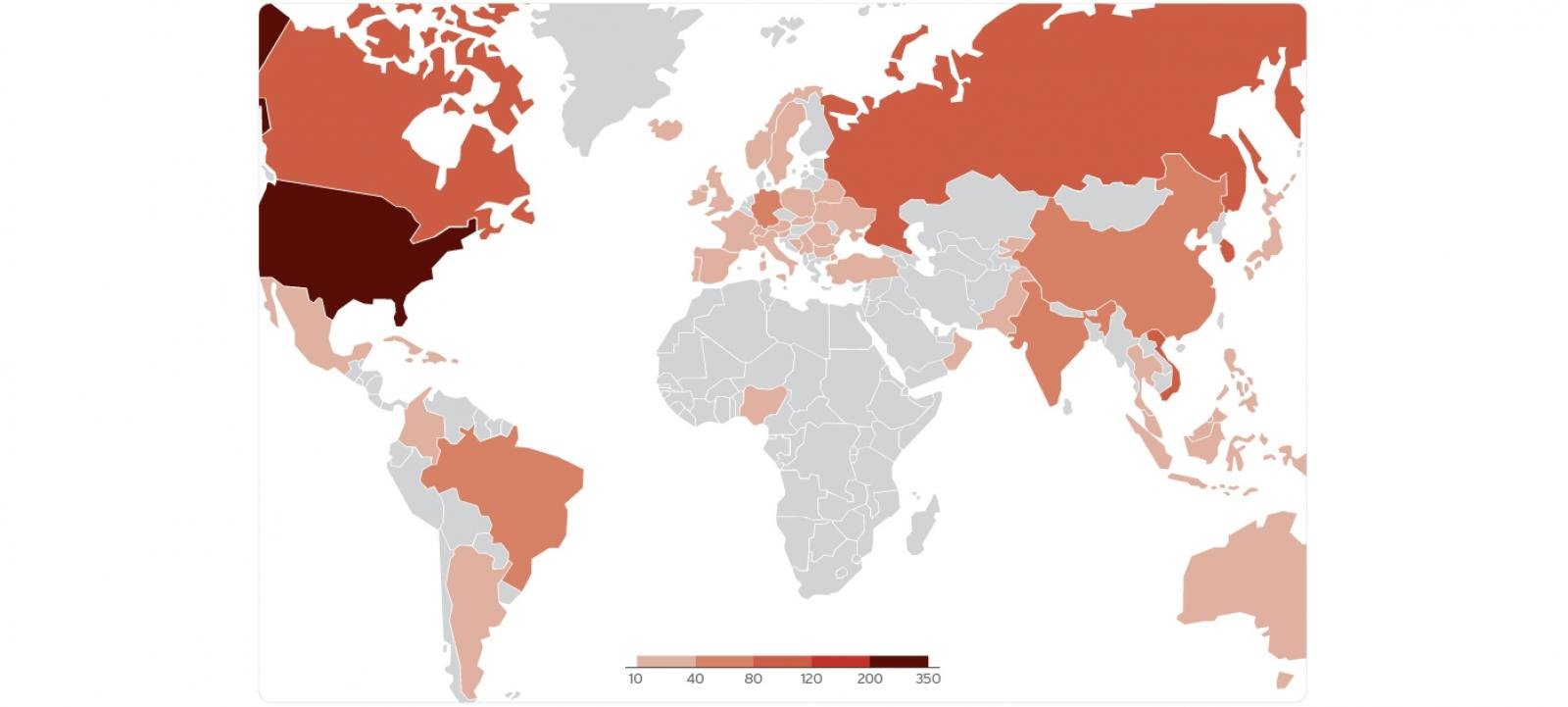

Kampanyalar dünya çapında kurbanları hedef alsa da, öncelikle Kuzey Amerika, Güney Amerika, Avrupa, Doğu Asya ve Avustralya’ya odaklanmışlardır. Analiz edilen tüm saldırılardan, yaklaşık% 70’i casusluk ve bilgi hırsızlığı ile bağlantılıyken, finansal kazanç sadece% 20’nin odağıydı.

Trend Micro, “Ursnif, GH0ST sıçan ve hilebot gibi çeşitli kötü amaçlı yazılım yükleri ve yükleyiciler, bu kampanyalarda, hizmet olarak kötü amaçlı yazılım (MAAS) platformları tehdit manzarasını karmaşık hale getirdi.”

ZDI-CAN-25373 Windows Zero-Day

ZDI-CAN-25373 olarak izlenen Windows sıfır günü, bir kullanıcı arayüzü (UI) kritik bilgilerin (CWE-451) yanlış temsil edilmesinden kaynaklanır, bu da saldırganların Windows’un kısayolu (.lnk) dosyalarını nasıl görüntülediği ve kullanıcının bilgisi olmadan savunmasız kalıntılarda kodları yürütmeleri için kullanma ve yürütmelerini sağlar.

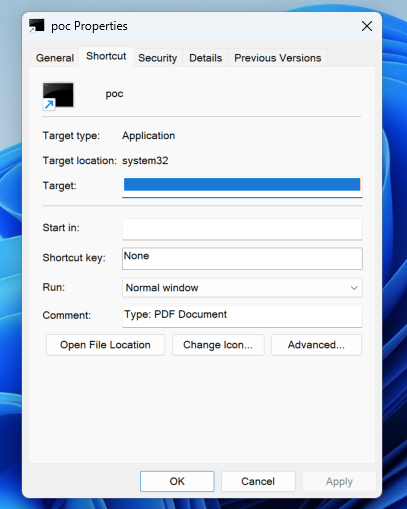

Tehdit aktörleri, Command_line_arguments yapısına eklenen yastıklı beyaz alanları kullanarak .lnk kısayol dosyalarındaki kötü niyetli komut satırı argümanlarını gizleyerek ZDI-CAN-25373’ten yararlanır.

Araştırmacılar, bu beyaz alanların uzay (\ x20), yatay sekme (\ x09), linefeed (\ x0A), dikey sekme (\ x0b), form besleme (\ x0c) ve taşıma geri dönüşü (\ x0d) için onaltılık kodlar şeklinde olabileceğini söylüyor.

Bir Windows kullanıcısı böyle bir .lnk dosyasını inceliyorsa, eklenen beyaz alanlar nedeniyle kötü amaçlı bağımsız değişkenler Windows kullanıcı arayüzünde görüntülenmez. Sonuç olarak, saldırganlar tarafından eklenen komut satırı argümanları kullanıcının görüşünden gizli kalır.

“Hedefin kötü amaçlı bir sayfayı ziyaret etmesi veya kötü amaçlı bir dosya açması gerektiği için bu güvenlik açığından yararlanmak için kullanıcı etkileşimi gereklidir.”

“Bir .lnk dosyasındaki hazırlanmış veriler, dosyadaki tehlikeli içeriğin, Windows tarafından sağlanan kullanıcı arayüzü aracılığıyla dosyayı denetleyen bir kullanıcı için görünmez olmasına neden olabilir. Bir saldırgan, geçerli kullanıcı bağlamında kodu yürütmek için bu güvenlik açığından yararlanabilir.”

Bu güvenlik açığı, tehdit aktörlerinin PDF olarak kötü niyetli yükleri indirebilen 26 kodlu Braille Beyaz Alanı karakterlerini (%E2%A0%80) kamuflaj HTA dosyalarına kullanmasını sağlayan CVE-2024-43461 olarak izlenen başka bir kusura benzer. CVE-2024-43461, Trend Micro’nun Sıfır Günü’nde kıdemli bir tehdit araştırmacısı olan Peter Girnus tarafından bulundu ve Salı Eylül 2024 Yaması sırasında Microsoft tarafından yamalandı.

Void Banshee Apt Hacking Grubu, Kuzey Amerika, Avrupa ve Güneydoğu Asya’daki kuruluşlara karşı kampanyalarda bilgi çalma kötü amaçlı yazılımları kullanmak üzere sıfır gün saldırılarında CVE-2024-43461’den yararlandı.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.