Google Play Store’da, finansal verileri çalabilen ve cihaz dolandırıcılığı gerçekleştirebilen SharkBot ve Vultur gibi bankacılık truva atlarını dağıtan 130.000’den fazla kümülatif yüklemeye sahip beş kötü amaçlı dropper Android uygulaması keşfedildi.

Hollandalı mobil güvenlik firması ThreatFabric, Hacker News’e yaptığı açıklamada, “Bu damlalıklar, resmi mağazaya gizlice giren kötü amaçlı uygulamaların durmadan evrimini sürdürüyor” dedi.

“Bu evrim, yeni tanıtılan politikaları izlemeyi ve dosya yöneticileri gibi görünmeyi ve kötü amaçlı yükü web tarayıcısı aracılığıyla yandan yükleyerek sınırlamaların üstesinden gelmeyi içerir.”

Bu alıcıların hedefleri arasında İtalya, İngiltere, Almanya, İspanya, Polonya, Avusturya, ABD, Avustralya, Fransa ve Hollanda’daki finans kurumlarından 231 bankacılık ve kripto para cüzdanı uygulaması yer alıyor.

Google Play gibi resmi uygulama mağazalarındaki dropper uygulamaları, bu kampanyaların arkasındaki tehdit aktörleri Google tarafından uygulanan kısıtlamaları aşmak için sürekli olarak taktiklerini geliştirse bile, bankacılık kötü amaçlı yazılımlarını şüphelenmeyen kullanıcılara dağıtmak için giderek daha popüler ve verimli bir teknik haline geldi.

Dördü hala dijital pazarda bulunan kötü amaçlı uygulamaların listesi aşağıdadır –

Ekim 2022’nin başından bu yana İtalyan bankacılık kullanıcılarını hedef alan son SharkBot saldırıları dalgası, ülkedeki vergi kodunu belirlemek için maskelenmiş bir damlalık kullanımını gerektirdi (“Codice Fiscale 2022”).

Google’ın Geliştirici Programı Politikası, REQUEST_INSTALL_PACKAGES izninin kullanımını, keyfi uygulama paketlerini yüklemek için kötüye kullanılmasını önlemek için sınırlandırırken, damlatıcı başlatıldığında, uygulama listesinin kimliğine bürünen sahte bir Google Play mağaza sayfası açarak bu engeli aşar. bir güncelleme kisvesi altında kötü amaçlı yazılımın indirilmesi.

Kötü amaçlı yazılım alımını tarayıcıya dış kaynak sağlamak, suçlu aktörler tarafından benimsenen tek yöntem değildir. ThreatFabric tarafından tespit edilen başka bir örnekte, damlalık, Google’ın revize edilmiş politikası uyarınca, REQUEST_INSTALL_PACKAGES iznine sahip olmasına izin verilen bir kategori olan bir dosya yöneticisi uygulaması olarak poz verdi.

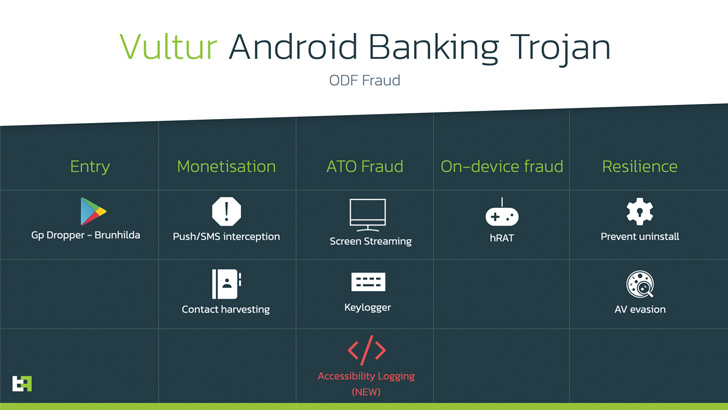

Ayrıca, reklamı yapılan özellikleri sunan ancak aynı zamanda, kullanıcıları uygulamaları açtıktan sonra bir güncelleme yüklemelerini ve bilinmeyen kaynaklardan uygulama yüklemelerine izin vererek Vultur’un teslim edilmesini sağlayan gizli bir işlevle gelen üç damlalık da tespit edildi.

Truva atının yeni varyantı, kullanıcı arabirimi öğelerini ve etkileşim olaylarını (ör. tıklamalar, hareketler vb.) kapsamlı bir şekilde günlüğe kaydetmeye yönelik yetenekler eklemesiyle dikkat çekicidir. ekran görüntülerinde yakalanmalarını önleyin.

ThreatFabric’ten elde edilen bulgular ayrıca Cyble’ın, erişilebilirlik hizmetleri API’sinin kötüye kullanımı yoluyla kişisel bilgileri sifonlamak için ülkenin resmi vergi dairesi uygulamasını taklit ederek 18 Hint bankasını hedef alan Drinik Android truva atının yükseltilmiş bir sürümünü ortaya çıkarmasıyla geldi.

Şirket, “Google Play’deki damlalıklar aracılığıyla dağıtım, farklı seviyelerdeki aktörlerin çoğu için kurbanlara ulaşmanın en ‘uygun fiyatlı’ ve ölçeklenebilir yolu olmaya devam ediyor” dedi.

“Telefon odaklı saldırı teslimi gibi karmaşık taktikler daha fazla kaynak gerektirir ve ölçeklenmesi zor olsa da, resmi ve üçüncü taraf mağazalardaki damlalıklar, tehdit aktörlerinin makul çabalarla geniş, şüphelenmeyen bir kitleye ulaşmasını sağlar.”