Güvenlik uzmanlarının Google Cloud altyapısında çalışan özel bir Bant Dışı Uygulama Güvenliği Testi (OAST) hizmetini keşfetmesiyle siber güvenlik alanında yeni bir tehdit ortaya çıktı.

Bu gizemli operasyon, kamu hizmetlerine dayanmak yerine özel altyapı kullanması nedeniyle tipik istismar tarama faaliyetlerinden öne çıkıyor. Saldırganlar, 200’den fazla farklı güvenlik açığı bulunan belirli bölgeleri hedefleyen odaklanmış bir kampanya yürütüyor.

Ekim ve Kasım 2025 arasında araştırmacılar, bu operasyonla bağlantılı 200’den fazla CVE’yi kapsayan yaklaşık 1.400 yararlanma girişimini gözlemledi.

Oast.fun veya interact.sh gibi halka açık OAST hizmetlerini kullanan çoğu saldırganın aksine, bu tehdit aktörü, dedektörler-testing.com adresinde kendi özel OAST alanını işletiyor.

Bu alışılmadık kurulum, bilinen herhangi bir OAST sağlayıcısı veya popüler tarama çerçevesiyle ilişkili olmayan bir alan adı olan i-sh.detectors-testing.com’un alt alan adlarında geri aramalar görünmeye başladığında dikkat çekti.

VulnCheck güvenlik araştırmacıları, Kanarya İstihbarat trafiğindeki olağandışı modelleri fark ettikten sonra bu operasyonu belirlediler.

Kampanya, erişim alanlarını genişletmek için standart Nuclei tarama şablonlarını özel verilerle birleştiriyor. Bu operasyonu özellikle ilginç kılan şey, gözlemlenen tüm faaliyet hedefli sistemlerin Brezilya’da konuşlandırılmış olmasıdır, bu da net bir bölgesel odaklanmayı akla getirmektedir.

AbuseIPDB raporları yoluyla Sırbistan ve Türkiye’de aynı saldırgan IP adresleri işaretlenirken, VulnCheck’in veri seti faaliyetin tamamen Brezilya hedeflerine odaklandığını gösterdi.

Bu operasyonun arkasındaki altyapı, altısı istismar tarayıcısı ve biri OAST ana bilgisayarı olarak kullanılan birden fazla Google Cloud IP adresinden oluşuyor.

Savunmacılar büyük ABD bulut sağlayıcılarını nadiren engellediğinden ve Google ağlarına giden trafik normal arka plan iletişimiyle kolayca karıştığından, Google Cloud’u kullanmak saldırganlar için pratik avantajlar sağlar.

Operasyonun en az Kasım 2024’ten bu yana yürütülüyor olması, hızlı fırsatçı taramalardan ziyade uzun vadeli, sürekli bir çabaya işaret ediyor.

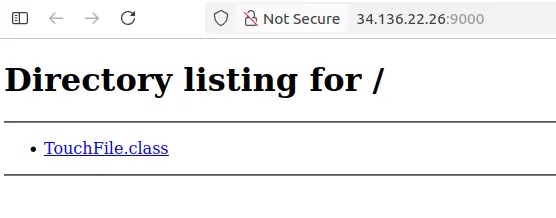

9000 numaralı bağlantı noktasındaki açık bir dizinden elde edilen kanıtlar, orijinal olarak Fastjson 1.2.47 yararlanma örneklerinde belgelenen, TouchFile.class adlı değiştirilmiş bir Java sınıfı dosyasını ortaya çıkardı.

Saldırganlar, temel sürümü, parametreler aracılığıyla özel komutları ve HTTP isteklerini kabul edecek şekilde genişleterek, kamuya açık yararlanma araçlarını değiştirmeden kullanmak yerine aktif olarak değiştirdiklerini gösterdi.

Derlenmiş kod, herhangi bir parametre sağlanmazsa, /tmp/success3125’e dokunmak için varsayılan bir komut çalıştırdığını, ancak cmd veya http parametreleri mevcut olduğunda bu komutları yürüttüğünü veya bunun yerine giden HTTP isteklerini gerçekleştirdiğini gösterir.

Suistimal Mekanizmasının Teknik Dağılımı

Saldırganlar, güvenlik açıklarını araştırmak için güncel ve güncel olmayan Nuclei şablonlarının bir karışımını kullanıyor. Bunun bir örneği, Ekim 2025’in başlarında resmi çekirdek şablonları deposundan kaldırılan eski grafana-file-read.yaml şablonudur.

Bu eski şablonun aktif kullanımda bulunması, saldırganların ya dddd gibi üçüncü taraf Nuclei tabanlı tarayıcıları kullandıklarını ya da tarama araçlarını güncellemediklerini gösteriyor.

Eski ve yeni şablonların bu kombinasyonu, farklı güvenlik açığı türleri arasında daha geniş bir ağ oluşturmalarına yardımcı oluyor.

.webp)

Açıklardan yararlanma verileri, başarılı bir şekilde yararlanmanın güvenliği ihlal edilmiş ana bilgisayarı, saldırgan tarafından kontrol edilen OAST alt alanlarına geri HTTP istekleri göndermesi için tetiklediği standart bir modeli izler.

Örneğin, Ivanti Endpoint Manager Mobile’ı etkileyen CVE-2025-4428’e karşı yapılan bir girişimde yük, kurbanın sistemini d4bqsd6e47mo47d93lpgq55d3j111y6em.i-sh.detectors-testing.com ile iletişime geçmeye zorlayacaktır.

Bu geri arama mekanizması, saldırganların doğrudan erişime ihtiyaç duymadan hangi sistemlerin savunmasız olduğunu doğrulamasına olanak tanır ve bu da savunmacılar için algılamayı daha zor hale getirir.

34.136.22.26 adresindeki OAST ana bilgisayarı, 80, 443 ve 389 numaralı bağlantı noktalarında Interactsh hizmetlerini tutarlı bir şekilde sunarak, dünya çapında güvenliği ihlal edilmiş sistemlerden yararlanma doğrulama geri çağrılarını toplamak için özel bir komut ve kontrol uç noktası olarak rolünü doğruluyor.

Daha Fazla Anında Güncelleme Almak için Bizi Google Haberler, LinkedIn ve X’te Takip Edin, CSN’yi Google’da Tercih Edilen Kaynak olarak ayarlayın.