Bilgisayar korsanları, yakın zamanda yamalanan iki sıfır gün güvenlik açığından yararlanarak saldırılarda binlerce Palo Alto Networks güvenlik duvarını zaten tehlikeye attı.

İki güvenlik açığı, uzak saldırganların yönetici ayrıcalıkları kazanmak için kullanabileceği PAN-OS yönetimi web arayüzündeki kimlik doğrulama atlama (CVE-2024-0012) ve saldırganların çalışmasına yardımcı olan PAN-OS ayrıcalık yükseltmesidir (CVE-2024-9474). Güvenlik duvarındaki komutlar root ayrıcalıklarına sahip.

CVE-2024-9474 bu Pazartesi günü açıklanırken, şirket ilk olarak 8 Kasım’da müşterileri potansiyel bir RCE kusuru nedeniyle (geçen Cuma CVE-2024-0012 olarak etiketlendi) yeni nesil güvenlik duvarlarına erişimi kısıtlamaları konusunda uyardı.

Palo Alto Networks hâlâ iki kusuru “sınırlı sayıda cihaz yönetimi web arayüzünü” hedef alacak şekilde zincirleyen devam eden saldırıları araştırıyor ve tehdit aktörlerinin kötü amaçlı yazılım bıraktığını ve güvenliği ihlal edilmiş güvenlik duvarlarında komutlar yürüttüğünü gözlemleyerek, bir zincirleme istismarın muhtemelen zaten mevcut olduğu konusunda uyarıda bulundu.

Şirket çarşamba günü yaptığı açıklamada, “18 Kasım 2024’te bildirilen bu orijinal etkinliğin esas olarak anonim VPN hizmetleri için proxy/tünel trafiği için bilinen IP adreslerinden kaynaklandığını” söyledi.

“Şu anda Birim 42, CVE-2024-0012 ve CVE-2024-9474’ü birbirine bağlayan işlevsel bir istismarın kamuya açık olduğunu orta ila yüksek bir güvenle değerlendiriyor ve bu da daha geniş bir tehdit faaliyetine olanak sağlayacak.”

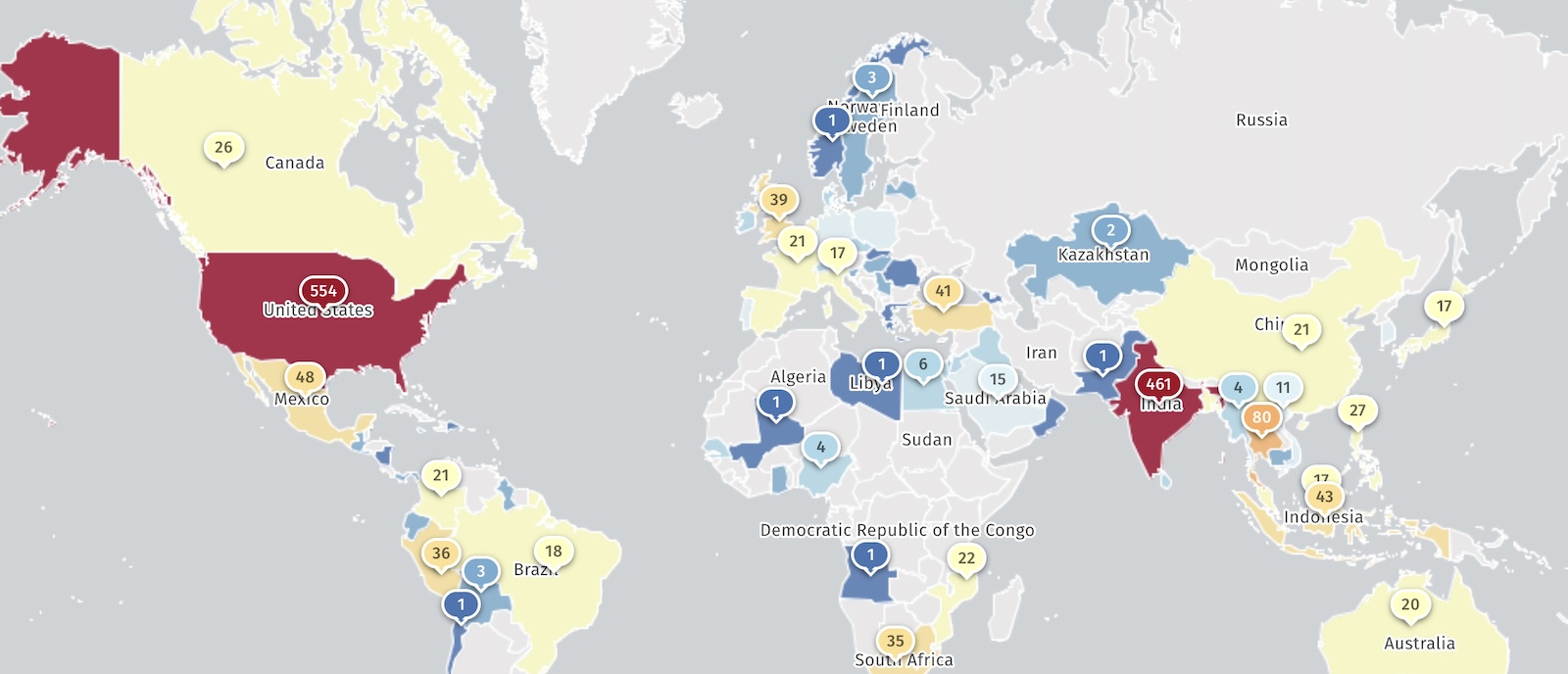

Şirket, saldırıların yalnızca “çok az sayıda PAN-OS” güvenlik duvarını etkilediğini söylese de, tehdit izleme platformu Shadowserver Çarşamba günü 2.700’den fazla savunmasız PAN-OS cihazını izlediğini bildirdi.

Shadowserver ayrıca Palo Alto Networks güvenlik duvarlarının sayısını da takip ediyor ve devam eden kampanyanın başlangıcından bu yana yaklaşık 2.000 güvenlik duvarının saldırıya uğradığını söyledi.

CISA, her iki güvenlik açığını da Bilinen İstismara Uğrayan Güvenlik Açıkları Kataloğuna ekledi ve artık federal kurumların 9 Aralık’a kadar üç hafta içinde güvenlik duvarlarına yama yapmalarını gerektiriyor.

Kasım ayının başlarında, saldırganların Palo Alto Networks Expedition güvenlik duvarı yapılandırma taşıma aracındaki başka bir kritik eksik kimlik doğrulama kusurunu (CVE-2024-5910) istismar ettiği konusunda da uyardı; Temmuz ayında yamalanan ve İnternet’teki uygulama yöneticisi kimlik bilgilerini sıfırlamak için kullanılabilen bir kusur. Expedition sunucuları açığa çıktı.

Bu yılın başlarında, şirketin müşterileri başka bir maksimum önem derecesine sahip yama uygulamak zorunda kaldı ve PAN-OS güvenlik duvarı güvenlik açığından (CVE-2024-3400) aktif olarak yararlandı. 82.000’den fazla cihaz. CISA ayrıca CVE-2024-3400’ü KEV kataloğuna ekleyerek federal kurumlardan cihazlarını yedi gün içinde koruma altına almalarını istedi.

Palo Alto Networks Çarşamba günü müşterilerine dahili ağa erişimi kısıtlayarak güvenlik duvarlarının yönetim arayüzlerini güvence altına almalarını “şiddetle” tavsiye etti.

Şirket, “Önerilen en iyi uygulama dağıtım yönergelerimize göre erişimi yalnızca güvenilir dahili IP adresleriyle kısıtlayarak yönetim web arayüzüne erişimi güvenli hale getirirseniz, bu sorunların riski büyük ölçüde azalır” dedi.