İnternetteki 19.000’den fazla kullanım ömrü sona ermiş Cisco VPN yönlendiricisi, bir uzaktan komut yürütme istismar zincirini hedefleyen saldırılara maruz kalıyor.

Tehdit aktörleri, geçen hafta açıklanan iki güvenlik açığını zincirleyerek, kimlik doğrulamasını (CVE-2023-20025) atlayabilir ve Cisco Small Business RV016, RV042, RV042G ve RV082 yönlendiricilerinin temel işletim sistemi üzerinde rastgele komutlar (CVE-2023-2002) çalıştırabilir. .

Kimliği doğrulanmamış saldırganlar, kök erişim elde etmek için güvenlik açığı bulunan yönlendiricilerin web tabanlı yönetim arayüzüne gönderilen özel hazırlanmış HTTP istekleri aracılığıyla kritik önem derecesindeki kimlik doğrulama bypass kusurundan uzaktan yararlanabilir.

Cisco, CVE-2023-20025’i kritik olarak derecelendirdi ve Ürün Güvenliği Olay Müdahale Ekibi (PSIRT) ekibinin, vahşi ortamda bulunan kavram kanıtı istismar kodunun farkında olduğunu söyledi.

Buna rağmen şirket, “bu güvenlik açığını gideren yazılım güncellemeleri yayınlamadığını ve yayınlamayacağını” da söyledi.

Şu an için Cisco, bu istismar zincirinin saldırılarda kötüye kullanıldığını gösteren hiçbir kanıt bulamadı.

Saldırılara açık binlerce yönlendirici

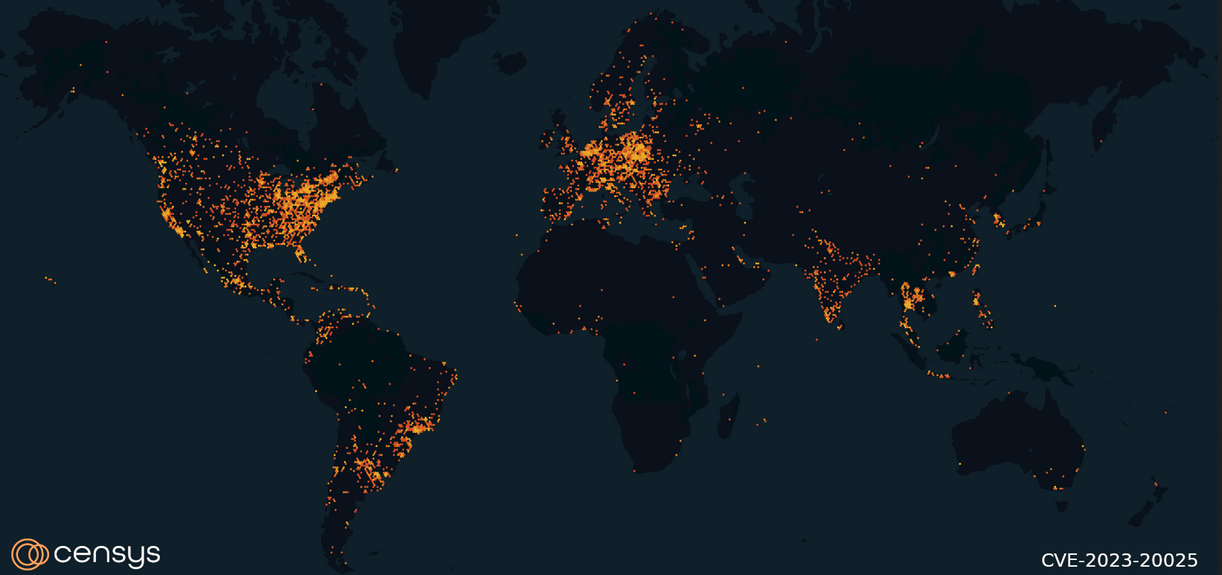

BleepingComputer, bu yönlendiricilerin yama olmadan bırakılacağını bildirdikten ve bunlardan kaç tanesine İnternet üzerinden erişilebildiğini araştırdıktan sonra, Censys çevrimiçi olarak yaklaşık 20.000 RV016, RV042, RV042G ve RV082 Cisco yönlendiricisi buldu.

“Yalnızca ‘WWW-Authenticate’ yanıt başlığındaki model numaralarını içeren HTTP hizmetlerine veya eşleşen bir TLS kuruluş birimine sahip bir HTTPS hizmetine bakıldığında, Censys arama sonuçları yaklaşık 20.000 ana bilgisayarın bu saldırıya karşı potansiyel olarak savunmasız olduklarına dair göstergelere sahip olduğunu gösteriyor. dedi.

“Dört savunmasız modelden RV042, internete açık 12.000’den fazla ana bilgisayarla manzaraya hakim.

“3,5 bin ana bilgisayarla RV082 ve RV042, RV016 ise yalnızca 784 internete açık varlıkla onu takip ediyor.”

Güvenlik güncellemelerini alamayacaklarına ve Cisco’nun “bu güvenlik açıklarını gideren geçici bir çözüm olmadığını” söylemesine rağmen, kullanıcılar web tabanlı yönetim arayüzünü devre dışı bırakarak ve 443 ve 60443 numaralı bağlantı noktalarına erişimi engelleyerek cihazlarını saldırılara karşı koruyabilirler. istismar girişimlerini engellemek.

Bunu yapmak için, güvenlik açığı bulunan her yönlendiricinin web tabanlı yönetim arabiriminde oturum açın, Güvenlik Duvarı > Genel’e gidin ve Uzaktan Yönetim onay kutusunun işaretini kaldırın. Cisco ayrıca 443 ve 60443 numaralı bağlantı noktalarına erişimi engelleme konusunda ayrıntılı talimatlar sağlar.

Etkilenen yönlendiricilere yine erişilebilir olacak ve yukarıdaki hafifletme uygulandıktan sonra LAN arabirimi aracılığıyla yapılandırılabilecektir.

Cisco ayrıca Eylül ayında birden fazla EoL yönlendiricisini etkileyen kritik bir kimlik doğrulama baypas kusurunu düzeltmeyeceğini söyledi ve kullanıcılara hâlâ desteklenmekte olan RV132W, RV160 veya RV160W yönlendiricilerine geçmelerini tavsiye etti.

Üç ay önce, Haziran ayında Cisco, kullanım ömrünü tamamlamış başka bir VPN yönlendirici serisinde yine yama yapılmadan bırakılan kritik bir uzaktan kod yürütme (RCE) güvenlik açığını ifşa ettikten sonra, sahiplerini daha yeni yönlendirici modellerine geçiş yapmaya yeniden teşvik etti.