Haftada haftada iki milyardan fazla toplu olarak indirilen en az 18 popüler JavaScript kodu paketi, projelerin korunmasına katılan bir geliştirici yüceltildikten sonra bugün kötü amaçlı yazılımlarla kısaca tehlikeye atıldı. Saldırı hızlı bir şekilde içerilmiş gibi görünmektedir ve kripto para birimini çalmaya dar bir şekilde odaklanmıştır. Ancak uzmanlar, biraz daha hain bir yüke sahip benzer bir saldırının, tespit edilmesi ve kısıtlanması çok daha zor olan yıkıcı bir kötü amaçlı yazılım salgına yol açabileceği konusunda uyarıyor.

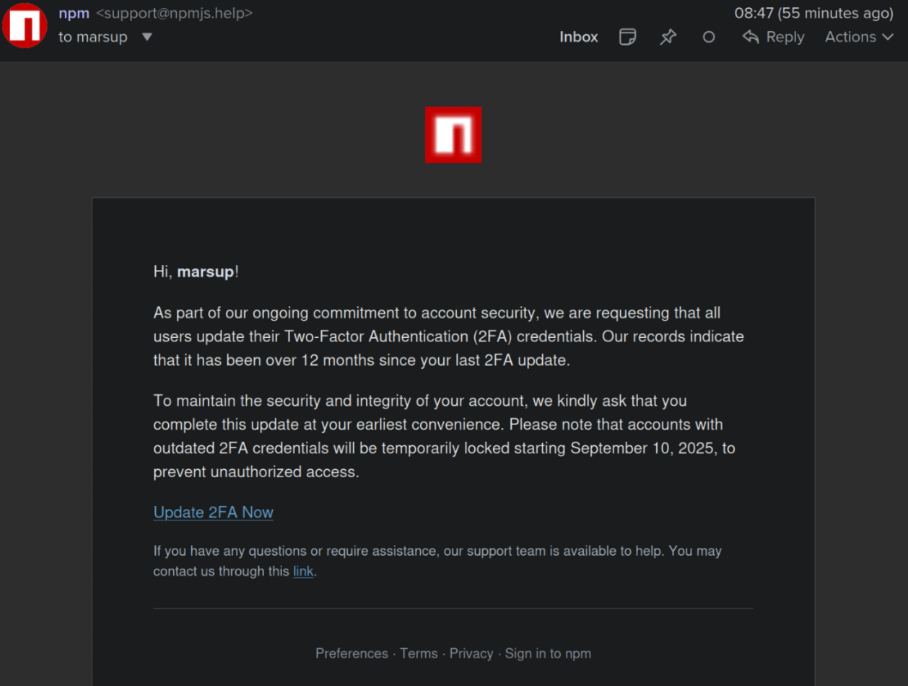

Bu kimlik avı e-postası, bir geliştiriciyi sahte bir NPM web sitesinde oturum açmaya ve iki faktörlü kimlik doğrulaması için bir kerelik bir jeton sağladı. Daha sonra Phishers, bu geliştiricinin NPM hesabını en az 18 popüler JavaScript kod paketine kötü amaçlı kod eklemek için kullandı.

Akido Belçika’da, büyük açık kaynaklı kod depolarına yeni kod güncellemelerini izleyen ve şüpheli ve kötü amaçlı kod için kod güncellemelerini tarayan bir güvenlik firmasıdır. Bugün yayınlanan bir blog yazısında Akido, sistemlerinin kötü niyetli kodun en az 18 yaygın olarak kullanılan kod kütüphanesine eklendiğini söyledi. NPM (kısa) JavaScript geliştirme için merkezi bir merkez ve yaygın olarak kullanılan JavaScript bileşenlerine yönelik en son güncellemeler görevi gören “Düğüm Paket Yöneticisi”.

JavaScript, sayısız web sitesi tarafından verileri bir forma girmek gibi daha etkileşimli bir deneyim oluşturmak için sayısız web sitesi tarafından kullanılan güçlü bir web tabanlı komut dosyası dilidir. Ancak, her web sitesi geliştiricisinin, bu amaç için özel olarak tasarlanmış olan NPM’de mevcut olan kod paketlerini yeniden kullanabilecekleri bir formda verileri girmek için sıfırdan bir program oluşturmasına gerek yoktur.

Ne yazık ki, siber suçlular geliştiricilerden NPM kimlik bilgilerini yönetmeyi başarırsa, saldırganların etkilenen kod kütüphanelerinden birini kullanan bir web sitesini ziyaret ettiklerinde insanların web tarayıcısında gördüklerini temel olarak kontrol etmelerini sağlayan kötü amaçlı kodlar getirebilirler.

Akido’ya göre, saldırganlar tarayıcıda kripto para birimi etkinliğini sessizce kesen, “cüzdan etkileşimlerini manipüle eden ve ödeme hedeflerini yeniden yazarak fonların ve onayların kullanıcıya herhangi bir belirgin işaretler olmadan saldırgan kontrollü hesaplara yönlendirilmesi” için bir kod enjekte ettiler.

“Bu kötü amaçlı yazılım aslında hem ağ trafiğini hem de uygulama API’lerini ele geçiren tarayıcı tabanlı bir önleyicidir” Charlie Eriksen yazdı. “Tehlikeli yapan şey, birden çok katmanda çalışmasıdır: web sitelerinde gösterilen içeriği değiştirmek, API çağrılarıyla uğraşmak ve kullanıcıların uygulamalarının imzaladıklarına inandıkları şeyleri manipüle etmek. Arayüz doğru görünse bile, temeldeki işlem arka planda yönlendirilebilir.”

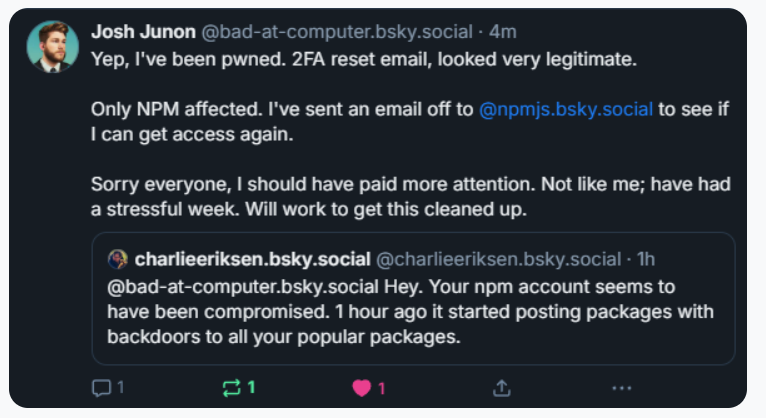

Akido, etkilenen geliştiriciyi bilgilendirmek için BSKY sosyal ağını kullandığını söyledi. Josh Junonhemen hemen kiminle birlikte verildiğinin farkında olduğunu çabucak cevapladı. Junon’un düştüğü kimlik avı e-postası, NPM’yi taklit eden ve alıcılara iki faktörlü kimlik doğrulama (2FA) kimlik bilgilerini güncellemeleri gerektiğini söyleyen daha büyük bir kampanyanın parçasıydı. Kimlik avı sitesi NPM’nin giriş sayfasını taklit etti ve Junon’un kimlik bilgilerini ve 2FA jetonunu ele geçirdi. Giriş yaptıktan sonra, Phishers daha sonra Junon’un NPM hesabı için dosyadaki e -posta adresini değiştirdi ve geçici olarak kilitledi.

Aikido, 15:15 UTC’de tehlikeye atıldığının farkında olduğunu ve tehlikeye atılan paketleri temizlemeye başladığını yanıtlayan Bluesky’deki bakıcıyı bildirdi.

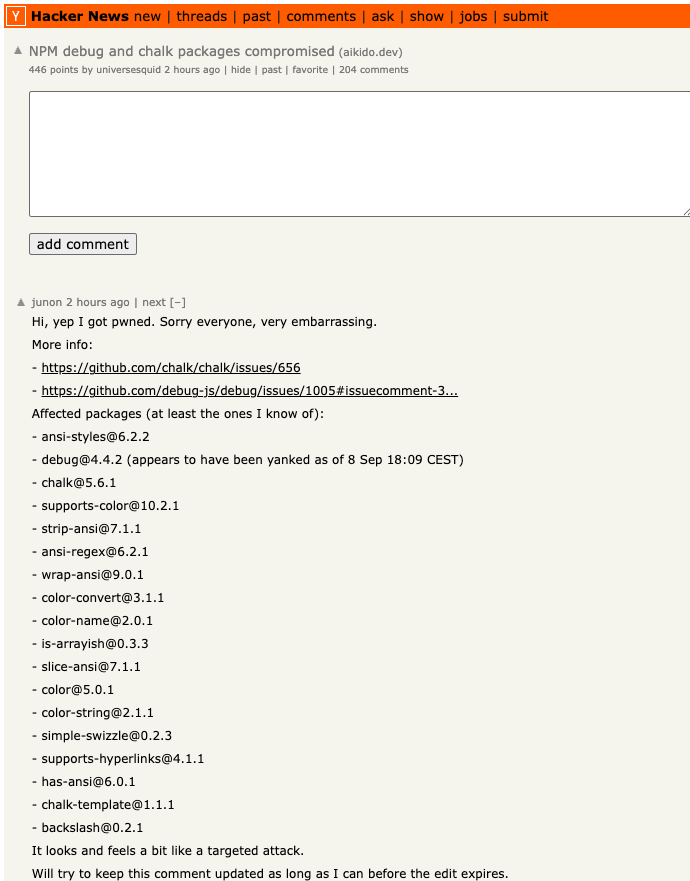

Junon ayrıca Hackernews üzerinde bir MEA culpa yayınladı ve topluluğun kodlayıcı-ağır okuyucularına “Merhaba, evet, ben de aldım” dedi.

Junon, “Biraz hedefli bir saldırı gibi görünüyor ve hissediyor,” diye yazdı Junon. Herkese üzgünüm, çok utanç verici. “

Philippe CatergliGüvenlik Danışmanlığı’nda “Baş Hacking Memur” Seralizsaldırganların sahte web sitelerini kaydettiklerini gözlemledi – NPMJS[.]Yardım – Kimlik avı e -postasını göndermeden sadece iki gün önce. Sahte web sitesi DNSExit’ten Hizmetler kullandı[.]com, kullanıcı tarafından kontrol edilen herhangi bir IP adresine anında işaret edilebilen “% 100 ücretsiz” alan adları sunan bir “dinamik DNS” şirketi.

Junon’s Mea Cupla bugün etkilenen paketleri listeledi.

Catergli, bu durumda saldırganların kod değişiklikleriyle daha iddialı veya kötü niyetli olmadıklarının dikkat çekici olduğunu söyledi.

“Çılgın kısım, sadece birkaç kripto para birimini hedeflemek için milyarlarca web sitesinden ve uygulamadan ödün vermeleri” dedi. “Bu bir tedarik zinciri saldırısıydı ve kripto hasatından çok daha kötü bir şey olabilirdi.”

Akito’nun Eriksen’i kabul etti ve sayısız web sitesinin kurşundan kaçtığını söyledi çünkü bu olay birkaç saat içinde ele alındı. Bu tedarik zinciri saldırılarının nasıl hızlı bir şekilde artabileceğine bir örnek olarak Eriksen, Ağustos ayı sonlarında bir NPM geliştiricisinin başka bir uzlaşmasına işaret etti ve bu da kötü amaçlı yazılım ekledi ”NX”Haftalık altı milyona kadar indirilen açık kaynaklı bir kod geliştirme aracı.

NX uzlaşmasında, saldırganlar GitHub ve NPM gibi programcı hedeflerinden kimlik doğrulama jetonları ve SSH ve API tuşları için kullanıcının cihazını oplatan kod tanıttı. Ancak, bu çalıntı kimlik bilgilerini saldırganlar tarafından kontrol edilen merkezi bir sunucuya göndermek yerine, kötü amaçlı kod, kurbanın GitHub hesabında yeni bir kamu deposu oluşturdu ve çalınan verileri orada tüm dünyanın görmesi ve indirmesi için yayınladı.

Eriksen, GitHub ve NPM gibi kodlama platformlarının, geniş ölçüde kullanılan paketler için herhangi bir yeni kod taahhüt etmesinin, söz konusu kodun sadece bu kişinin hesabı tarafından değil, hesabın sahibi olan kişi tarafından gönderildiğini onaylayan daha yüksek bir onaylama gerektirmesini sağlamak için daha fazla şey yapması gerektiğini söyledi.

Eriksen, “Daha popüler paketler, sadece internetteki bir yerden rastgele değil, güvenilir provenanstan geldiğini kanıtlamalıdır” dedi. “Paket, ana şubeye yeni bir çekme isteğine yanıt olarak Github tarafından nereden yükleniyor? Bu durumda, hedefin Github hesabından ödün vermediler. Buna dokunmadılar. Sadece gelmesi beklenen yere gelmeyen değiştirilmiş bir versiyon yüklediler.”

Eriksen, kod deposu uzlaşmalarının, birçoğu böyle bir olaydan sonra projelerini tamamen terk eden geliştiriciler için yıkıcı olabileceğini söyledi.

Eriksen, “Bu talihsiz çünkü gördüğümüz bir şey, insanların projelerinin tehlikeye atılması ve ‘Biliyor musun, bunun için enerjim yok ve sadece tüm paketi kullanımdan kaldıracağım’ diyorlar.

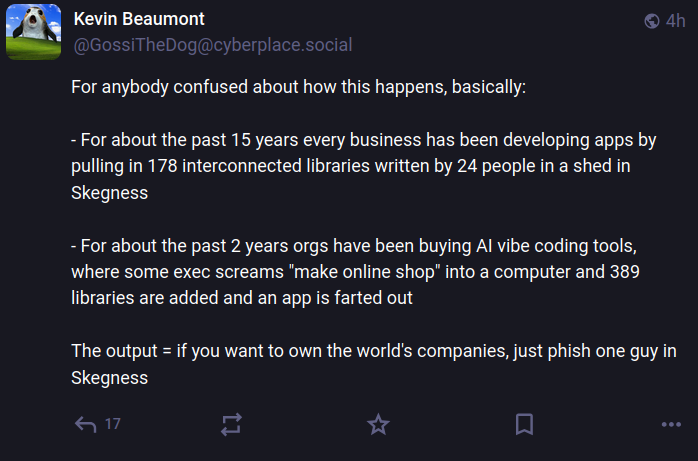

Kevin BeaumontDoublePulsar.com blogunda güvenlik olayları hakkında yazan sıkça alıntı yapılan bir güvenlik uzmanı, bugün Mastodon’daki hesabındaki sık güncellemelerde bu hikayeyi yakından takip ediyor. Beaumont, olayın, gezegenin çoğunun hala çoğunlukla aşırı yüklenmiş ve yetersiz kaynaklı olan az sayıda insan tarafından korunan kodlara bağlı olduğunu hatırlattığını söyledi.

Beaumont, Mastodon’da “Son 15 yıldır her işletme, Skegness’te bir kulübede 24 kişi tarafından yazılan 178 birbirine bağlı kütüphanede uygulamalar geliştiriyor” diye yazdı. “Yaklaşık 2 yıldır orgs, bazı yöneticiler bir bilgisayara ‘çevrimiçi mağaza’ çığlık atan ve 389 kütüphane eklenir ve bir uygulama osurulur. Çıktı = dünya şirketlerine sahip olmak istiyorsanız, sadece bir adam skegness.”

Resim: https://infosec.exchange/@[email protected].

Akido kısa süre önce geliştirme ekiplerinin kullanılan her kod kütüphanesinin kullanılmadan veya yüklenmeden önce kötü amaçlı yazılım için kontrol edilmesini sağlamayı amaçlayan bir ürün başlattı. Nicholas WeaverBerkeley, Kaliforniya’da kar amacı gütmeyen bir kuruluş olan Uluslararası Bilgisayar Bilimleri Enstitüsü’nden bir araştırmacı, Akido’nun yeni teklifinin var olduğunu söyledi çünkü birçok kuruluş hala bir tedarik zinciri kabusundan uzak bir başarılı kimlik avı saldırısı.

Weaver, bu tür tedarik zinciri uzlaşmalarının, yaygın olarak kullanılan kodun sürdürülmesinden sorumlu kişilerin 2FA’nın fishable formlarına güvenmeye devam ettiği sürece devam edeceğini söyledi.

“NPM yalnızca Phish-Düzenli kimlik doğrulamasını desteklemelidir,” dedi Weaver, Phish-Proof olan fiziksel güvenlik anahtarlarına atıfta bulunarak-yani, Phishers kullanıcı adınızı ve şifrenizi çalmayı başarsa bile, bu fiziksel anahtara sahip olmadan hesabınıza giriş yapamıyorlar.

Weaver, “Tüm kritik altyapının PHISH geçirmez 2FA kullanması gerekiyor ve modern yazılımlara bağımlılıklar göz önüne alındığında, NPM gibi arşivler kesinlikle kritik altyapıdır” dedi. “Bu NPM, tüm katkıda bulunan hesapların güvenlik anahtarlarını veya benzeri 2FA yöntemlerini kullanmasını gerektirmez.”