Güvenlik araştırmacıları, çevrimiçi yönetim arayüzüne sahip 178.000’den fazla SonicWall yeni nesil güvenlik duvarının (NGFW) hizmet reddi (DoS) ve olası uzaktan kod yürütme (RCE) saldırılarına karşı savunmasız olduğunu buldu.

Bu cihazlar, CVE-2022-22274 ve CVE-2023-0656 olarak takip edilen iki DoS güvenlik açığından etkileniyor; ilki, saldırganların uzaktan kod yürütmesine de olanak tanıyor.

Bishop Fox Kıdemli Güvenlik Mühendisi Jon Williams, “BinaryEdge kaynak verilerini kullanarak, yönetim arayüzleri internete açık olan SonicWall güvenlik duvarlarını taradık ve %76’sının (233.984’ün 178.637’si) sorunlardan birine veya her ikisine karşı savunmasız olduğunu gördük” dedi.

Her ne kadar bu iki güvenlik açığı aslında aynı güvenlik açığına sahip kod modelinin yeniden kullanılmasından kaynaklansa da, bu devasa saldırı yüzeyini keşfeden Bishop Fox’a göre farklı HTTP URI yollarında kullanılabilirler.

Williams, “İlk araştırmamız satıcının herhangi bir açıktan yararlanmanın mümkün olmadığı yönündeki iddiasını doğruladı; ancak savunmasız kodu tespit ettiğimizde, bunun bir yıl sonra CVE-2023-0656 olarak duyurulan sorunla aynı olduğunu keşfettik” dedi.

“CVE-2022-22274’ün farklı bir yerdeki aynı güvenlik açığı kod modelinden kaynaklandığını ve istismarın üç ek URI yoluna karşı çalıştığını tespit ettik.”

Saldırganlar hedeflenen cihazda kod çalıştıramasalar bile, güvenlik açıklarından yararlanarak cihazı bakım moduna zorlayabilirler ve standart işlevselliği geri yüklemek için yöneticilerin müdahalesini gerektirebilirler.

Dolayısıyla, uzaktan kod yürütmenin mümkün olup olmadığı belirlenmemiş olsa bile, kötü aktörler uç güvenlik duvarlarını ve kurumsal ağlara sağladıkları VPN erişimini devre dışı bırakmak için bu güvenlik açıklarından yararlanmaya devam edebilir.

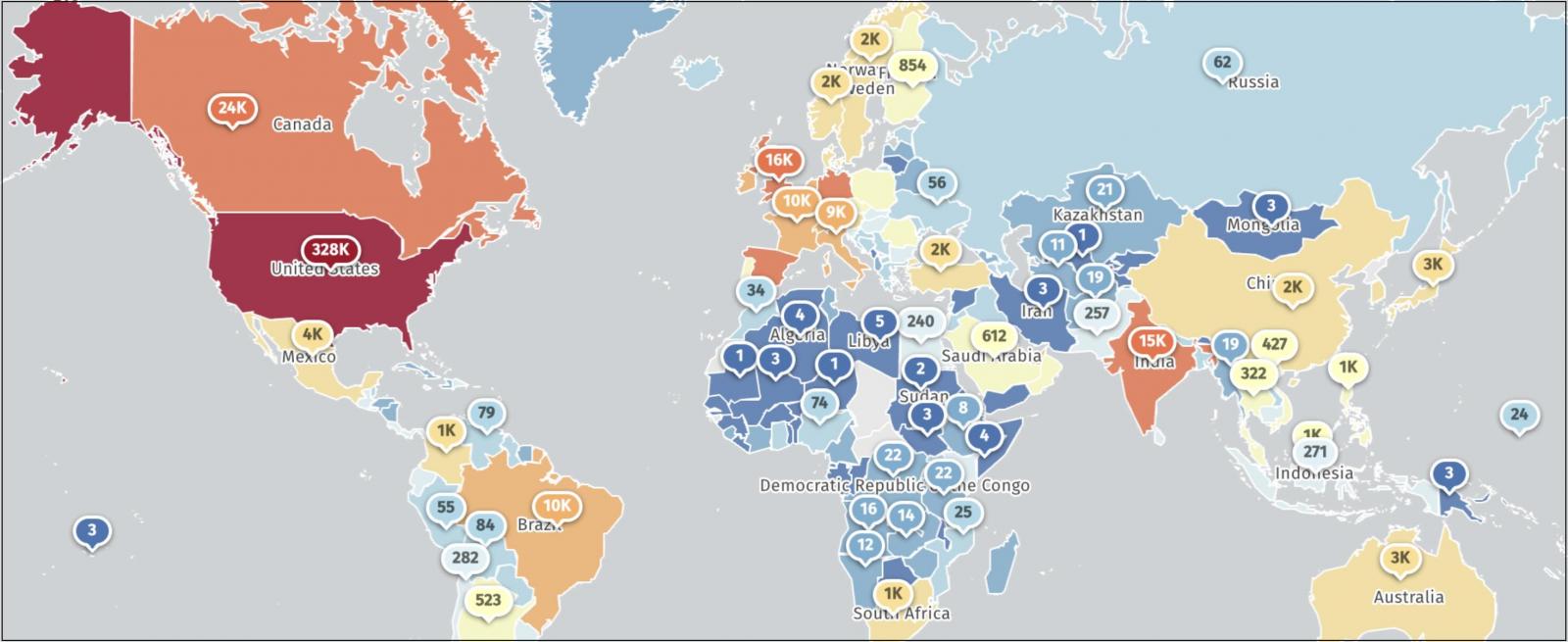

Tehdit izleme platformu Shadowserver’ın verilerine göre, 328.000’den fazlası Amerika Birleşik Devletleri’nde olmak üzere, şu anda 500.000’den fazla SonicWall güvenlik duvarı çevrimiçi olarak açığa çıkıyor.

SonicWall Ürün Güvenliği Olay Müdahale Ekibi (PSIRT), bu güvenlik açıklarından yararlanıldığına dair hiçbir bilgisinin olmadığını söylese de, CVE-2022-22274 için en az bir kavram kanıtı (PoC) istismarı çevrimiçi olarak mevcuttur.

Williams, “SSD Labs, hatanın tetiklenebileceği iki URI yoluna dikkat çeken, kavram kanıtıyla birlikte hatanın teknik bir yazısını yayınladı.” dedi.

Yöneticilerin SonicWall NGFW cihazlarının yönetim arayüzünün çevrimiçi olarak açığa çıkmamasını sağlamaları ve mümkün olan en kısa sürede en son cihaz yazılımı sürümlerine yükseltme yapmaları tavsiye edilir.

SonicWall’un cihazları daha önce siber casusluk saldırılarının ve aralarında HelloKitty ve FiveHands’ın da bulunduğu çok sayıda fidye yazılımı çetesinin hedefi olmuştu.

Örneğin geçen Mart ayında SonicWall PSIRT ve Mandiant, şüpheli Çinli bilgisayar korsanlarının siber casusluk kampanyalarında uzun vadeli kalıcılık sağlamak için yama yapılmamış SonicWall Güvenli Mobil Erişim (SMA) cihazlarına özel kötü amaçlı yazılım yüklediğini ortaya çıkardı.

Müşteriler ayrıca Temmuz ayında şirketin GMS güvenlik duvarı yönetimi ve Analytics ağ raporlama ürünlerindeki çok sayıda kritik kimlik doğrulama atlama kusurunu acilen düzeltmeleri konusunda uyarıldı.

SonicWall’un müşteri listesi, devlet kurumları ve dünya çapındaki en büyük şirketlerden bazıları dahil olmak üzere 215’ten fazla ülke ve bölgeden 500.000’den fazla işletmeyi içermektedir.