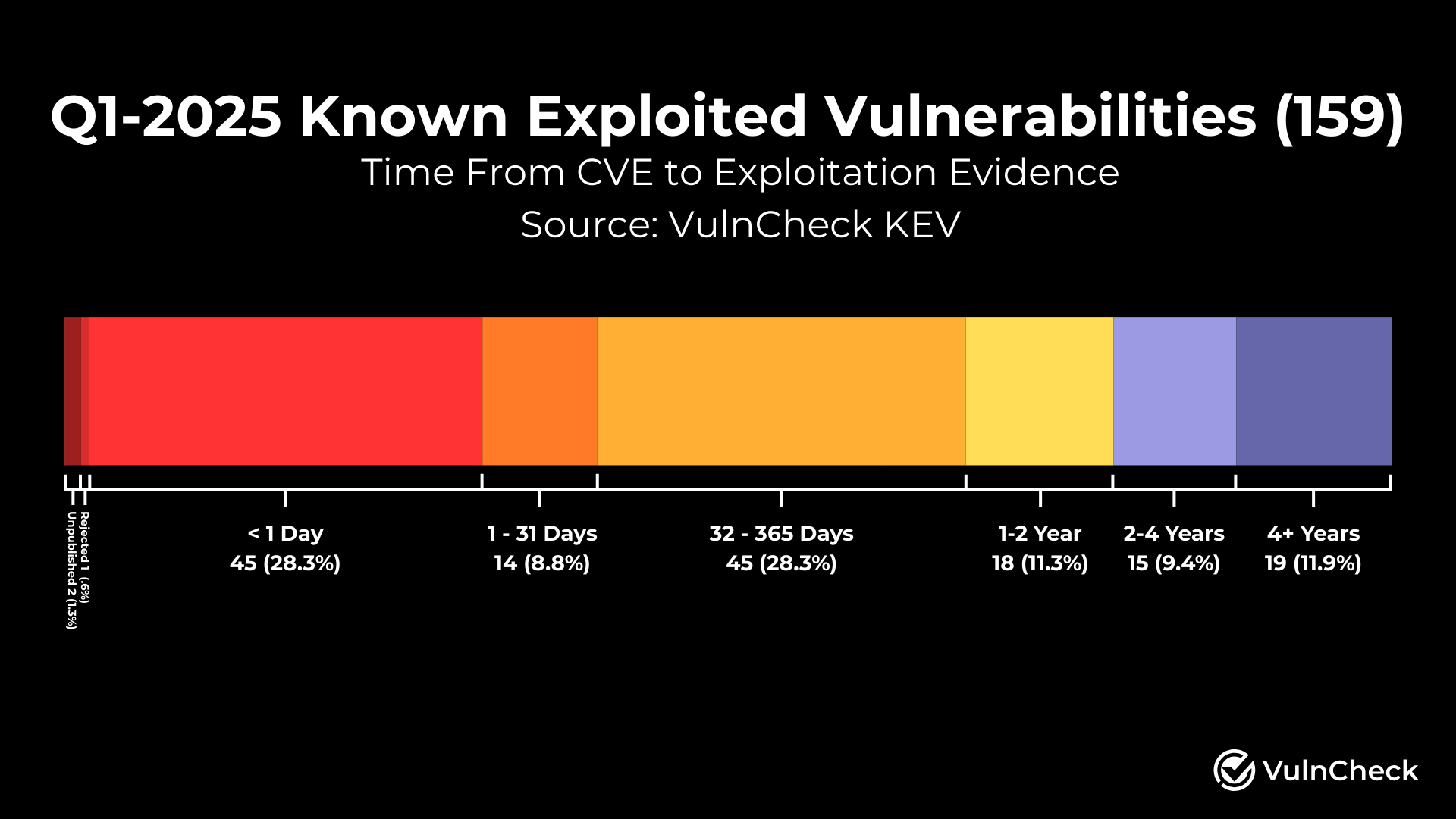

Vulncheck’in ilk çeyrek 2025 için son raporu, Wild’da ilk kez sömürülen 159 ortak güvenlik açıkını ve maruziyeti (CVES) tanımlamıştır.

Endişe verici bir şekilde, bu bilinen sömürülen güvenlik açıklarının (KEV’ler)% 28,3’ü, CVE açıklamalarının sadece bir gününde sömürü kanıtı gördü ve tehdit aktörlerinin yeni ortaya çıkan kusurlardan yararlandığı yıldırım hızının altını çizdi.

2024’te gözlemlenen kalıplarla tutarlı olan bu eğilim, savunucuların ortaya çıkan tehditlere tepkilerini hızlandırmaları ve aynı anda kalan güvenlik açığı borcunu ele almaları için acil bir ihtiyaç olduğunu işaret ediyor.

.png

)

Shadow Server (31 açıklama) ve Geynoise (17 açıklama) gibi büyük katkıda bulunanlar da dahil olmak üzere 50 farklı kuruluştan elde edilen verilerle, rapor dinamik bir tehdit manzarasının kapsamlı bir resmini çiziyor.

Kuşatma altında kilit ürün kategorileri ve satıcılar

Çeyrek 2025’teki sömürü odaklanması, ağırlıklı olarak internete dönük ve son kullanıcıya erişilebilir sistemleri hedefledi, içerik yönetim sistemleri (CMS) paketi 35 keV’de yönetti, bunu ağ kenar cihazları (29) ve işletim sistemleri (24) izledi.

Özellikle, masaüstü uygulamaları ve tarayıcılar, tarihsel olarak sık hedefler gibi kategoriler, izlemeyi taşıyan saldırgan önceliklerinde potansiyel bir değişime işaret eden daha düşük sömürü oranları kaydetti.

Satıcılar arasında, Microsoft Windows, bu yaygın kullanılan teknolojilerin kritik doğasını yansıtan Broadcom VMware (6) ve Cyber PowerPanel (5) tarafından izlenen 15 sömürülen güvenlik açıklarıyla listeyi doldurdu.

Raporda ayrıca, çeyreğin ikinci yarısına yönelik sömürü açıklamalarında bir artışı vurgulamakta ve haftalık olarak 11.4 keVs ve aylık 53 keVs, savunuculara kapasite planlaması için önemli bilgiler sunmaktadır.

Bu arada, CISA KEV kataloğu 80 güvenlik açığı ekledi, ancak sadece 12’si önceden kamusal sömürü kanıtlarından yoksundu ve resmi raporlama ve gerçek dünya faaliyeti arasındaki boşluğu vurguladı.

NVD boşlukları ve puanlama sistemi sınırlamaları

Ulusal Güvenlik Açığı Veritabanı (NVD) durumlarına daha derin bir dalış, kapsama boşluklarını ortaya çıkarır, KEV’lerin% 25,8’i hala analiz beklemekte veya analizden geçer ve% 3.1’i “ertelenmiş” olarak işaretlenirken,% 69.2’si “analiz edilmiş” veya “değiştirilmiş” olarak kategorize edilir.

Ayrıca, iki keV ayrılmış statüye sahiptir ve biri reddedildi, bu da zamanında risk değerlendirmesini karmaşıklaştırdı.

CVSS ve EPSS gibi puanlama sistemlerine eşlendiğinde, veriler önemli bir sınırlama önermektedir: sadece bir avuç güvenlik açığı, EPSS’yi öngörücü bir gösterge yerine takip olarak konumlandıran gün sömürü kanıtlarında yüksek EPSS skorları gösterildi.

Bu bulgu, kuruluşları ortaya çıkan tehdit önceliklendirmesi için bu tür metriklere aşırı güvenmeye karşı uyarır, bunun yerine gerçek zamanlı tehdit zekası ve hızlı müdahale mekanizmaları için savunur.

Vulncheck’ten gelen üçüncü çeyrek bulguları, hızın çok önemli olduğu bir siber güvenlik ortamını aydınlatıyor.

Açıklamadan sonraki 24 saat içinde kullanılmayan güvenlik açıklarının yaklaşık üçte biri ve NVD analizinde kalıcı boşluklar ile, savunucular önde kalmak için çevik stratejiler benimsemelidir.

CMS, ağ cihazları ve işletim sistemlerine odaklanmak, ana hedefler olarak, kritik altyapının sağlam yama ve izlenmesi ihtiyacını daha da vurgulamaktadır.

Tehdit aktörleri güvenlik açıklarını acımasız bir hızda kullanmaya devam ettikçe, siber güvenlik topluluğu için harekete geçme çağrısı asla daha net olmamıştı: hızlı hareket edin, etkili bir şekilde önceliklendirin ve hem yeni hem de devam eden tehditlere karşı savunmaları güçlendirin.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!