300.000 web sitesi tarafından kullanılan bir e-posta dağıtım aracı olan POST SMTP Mailer WordPress eklentisini etkileyen iki güvenlik açığı, saldırganların site kimlik doğrulamasının tam kontrolünü ele geçirmesine yardımcı olabilir.

Geçen ay, Wordfence güvenlik araştırmacıları Ulysses Saicha ve Sean Murphy eklentide iki güvenlik açığı keşfettiler ve bunları satıcıya bildirdiler.

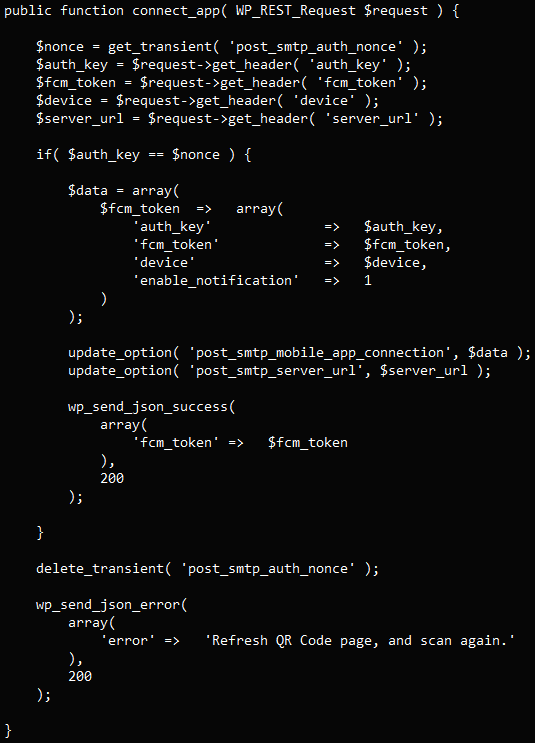

CVE-2023-6875 olarak takip edilen ilki, connect-app REST uç noktasındaki “tür hokkabazlığı” sorunundan kaynaklanan kritik bir yetkilendirme atlama hatasıdır. Sorun, eklentinin 2.8.7’ye kadar tüm sürümlerini etkiliyor

Kimliği doğrulanmamış bir saldırgan, API anahtarını sıfırlamak ve parola sıfırlama e-postaları da dahil olmak üzere hassas günlük bilgilerini görüntülemek için bu durumdan yararlanabilir.

Özellikle saldırgan, bir istek aracılığıyla kimlik doğrulama anahtarı için sıfır değerli geçerli bir belirteç ayarlamak amacıyla mobil uygulamaya ilişkin bir işlevden yararlanabilir.

Daha sonra saldırgan, sitenin yöneticisi için bir parola sıfırlama işlemini tetikler ve ardından uygulama içinden anahtara erişerek onu değiştirir ve meşru kullanıcıyı hesaptan kilitler.

Yönetici ayrıcalıklarıyla saldırgan tam erişime sahip olur ve arka kapılar kurabilir, eklentileri ve temaları değiştirebilir, içeriği düzenleyip yayınlayabilir veya kullanıcıları kötü amaçlı hedeflere yönlendirebilir.

İkinci güvenlik açığı, CVE-2023-7027 olarak tanımlanan ve yetersiz giriş temizleme ve çıkış kaçmasından kaynaklanan siteler arası komut dosyası çalıştırma (XSS) sorunudur.

Kusur, POST SMPT’yi 2.8.7 sürümüne kadar etkiliyor ve saldırganların, etkilenen sitenin web sayfalarına rastgele komut dosyaları eklemesine olanak tanıyor.

Wordfence, kritik kusurla ilgili olarak satıcıyla ilk olarak 8 Aralık 2023’te iletişime geçti ve raporu gönderdikten sonra 15 Aralık’ta bir kavram kanıtlama (PoC) istismarı gerçekleştirdi.

XSS sorunu 19 Aralık 2023’te bildirildi ve ertesi gün bir PoC paylaşıldı.

Eklentinin satıcısı, 1 Ocak 2024’te, her iki sorun için de güvenlik düzeltmeleri içeren POST SMPT’nin 2.8.8 sürümünü yayınladı.

WordPress.org’daki istatistiklere göre, eklentinin 2.8’den daha düşük güvenlik açığına sahip bir sürümünü çalıştıran yaklaşık 150.000 site var. Platformun yamanın yayınlanmasından bu yana yaklaşık 100.000 indirme rapor ettiği göz önüne alındığında, sürüm 2.8 ve üzerinin yüklü olduğu geri kalan yarısından binlerce kişinin de savunmasız olması muhtemeldir.