15 milyondan fazla internete bağlı uygulama, hizmet ve cihaz örneği, ABD hükümetinin vahşi doğada saldırganlar tarafından kullanıldığını onayladığı yazılım kusurlarına karşı savunmasızdır.

Örneğin, 190.000’den fazla sistem, 8 yıllık Heartbleed güvenlik açığına (CVE-2014-0160) karşı hala savunmasız görünüyorken, yaklaşık 6,5 milyon cihaz orta düzeyde bir kusura (CVE-2021-40438) karşı savunmasız durumda. trafiği başka bir sunucuya yönlendirmek için kullanılabilir. Siber güvenlik firması Rezilion’dan araştırmacılar 30 Mart’ta yayınlanan bir raporda, milyonlarca uygulama, hizmet ve işletim sisteminin Bilinen Yararlanılabilir Güvenlik Açıkları (KEV) Kataloğu’ndaki 200’den fazla uzaktan tespit edilebilir güvenlik açığına maruz kaldığını belirtti.

Götürmek? Rezilion güvenlik açığı araştırma direktörü Yotam Perkal, vahşi saldırılara karşı savunmasız olduğu bilinen sistemlerde endişe verici bir yama eksikliği olduğunu söylüyor.

“Keşfedilen güvenlik açıklarının yalnızca bir kısmı istismar edilmekle birlikte, KEV Kataloğundaki güvenlik açıkları vardır sofistike tehdit aktörleri ve gelişmiş kalıcı tehdit (APT) grupları tarafından sürekli olarak sömürülüyor” diyor. “Harekete geçmemek darbeye davettir.”

“Şirketler bu güvenlik açıklarını yamalamaya öncelik vermek için ellerinden geleni yapmalıdır” diye ekliyor.

Perkal, birden fazla güvenlik açığından etkilenen hizmetler yalnızca bir kez sayıldığından, önyükleme yapmak için, kaç şeyin savunmasız olduğuna ilişkin bu tahminlerin ihtiyatlı olduğunu söylüyor.

“Bu ihtiyatlı hesaplama yaklaşımı göz önüne alındığında, Shodan kullanılarak yüksek düzeyde bir kesinlikle tanımlanamayan (eğer varsa) birçok CISA KEV güvenlik açığı olduğu gerçeğine ek olarak, savunmasız vakaların gerçek sayısının olduğunu varsaymak güvenlidir. çok daha yüksektir” diyor.

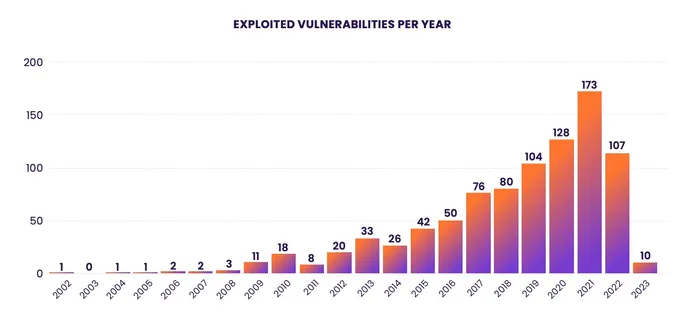

Tipik olarak, her yıl güvenlik açıklarının yalnızca küçük bir kısmından yararlanılır. Örneğin, Ulusal Güvenlik Açığı Veritabanına göre 2022’de 25.100’den fazla güvenlik açığı ifşa edildi ve bir Ortak Güvenlik Açıkları ve Etkilenmeler (CVE) tanımlayıcısı atandı. Ancak, ABD İç Güvenlik Bakanlığı Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından tutulan 900’den fazla güvenlik açığının yer aldığı Bilinen İstismar Edilen Güvenlik Açıkları Kataloğu’na göre, bu sorunlardan yalnızca 107’sinin kötüye kullanıldığı biliniyor.

Ancak, IBM’in popüler Aspera Faspex dosya aktarım yığınına yakın zamanda eklenen güvenlik açığı ve ZK Java Web Çerçevesindeki bir hata gibi KEV hatalarının çoğu oldukça tehlikelidir.

Sömürünün Uzun Kuyruğu

Rezilion araştırmacıları, KEV’den toplanan verileri ve CVE veritabanlarındaki girişlerde bulunan güvenlik açıkları hakkındaki bilgileri kullanarak, Shodan kullanarak İnternet’i taradılar. Listede en az bir açıktan yararlanmaya açık 15 milyon hizmet buldular.

Yaklaşık 6,5 milyon Apache HTTP Sunucusu örneği, kritik bir sunucu tarafı istek sahteciliği (CVE-2021-40438) kusuruna karşı hâlâ savunmasız olan bir sürümü çalıştırıyordu. Sunucunun diğer 2,1 milyon sürümü, bir saldırganın sistemdeki ayrıcalıklarını artırmasına olanak tanıyan ayrı bir kusura (CVE-2019-0211) karşı savunmasızdı. Heartbleed açığı (CVE-2014-0160), KEV Kataloğu’ndaki en yaygın güvenlik açıkları listesinde beşinci sırada yer alırken, 2019’daki BlueKeep güvenlik açığı dokuzuncu sırada yer aldı ve araştırmacıların İnternet’te yaptığı taramalarda yaklaşık 52.000 örnek keşfedildi. . BlueKeep (CVE-2019-0708), Windows’un eski ve eski sürümlerindeki Uzak Masaüstü Hizmetleri Protokolünde kritik bir uzaktan kod yürütme hatasıdır.

Tehdit istihbarat servisi GreyNoise’dan alınan verileri kullanan araştırmacılar, tehdit aktörlerinin her gün KEV güvenlik açıklarını arayan yüzlerce taramasını keşfettiler ve bu da tehdidi çok gerçek hale getirdi.

Danışma belgesi, “Aktif olarak yararlanılabilen bu güvenlik açıklarını ele almamak önemli bir risk oluşturur” dedi. “Vahşi ortamda aktif olarak kullanılan ve halka açık bir yaması olan bildiğiniz bir güvenlik açığını yamalamak işin kolay kısmı olsa da, gerçek şu ki milyonlarca sistem bu güvenlik açıklarına açık olmaya devam ediyor – güvenlik açığı keşfedildikten yıllar sonra bile. bir yama kullanıma sunuldu.”

Yüzeyin Altında Daha Hassas

Ayrıca, bir saldırgan çevreyi geçtiğinde şirketler daha savunmasız hale gelir. Shodan taramaları, İnternet’e bakan sistemlerle sınırlıdır. Perkal, KEV listesindeki kusurların birçoğunun genellikle yalnızca bir ağ içinden yararlanılabileceğini söylüyor.

“CISA KEV Kataloğundaki bazı güvenlik açıkları, internete yönelik uygulamalarda bulunan güvenlik açıkları değildir” diyor. “Örneğin, yerel ayrıcalık yükseltme güvenlik açıkları, Shodan’ın tanımlayabileceği güvenlik açıkları değildir.”

Şirketler önce KEV listesindeki girdilerden hangi yazılım bileşenlerinin etkilendiğini bulmalı ve savunmasız kodun çalışan yazılımın bir parçası olduğunu doğrulamalıdır. Uygulamalar genellikle içe aktarılan bir yazılım kitaplığındaki her işlevi kullanmadığından, savunmasız kod hiçbir zaman çalışmayabilir. Rezilion güvenlik araştırmacısı Ofri Ouzan, güvenlik açıkları içeren kodların %85’inin aslında hiçbir zaman çalıştırılmadığını tahmin ediyor.

Bundan sonra şirketler, sorunların düzeltilmesine öncelik vermek için CISA KEV listesini kullanabilir. KEV listesini kullanmanın ötesinde, kötüye kullanım olasılığını tahmin etmeyi amaçlayan diğer çabalar, şirketlerin çabalarına öncelik vermesine yardımcı olabilir.