Bir tehdit aktörü, Ocak ayında güvenli olmayan bir API kullanılarak toplanan Trello hesaplarıyla ilişkili 15 milyondan fazla e-posta adresini yayınladı.

Trello, Atlassian’a ait bir çevrimiçi proje yönetim aracıdır. İşletmeler genellikle verileri ve görevleri panolara, kartlara ve listeler halinde düzenlemek için kullanırlar.

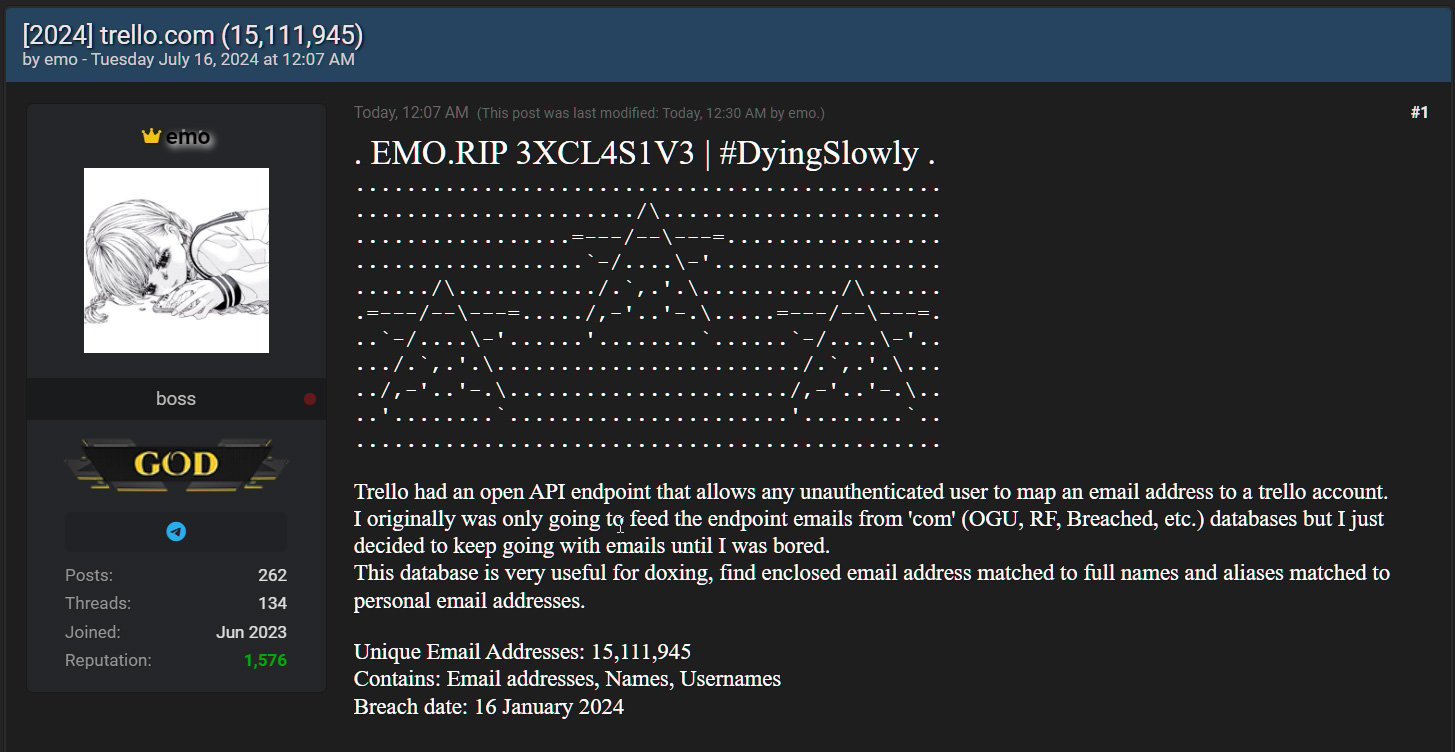

Ocak ayında BleepingComputer, ’emo’ olarak bilinen bir tehdit grubunun popüler bir bilgisayar korsanlığı forumunda 15.115.516 Trello üyesinin profilini sattığını bildirmişti.

Bu profillerdeki verilerin neredeyse tamamı herkese açık bilgiler olmakla birlikte, her profilde hesapla ilişkili, herkese açık olmayan bir e-posta adresi de yer alıyordu.

Trello’nun sahibi Atlassian, verilerin nasıl çalındığını henüz doğrulamazken, Emo, BleepingComputer’a verilerin, geliştiricilerin kullanıcıların Trello kimliği, kullanıcı adı veya e-posta adresine göre bir profil hakkında genel bilgileri sorgulamasına olanak tanıyan güvenli olmayan bir REST API kullanılarak toplandığını söyledi.

emo, 500 milyon e-posta adresinden oluşan bir liste oluşturdu ve bunların bir Trello hesabına bağlı olup olmadığını belirlemek için API’ye girdi. Daha sonra liste, 15 milyondan fazla kullanıcı için üye profilleri oluşturmak üzere döndürülen hesap bilgileriyle birleştirildi.

Emo bugün Breached hacking forumunda 15.115.516 profilin tamamını sekiz site kredisi (2,32 $ değerinde) karşılığında paylaştı.

Emo forum yazısında, “Trello, kimliği doğrulanmamış herhangi bir kullanıcının bir e-posta adresini bir Trello hesabına eşlemesine olanak tanıyan açık bir API uç noktasına sahipti” açıklamasını yaptı.

“Başlangıçta uç noktalara yalnızca ‘com’ (OGU, RF, Breached, vb.) veritabanlarından gelen e-postaları göndermeyi düşünüyordum ama sıkılıncaya kadar e-postalarla devam etmeye karar verdim.”

Sızdırılan veriler arasında kullanıcının tam adı da dahil olmak üzere e-posta adresleri ve herkese açık Trello hesap bilgileri yer alıyor.

Bu bilgiler, parolalar gibi daha hassas bilgileri çalmak için hedefli kimlik avı saldırılarında kullanılabilir. emo ayrıca verilerin doxxing için de kullanılabileceğini ve tehdit aktörlerinin e-posta adreslerini kişilere ve takma adlarına bağlamasına olanak tanıyabileceğini söylüyor.

Atlassian, bugün BleepingComputer’a verdiği demeçte, söz konusu bilgilerin Ocak ayında güvence altına alınan bir Trello REST API aracılığıyla toplandığını doğruladı.

“Trello REST API tarafından etkinleştirilen Trello kullanıcıları, üyeleri veya misafirleri e-posta adresleriyle herkese açık panolarına davet edebildi. Ancak, Ocak 2024’teki bu soruşturmada ortaya çıkarılan API’nin kötüye kullanımı göz önüne alındığında, kimliği doğrulanmamış kullanıcıların/hizmetlerin başka bir kullanıcının herkese açık bilgilerini e-posta yoluyla talep edememesi için bir değişiklik yaptık. Kimliği doğrulanmış kullanıcılar, bu API’yi kullanarak başka bir kullanıcının profilinde herkese açık olarak bulunan bilgileri talep edebilir. Bu değişiklik, API’nin kötüye kullanılmasını önlemek ile kullanıcılarımız için ‘e-posta yoluyla herkese açık bir panoya davet et’ özelliğinin çalışmaya devam etmesini sağlamak arasında bir denge kurar. API’nin kullanımını izlemeye ve gerekli tüm eylemleri gerçekleştirmeye devam edeceğiz.”

❖ Atlassian

Güvenli olmayan API’ler, e-posta adresleri ve telefon numaraları gibi kamuya açık olmayan bilgileri kamuya açık profillerle birleştirmek için bu API’leri kötüye kullanan tehdit aktörleri için popüler bir hedef haline geldi.

2021 yılında tehdit aktörleri, telefon numaralarını Facebook hesaplarına bağlamak için bir API’yi kötüye kullandı ve 533 milyon kullanıcı için profiller oluşturdu.

2022’de Twitter, tehdit aktörlerinin telefon numaralarını ve e-posta adreslerini milyonlarca kullanıcıya bağlamak için güvenli olmayan bir API’yi kötüye kullanmasıyla benzer bir ihlal yaşadı.

Sosyal medyada pek çok kişinin anonim paylaşım yapması, bu kişilerin kimliklerinin ortaya çıkmasına neden olurken, önemli bir gizlilik riski oluşturuyordu.

Daha yakın zamanda, güvenli olmayan bir Twilio API’si, 33 milyon Authy çok faktörlü kimlik doğrulama uygulaması kullanıcısının telefon numaralarını doğrulamak için kullanıldı.

Birçok kuruluş, API anahtarı aracılığıyla kimlik doğrulaması yapmak yerine, hız sınırlaması kullanarak API’leri güvence altına almaya çalışmaktadır.

Ancak tehdit aktörleri, yüzlerce proxy sunucusu satın alıp bağlantıları döndürerek API’ye sürekli sorgu gönderiyor ve bu da hız sınırlamasını işe yaramaz hale getiriyor.