Çevrim içi olarak açığa çıkan binlerce Citrix Netscaler ADC ve Ağ Geçidi sunucusu, kimliği doğrulanmamış saldırganlar tarafından vahşi ortamda sıfır gün olarak istismar edilen kritik bir uzaktan kod yürütme (RCE) hatasına karşı muhtemelen savunmasızdır.

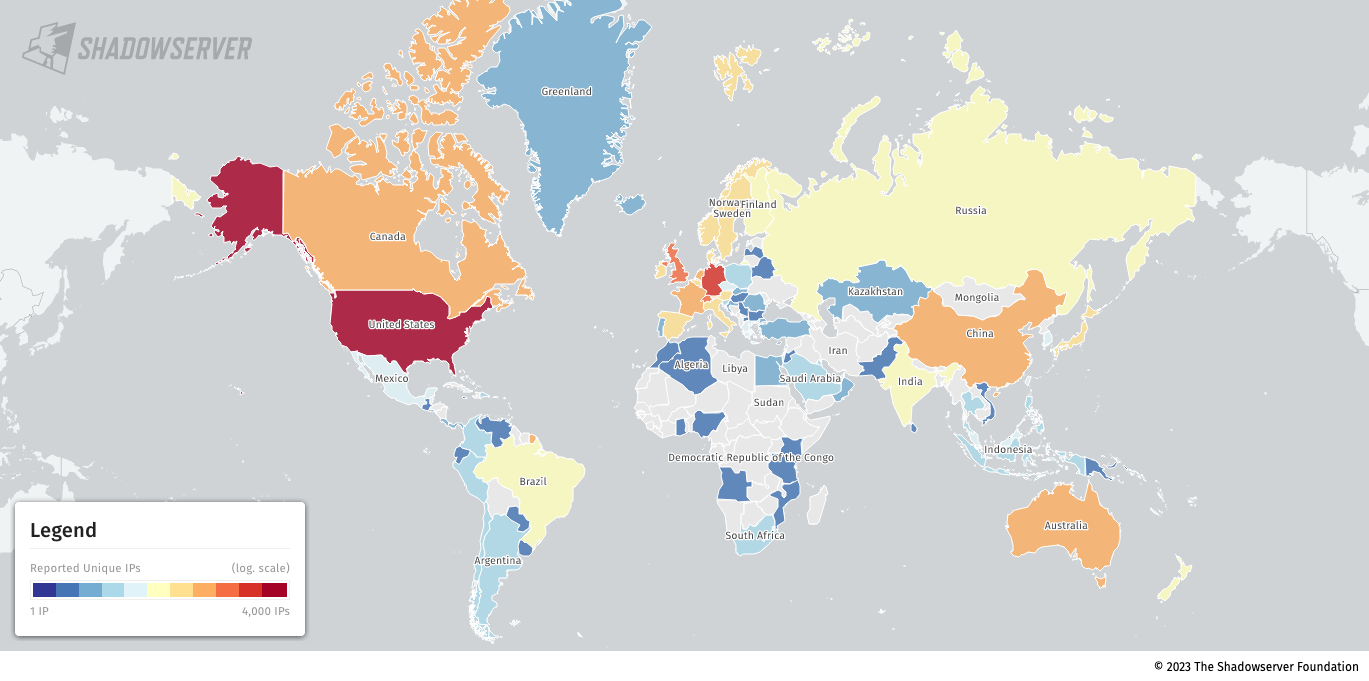

Kendini internet güvenliğini geliştirmeye adamış, kar amacı gütmeyen bir kuruluş olan Shadowserver Foundation’dan güvenlik araştırmacıları, açıklığa kavuşmuş bu hafta en az 15.000 cihazın, sürüm bilgilerine göre kusurdan (CVE-2023-3519) yararlanan saldırılara maruz kaldığı belirlendi.

Shadowserver, “Bir Citrix örneğinde bir sürüm karması gördüğümüz tüm IP’leri etiketliyoruz. Bunun nedeni, Citrix’in son revizyonlarda sürüm karması bilgilerini kaldırmış olmasıdır.” söz konusu.

“Bu nedenle, bizim görüşümüze göre, hala sürüm karmaları sağlayan tüm örneklerin güncellenmediğini ve savunmasız olabileceğini varsaymak güvenlidir.”

Ayrıca, güvenlik açığı olduğu bilinen ancak sürüm sağlamaları olmayan bazı revizyonlar etiketlenmediğinden ve açığa çıkan Citrix sunucularının toplam sayısına eklenmediğinden, eksik saydıklarını da belirttiler.

Citrix, 18 Temmuz’da bu RCE güvenlik açığını gidermek için güvenlik güncellemeleri yayınladı ve “tam anlamıyla cihazlarda CVE-2023-3519 istismarlarının gözlemlendiğini” söyledi ve müşterileri yamaları mümkün olan en kısa sürede yüklemeye çağırdı.

Şirket, yama uygulanmamış Netscaler cihazlarının saldırılara karşı savunmasız olması için bir ağ geçidi (VPN sanal sunucusu, ICA Proxy, CVPN, RDP Proxy) veya kimlik doğrulama sanal sunucusu (AAA sunucusu olarak adlandırılır) olarak yapılandırılması gerektiğini ekledi.

CVE-2023-3519 RCE sıfır gün hatası, bir tehdit aktörünün bir bilgisayar korsanı forumunda Citrix ADC sıfır gün kusurunun reklamını yapmaya başladığı Temmuz ayının ilk haftasından bu yana muhtemelen çevrimiçi olarak mevcuttu.

BleepingComputer, Citrix’in sıfır gün reklamını öğrendiğinin ve resmi bir açıklama yapmadan önce bir yama üzerinde çalıştığının da farkındaydı.

Aynı gün Citrix, CVE-2023-3466 ve CVE-2023-3467 olarak izlenen yüksek önem düzeyine sahip diğer iki güvenlik açığını yamaladı.

İlki, saldırganların aynı ağlardaki hedefleri web tarayıcısına kötü amaçlı bir bağlantı yüklemeleri için kandırarak yansıtılan siteler arası komut dosyası çalıştırma (XSS) saldırıları başlatmasına izin verirken, ikincisi kök izinleri almak için ayrıcalıkları yükseltmeyi mümkün kılar.

İkincisi çok daha etkili olmakla birlikte, savunmasız cihazların yönetim arabirimine IP (NSIP) veya bir Alt Ağ IP (SNIP) adresi aracılığıyla kimliği doğrulanmış erişim gerektirir.

CISA ayrıca Çarşamba günü ABD federal kurumlarına ağlarındaki Citrix sunucularını 9 Ağustos’a kadar devam eden saldırılara karşı koruma talimatı vererek, hatanın zaten bir ABD kritik altyapı kuruluşunun sistemlerini ihlal etmek için kullanıldığı konusunda uyarıda bulundu.

CISA, Perşembe günü yayınlanan ayrı bir danışma belgesinde, “Haziran 2023’te, tehdit aktörleri, kritik bir altyapı kuruluşunun NetScaler ADC cihazına bir web kabuğu bırakmak için bu güvenlik açığından sıfır gün olarak yararlandı.”

“Web kabuğu, aktörlerin kurbanın aktif dizininde (AD) keşif gerçekleştirmesini ve AD verilerini toplayıp sızdırmasını sağladı. Aktörler, yanal olarak bir etki alanı denetleyicisine geçmeye çalıştı, ancak cihaz için ağ bölümleme kontrolleri hareketi engelledi.”