Güvenlik araştırmacıları, halka açık web üzerinden on binlerce fotovoltaik (PV) izleme ve tanılama sistemine erişilebildiği ve bu sistemlerin bilgisayar korsanları için potansiyel hedef haline geldiği konusunda uyarıda bulunuyor.

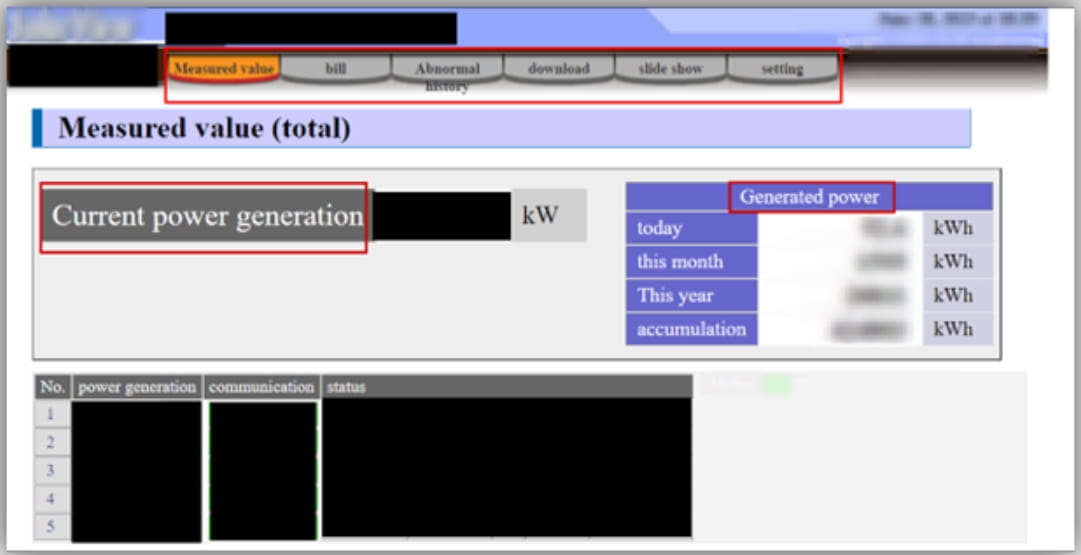

Bu sistemler, uzaktan performans izleme, sorun giderme, sistem optimizasyonu ve yenilenebilir enerji üretim birimlerinin uzaktan yönetimine olanak sağlayan diğer işlevler için kullanılır.

Hassas bilgiler açığa çıktı

Cyble’ın tehdit analistleri, internete maruz kalan PV yardımcı programları için web’i taradı ve aralarında Solar-Log, Danfoss Solar Web Server, SolarView Contec, SMA Sunny Webbox, SMA Cluster Controller, SMA Power Reducer Box, Kaco New Energy’nin de bulunduğu çeşitli satıcılardan 134.634 ürün buldu. & Web, Fronis Datamanager, Saj Solar Inverter ve ABB Solar Inverter Web GUI.

Açığa çıkan varlıkların, saldırganların onlarla etkileşime girmesine izin verecek şekilde savunmasız veya yanlış yapılandırılmış olması gerekmediğine dikkat etmek önemlidir.

Bununla birlikte, Cyble’ın araştırması, kimliği doğrulanmamış ziyaretçilerin, bir saldırı düzenlemek için kullanılabilecek ayarlar da dahil olmak üzere bilgileri toplayabildiğini gösteriyor.

Rapor ayrıca, yukarıdaki ürünler için güvenlik açıklarının bulunduğunu ve rapor edildiğini ve bunların birçoğu için kavram kanıtı (PoC) istismar kodunun mevcut olduğunu ve bunun da daha eski bir ürün yazılımı sürümünü çalıştıran sistemlere yönelik saldırı olasılığını artırdığını vurgulamaktadır.

Cyble, PV kontrol sistemleri yeterince güvenli olduğunda bile, bu araçlar için oturum açma bilgilerini toplayabilen bilgi çalan kötü amaçlı yazılım riskine dikkat çekiyor.

Aktif sömürü

Cyble’ın çevrimiçi ortamda açıkta bulduğu PV sistemlerindeki güvenlik açıklarından yararlanma, bilgisayar korsanlarının savunmasız cihazları botnet’lere eklemek için web’i taramasıyla yakın zamanda gerçekleşti.

Örneğin, Contec’in SolarView sistemini etkileyen kimliği doğrulanmamış bir uzaktan komut ekleme güvenlik açığı olan CVE-2022-29303, dağıtılmış hizmet reddi (DDoS) gücünü artırmak için yeni sistemler arayan nispeten yeni bir Mirai varyantı tarafından kullanıldı.

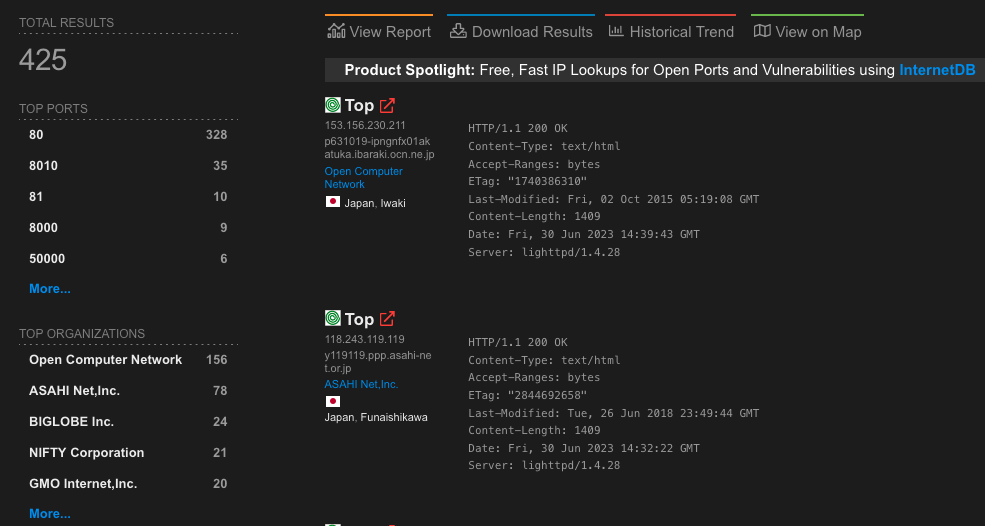

Cyble’ın taramaları dünya çapında 7.309 internete maruz kalan SolarView cihazı bulurken, bugün VulnCheck’ten alınan başka bir raporda, savunmasız bir aygıt yazılımı sürümü kullanan Contec SolarView’ün 425 örneği keşfedildi.

VulnCheck’in raporu ayrıca, yakın zamanda keşfedilen ve aynı ürünü etkileyen, CVE-2023-23333 olarak izlenen ve kamusal alanda birden fazla istismarın mevcut olduğu, kimliği doğrulanmamış başka bir uzaktan kod yürütme hatasını vurgulamaktadır.

Bu tür sistemler genellikle bakım ve yükseltmeler açısından bir dereceye kadar ihmalle karşı karşıya kalır ve bu da saldırganlara oldukça yeni güvenlik açıklarından yararlandıklarında yüksek başarı şansı verir.

FV sistem yöneticilerinin uzaktan yönetim için arayüzleri kullanıma açması gerekiyorsa, en azından güçlü, benzersiz kimlik bilgileri kullanmalı, mümkün olduğunda çok faktörlü kimlik doğrulamayı etkinleştirmeli ve sistemlerini güncel tutmalıdır. Ekipmanı kendi ağına ayırmak da iyi bir savunma sayılır.