Yansıtmak için güncellenen başlık, bunlar 64 milyon benzersiz başvuru değil, iş chatbot’taki uygulamalardır.

Siber güvenlik araştırmacıları, McDonald’s Chatbot iş başvuru platformu McHire’da ABD genelinde 64 milyondan fazla iş başvurusunun sohbetlerini ortaya çıkaran bir güvenlik açığı keşfetti.

Kusur, CHATBOT’un yönetici panelinin “123456” ve “123456” şifresi zayıf kimlik bilgileri ile korunan bir test franchise kullandığını tespit eden güvenlik araştırmacıları Ian Carroll ve Sam Curry tarafından keşfedildi.

Paradox.ai tarafından desteklenen ve McDonald’s Franchise sahiplerinin yaklaşık% 90’ı tarafından kullanılan McHire, Olivia adlı bir sohbet botu aracılığıyla iş başvurularını kabul ediyor. Başvuru sahipleri adları, e -posta adreslerini, telefon numaralarını, ev adreslerini ve kullanılabilirliği gönderebilir ve iş başvuru sürecinin bir parçası olarak bir kişilik testini tamamlamaları gerekir.

Giriş yaptıktan sonra, araştırmacılar sürecin nasıl çalıştığını görmek için test franchise’a bir iş başvurusu yaptı.

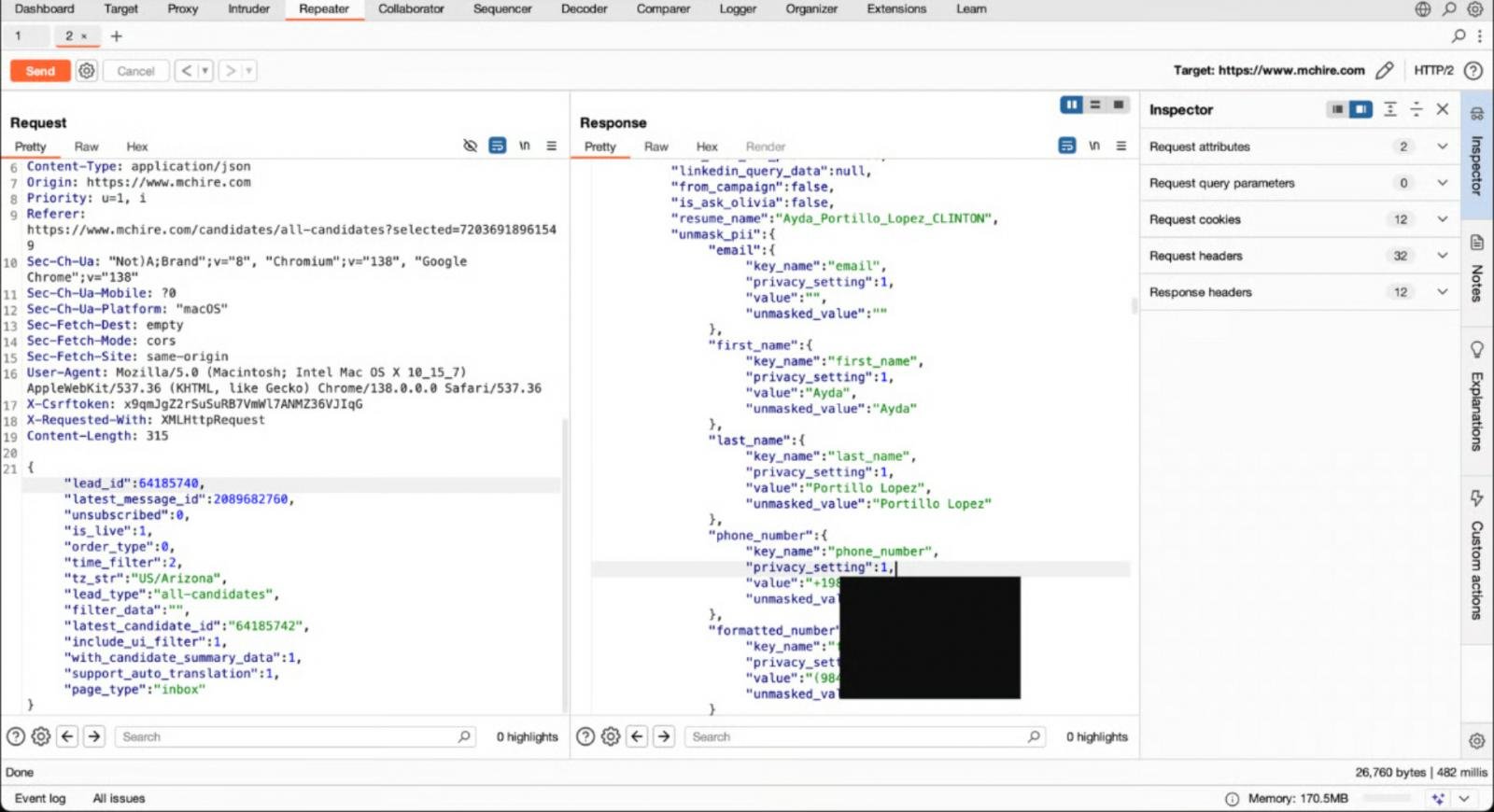

Bu test sırasında, HTTP isteklerinin/API/Lead/CEM-XHR adresinden bir API uç noktasına gönderildiğini fark ettiler, bu da durumunda 64.185.742 olan bir parametre Lead_ID kullandı.

Araştırmacılar, Lead_ID parametresini artırarak ve azaltarak, daha önce McHire’da uygulanan gerçek iş başvuru sahiplerinin tam sohbet transkriptlerini, oturum jetonlarını ve kişisel verilerini ortaya çıkarabildiklerini buldular.

Bu tür bir kusur, bir uygulamanın, kullanıcının verilere erişmeye gerçekten yetkili olup olmadığını doğrulamadan kayıt numaraları gibi dahili nesne tanımlayıcılarını ortaya çıkardığı zamandır.

“Birkaç saatlik bir lanet güvenlik incelemesi sırasında iki ciddi sorun belirledik: restoran sahipleri için McHire yönetim arayüzü 123456: 123456 ve dahili bir API üzerindeki güvensiz doğrudan nesne referansı (Idor), kusurla ilgili bir yazma ile açıkladı.”

“Birlikte bize ve McHire hesabı olan herkese ve 64 milyondan fazla başvuru sahibinin kişisel verilerini almak için herhangi bir gelen kutusuna erişmesine izin verdiler.”

Bu durumda, API, kullanıcının verilere erişip erişmediğini kontrol edemediği için, bir istekte bir Lead_ID numarasını artırmak veya azaltmak, diğer başvuru sahiplerine ait hassas verileri iade etti.

Sorun 30 Haziran’da Paradox.Ai ve McDonald’s’a bildirildi.

McDonald’s raporu bir saat içinde kabul etti ve varsayılan yönetici kimlik bilgileri kısa süre sonra devre dışı bırakıldı.

McDonald’s, sorunu öğrenir öğrendiğimizde, sorunu öğrenir öğrenmez Paradox.ai’yi öğrenir öğrenmez, bu kabul edilemez kırılganlıktan hayal kırıklığına uğradık.

Paradox, idor kusurunu ele almak için bir düzeltme yaptı ve güvenlik açığının hafifletildiğini doğruladı. Paradox.ai o zamandan beri benzer büyük sorunların tekrarlanmasını önlemek için sistemlerinin gözden geçirildiğini belirtti.

Paradoks ayrıca BleepingComputer’a, maruz kalan bilgilerin kişisel bilgi girilmese bile bir düğmeye tıklama gibi herhangi bir chatbot etkileşimi olacağını söyledi.

GÜNCELLEME 7/11/25: Paradox’tan bilgi eklendi.

GÜNCELLEME 7/12/25: Bunların benzersiz başvuru sahipleri olmadığını açıklığa kavuşturmak için Başlıkları Uygulamalara Değiştirdi.

Bulut saldırıları daha sofistike büyüyor olsa da, saldırganlar hala şaşırtıcı derecede basit tekniklerle başarılı oluyorlar.

Wiz’in binlerce kuruluşta tespitlerinden yararlanan bu rapor, bulut-yüzlü tehdit aktörleri tarafından kullanılan 8 temel tekniği ortaya koymaktadır.