Düşük dosya sayıları, şüpheli kurulumlar ve gizli API’ler kullanılarak bulunan 1000’den fazla kötü amaçlı paket. Fortiguard Labs analizinden temel algılama yöntemlerini öğrenin.

Kasım 2024’ten bu yana, Fortinet’in Fortiguard Labs, sistemleri tehlikeye atmak için siber suçlular tarafından kullanılan kötü amaçlı yazılım paketlerini ve tekniklerini izledi ve analiz etti. Şirket, bu gelişen tehdit hakkında değerli bilgiler sağlayarak temel eğilimleri ve saldırı metodolojilerini belirlemeyi başardı.

Pazartesi günü yayınlanmasından önce hackread.com ile paylaşılan analiz, birkaç desenle ilgili birkaç kalıp vurguladı. Birçok paket, genellikle zararlı eylemler yürütürken standart algılama mekanizmalarından kaçınmak için tasarlanmış minimal kod içeren düşük dosya sayıları sergiledi. Ayrıca, birçok paket, kurulum işlemi sırasında kötü amaçlı kodları sessizce dağıtan şüpheli kurulum komut dosyalarını içeriyordu.

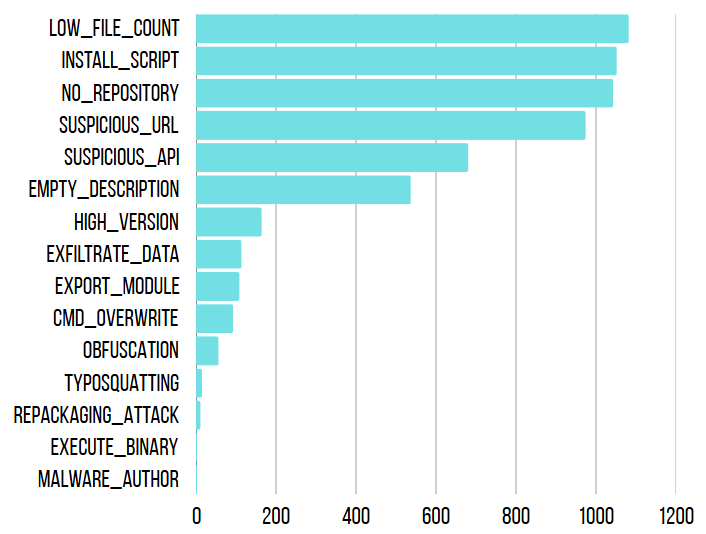

Düşük bir dosya sayısı içinde minimal kod kullanan, gizli zararlı eylemleri kolaylaştıran, yaklaşık 1.052 paket, şüpheli kurulum komut dosyaları kullandı, kötü niyetli kodun sessiz dağıtımını sağlayan 1.043 örnek, depo (c2) ‘ın şüpheli paketleri içerdi, 974 Paketler içeriyordu. 537 paket olan API’ler, kötü niyetli niyetlerini etkili bir şekilde gizleyen boş açıklamalara sahipti. Son olarak, 164 paket alışılmadık derecede yüksek sürüm numaraları kullanıldı.

Fortiguard Labs, sistem bilgilerini toplamak ve uzak sunuculara göndermek için kurulum dosyalarını kullanan kötü amaçlı python paketleri de dahil olmak üzere çeşitli saldırı vakalarını vurguladı. Kötü niyetli Node.js komut dosyaları da tanımlandı, hassas verileri gizlice hasat etmek ve Discord Webhooks aracılığıyla harici sunuculara göndermek için tasarlandı. Ayrıca, gerçek niyetlerini gizlemek ve uzaktan erişim için arka kapılar kurmak için gizleme teknikleri kullanılarak kötü amaçlı JavaScript kodu keşfedildi.

Depo URL’lerinin eksikliği, bu yazılım bileşenlerinin meşruiyeti ve izlenebilirliği ile ilgili endişeleri gündeme getirmektedir. Bu taktik, kötü niyetli aktörlerin incelemeden kaçmasına yardımcı olur ve kod muayenesini önlemeye yardımcı olur, çünkü bir kamu deposu olmadan kaynağı doğrulamak veya potansiyel güvenlik sorunlarını değerlendirmek neredeyse imkansız hale gelir.

Çok sayıda paket şüpheli URL’ler içeriyordu, potansiyel olarak C2 iletişimini kolaylaştırdı veya veri açığa çıkmasını sağladı. Saldırganlar, kısaltılmış veya dinamik bağlantılar kullanmak veya güvenilir platformlarda kötü amaçlı içerik barındırma gibi bu URL’leri gizlemek için çeşitli taktikler kullanırlar.

Düşük dosya sayımı paketlerinin eğilimi, önemli bir kaçış taktiği görevi görür. Saldırganlar genellikle komutun üzerine, kötü niyetli yüklerini gizlemek için makine öğrenimi bayraklı anomalilerin ve gizleme tekniklerinin üzerine yazılır. Bu hafif tehditler, geleneksel güvenlik önlemlerini atlayarak tespit edilmelerini zorlaştırmak için tasarlanmıştır.

HTTP istekleri için şüpheli API’lerin kullanılması, verileri dışarı atma veya uzaktan kumanda oluşturma girişimlerini gösterir. HTTP Post Post taleplerini veri açığa vurma, şüpheli API harici iletişim çağrılarını ve çalınan verileri almak için sabit kodlanmış URL’leri içerebilirler.

Bazı paketlerin boş açıklamaları vardı ve kullanıcıları modası geçmiş veya potansiyel olarak zararlı bir yazılıma güvenmeye yönlendirmek için alışılmadık derecede yüksek sürüm numaraları da kullanıldı. Şüpheli kurulum komut dosyaları, kullanıcı farkındalığı olmadan zararlı eylemleri yürütmek için standart kurulum işlemini değiştirebilir.

Bu bulgular siber suçlular tarafından kullanılan çeşitli yöntemleri vurgulamaktadır; Hafif, kaçamaklı paketler kullanmaktan kurulum komut dosyalarını ve API’leri kullanmaya kadar, saldırganlar sürekli olarak tekniklerini uyarlıyorlar. Bu nedenle kuruluşlar ve bireyler, bu artan riskleri azaltmak için düzenli sistem güncellemeleri, gelişmiş tehdit tespiti ve kullanıcı eğitimi gibi proaktif savunma önlemleri uygulayarak uyanık kalmalıdır.

Bambenek Consulting’in başkanı John Bambenek, bu bulgular hakkında yorum yaptı, “Açık kaynaklı kütüphaneler olarak yüklenen kötü amaçlı yazılım paketleri, makinelerin kötü amaçlı talimatlar yürütmesini sağlamanın kolay bir yoludur. Kurulduğunda belirli bir kütüphanenin itibarını doğrulamak için iyi araçlar değildir ve yüklendikten sonra geliştiricinin geri dönmesi ve onu çıkarmak için kod kodunu yeniden düzenlemesi gerekir.“ John açıkladı. “Bu çalışma, otomatik CI/CD boru hatları, kod üretime geçmeden önce bunları kontrol etmek için işlevselliği oluşturursa, bir gün şüpheli kütüphanelerin göstergeleri haline gelebileceği özellikleri ortaya koymaya başlar.“

Pixabay/Geralt üzerinden en iyi/özellikli görüntü