10.000’den fazla Fortinet güvenlik duvarı hâlâ çevrimiçi durumda ve beş yıllık kritik iki faktörlü kimlik doğrulama (2FA) bypass güvenlik açığından yararlanılarak devam eden saldırılara karşı savunmasız durumda.

Fortinet, bu kusuru gidermek için Temmuz 2020’de FortiOS 6.4.1, 6.2.4 ve 6.0.10 sürümlerini yayınladı (CVE-2020-12812 olarak izlendi) ve hemen yama yapamayan yöneticilere, cihazlarını hedef alan 2FA atlama girişimlerini engellemek için kullanıcı adı büyük/küçük harf duyarlılığını kapatmalarını önerdi.

Bu uygunsuz kimlik doğrulama güvenlik kusuru (önem derecesi 9,8/10) FortiGate SSL VPN’de bulundu ve kullanıcı adının durumu değiştirildiğinde saldırganların ikinci kimlik doğrulama faktörü (FortiToken) istenmeden yamalı güvenlik duvarlarında oturum açmasına olanak tanıyor.

Geçtiğimiz hafta Fortinet, müşterilerini, saldırganların hala CVE-2020-12812’yi istismar ederek LDAP’nin (Hafif Dizin Erişim Protokolü) etkinleştirilmesini gerektiren güvenlik açığı bulunan yapılandırmalara sahip güvenlik duvarlarını hedef aldığı konusunda uyardı.

Şirket, “Fortinet, yakın zamanda Temmuz 2020’deki FG-IR-19-283 / CVE-2020-12812 güvenlik açığının belirli yapılandırmalara dayalı olarak vahşi ortamda kötüye kullanıldığını gözlemledi” dedi.

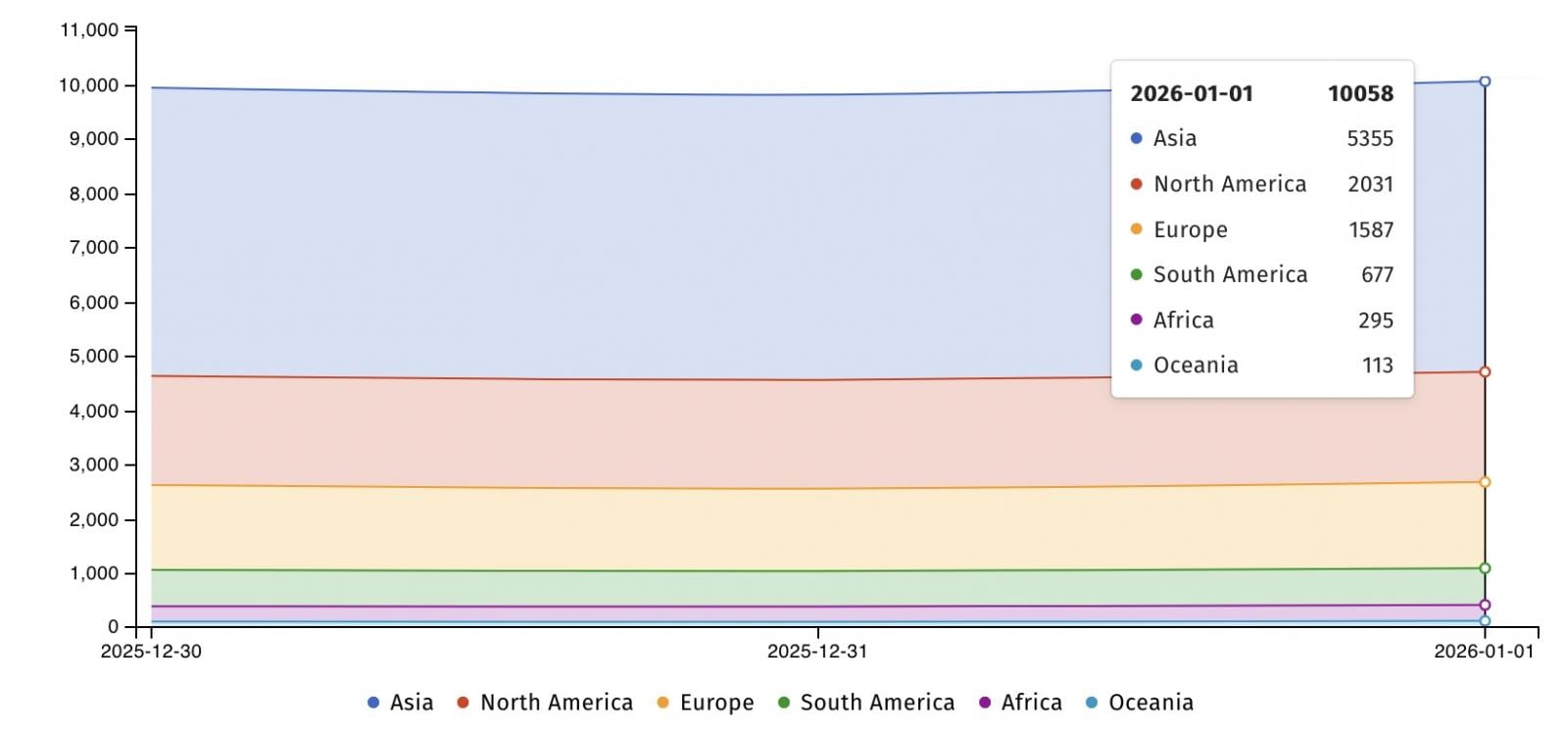

Cuma günü, İnternet güvenliği gözlemcisi Shadowserver, şu anda İnternet üzerinde açıkta olan, CVE-2020-12812’ye karşı yaması olmayan ve devam eden bu saldırılara karşı savunmasız olan 10.000’den fazla Fortinet güvenlik duvarını takip ettiğini ve ABD’de 1.300’den fazla IP adresinin olduğunu açıkladı.

CISA ve FBI, Nisan 2021’de, devlet destekli bilgisayar korsanlığı gruplarının, 2FA’yı atlamak için CVE-2020-12812’yi kötüye kullanan da dahil olmak üzere birden fazla güvenlik açığını kullanarak Fortinet FortiOS örneklerini hedef aldığı konusunda uyardı.

Yedi ay sonra CISA, CVE-2020-12812’yi bilinen istismar edilen güvenlik açıkları listesine ekledi, fidye yazılımı saldırılarında istismar edildiğini etiketledi ve ABD federal kurumlarına sistemlerini Mayıs 2022’ye kadar güvence altına almalarını emretti.

Fortinet’teki güvenlik açıklarından saldırılarda sıklıkla yararlanılıyor (çoğunlukla sıfır gün güvenlik açıkları olarak). Örneğin, siber güvenlik şirketi Arctic Wolf Aralık ayında, tehdit aktörlerinin, kötü amaçlı tek oturum açma (SSO) oturum açma işlemleri yoluyla yönetici hesaplarını ele geçirmek için kritik bir kimlik doğrulama atlama güvenlik açığını (CVE-2025-59718) zaten kötüye kullandığı konusunda uyardı.

Bir ay önce Fortinet, FortiWeb’in aktif olarak istismar edildiği sıfır gün (CVE-2025-58034) konusunda uyardı: ve bir hafta sonra doğrulandı yaygın saldırılarda kötüye kullanılan ikinci bir FortiWeb sıfır gününü (CVE-2025-64446) sessizce yamaladığını söyledi.

Şubat 2025’te, Çinli Volt Typhoon tehdit grubunun, özel Coathanger uzaktan erişim trojan kötü amaçlı yazılımını kullanarak Hollanda Savunma Bakanlığı askeri ağına arka kapı açmak için iki FortiOS kusurundan (CVE-2023-27997 ve CVE-2022-42475) yararlandığı da açıklandı.

İster eski anahtarları temizliyor ister yapay zeka tarafından oluşturulan kod için korkuluklar kuruyor olun, bu kılavuz ekibinizin en başından itibaren güvenli bir şekilde geliştirme yapmasına yardımcı olur.

Hile sayfasını alın ve sır yönetimindeki tahminleri ortadan kaldırın.