Check Point Research yakın zamanda, FluHorse adlı önceden bilinmeyen bir kötü amaçlı yazılım türünün keşfini ortaya koyan bir çalışma yayınladı.

Kötü amaçlı yazılım, yasal olanları taklit eden çok sayıda kötü amaçlı Android uygulamasını içerir ve maalesef bu sahte uygulamaların çoğu zaten 1.000.000’den fazla kullanıcı tarafından yüklenmiştir.

Tüm bu kötü amaçlı uygulamalar, kurbanların kimlik bilgilerini ve 2FA kodlarını çalmak, kişisel ve hassas bilgilerini tehlikeye atmak için tasarlanmıştır.

FluHorse, Doğu Asya pazarında çeşitli endüstrileri hedefliyor ve e-posta yoluyla dağıtılıyor.

Bu saldırılar, genellikle ilk aşamalarda yüksek profilli kuruluşlara ait e-posta hesaplarından yararlandıkları için kalıcı, tehlikeli ve tespit edilmesi zor olabilir.

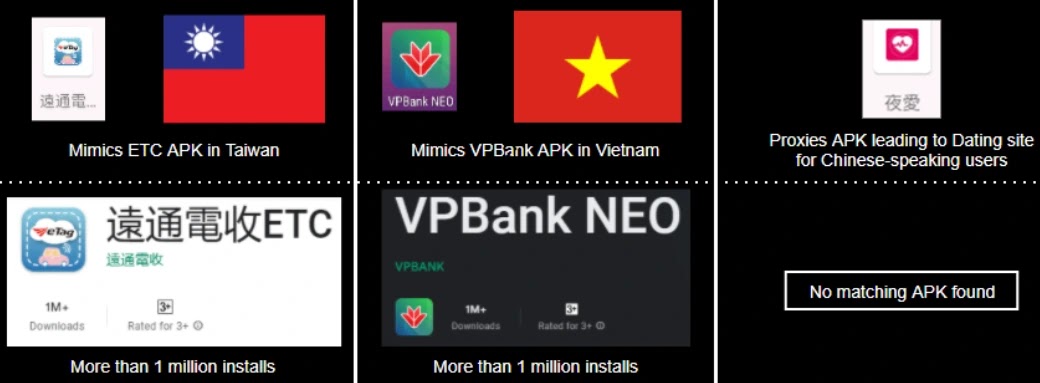

Taklit Uygulamalar

Saldırganlar, güvenilir, itibarlı şirketleri taklit eden uygulamaları, mali açıdan yetenekli müşterileri çekme olasılıkları yüksek olduğundan, özellikle cazip bulurlar.

Bu kopyalanan uygulamaların meşruiyeti, onları bilgisayar korsanları için daha da çekici kılıyor.

- 1.000.000’den fazla Google Play yüklemesiyle ETCVPBank

- 1.000.000’den fazla Google Play yüklemesiyle Neo

ETC APK geliştiricisinin web sitesine göre, uygulama, hizmetlerine güvenen 6 milyondan fazla kullanıcıyla günde yaklaşık 16 milyon işlem gerçekleştiriyor.

Vietnam’ın büyük bir özel bankası olan VPBank, Aralık 2022 itibarıyla 631 trilyon Dong’u aşan toplam varlıklar kaydederek ülkenin en büyük finans kuruluşlarından biri olma konumunu sağlamlaştırdı.

İşletme, aşağıdakiler gibi çok çeşitli finansal hizmetleri kapsarken:-

- Yaygın perakende

- Kurumsal

- Tüketici Finansmanı

- Varlık yönetimi işlemleri

Ayrıca uzmanlar, diğer kötü niyetli flört uygulamalarının varlığına dikkat çekti. Ancak, kötü amaçlı yazılımın kimliğine bürünmeye çalıştığı karşılık gelen herhangi bir uygulama keşfetmediler.

Enfeksiyon Zinciri

Kötü amaçlı uygulamalar, kurbana giriş seçenekleri sunan birden çok pencere kopyasından başka bir şey içermez.

Saldırganın niyeti ne olursa olsun, planın etkinliği tartışmasız kalırken, kurban hassas verilerini girdiğinde, bilgiler hızla komuta ve kontrol (C&C) sunucusuna sızar.

Bu adıma gelindiğinde, SMS engelleme özelliği devreye girerek gelen tüm SMS trafiğini saldırganın kontrolündeki sunucuya yönlendirir.

Kötü amaçlı yazılım aktörleri, halihazırda çalınan kimlik bilgilerini veya kredi kartı verilerini girmeleri durumunda istendiğinde herhangi bir İki Faktörlü Kimlik Doğrulama (2FA) kodunu ele geçirir.

Ayrıca, e-posta tuzakları etkili bir sosyal mühendislik taktiği olarak hizmet eder ve daha sonra yüklenen kötü amaçlı APK’nın (gişe ücreti ödemek gibi) varsayılan amacı ile tutarlıdır.

Hedefe ulaşmak için Flutter tabanlı uygulamaları değerlendirmek, saf Android uygulamalarını analiz etmeye kıyasla ara adımlar gerektirir.

Flutter çerçevesi, geliştiricilerin tek bir kod seti kullanarak birden çok platformda geliştirme yapmasına olanak tanıyan özel bir sanal ortam kullanır.

Flutter platformu, gelişimi için Dart adlı özel bir programlama dili kullanır. Aynı zamanda, Flutter platform kodunun açık kaynaklı bir proje olarak kullanılabilirliği, analizi biraz daha kolay hale getirir.

Kötü amaçlı örnekler, birden çok teknik uygulama katmanına sahiptir. Basit, işlevsel yönüne rağmen analistler, kötü amaçlı yazılım geliştiricilerinin Flutter’ı geliştirici bir platform olarak kullandığı sonucuna varıyor, bu da minimum programlama çabası gösteriyor.

Mayıs 2022’den beri FluHorse etkinliği, siber güvenlik araştırmacılarının radarı altındadır. Analizleri, her ay yeni altyapı düğümleri ve kötü amaçlı uygulamalar ortaya çıktıkça bu kampanyaların devam eden tehlikesini ortaya koyuyor.

Güvenlik Düzeltme Eki’ni Sisteminize Uygulamakta Zorlanıyor Musunuz? –

All-in-One Patch Manager Plus’ı Deneyin