Sofistike bir kötü amaçlı yazılım kampanyası, 1.500’den fazla postgreSQL sunucusundan ödün verdi ve kriptominasyon yüklerini dağıtmak için filessiz tekniklerden yararlandı.

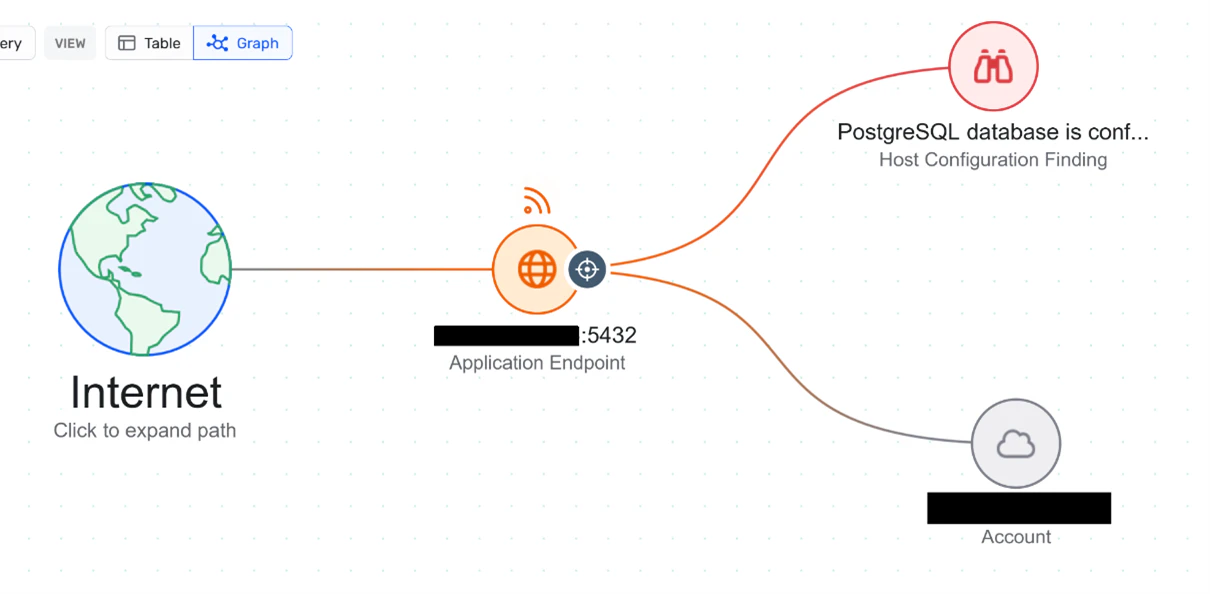

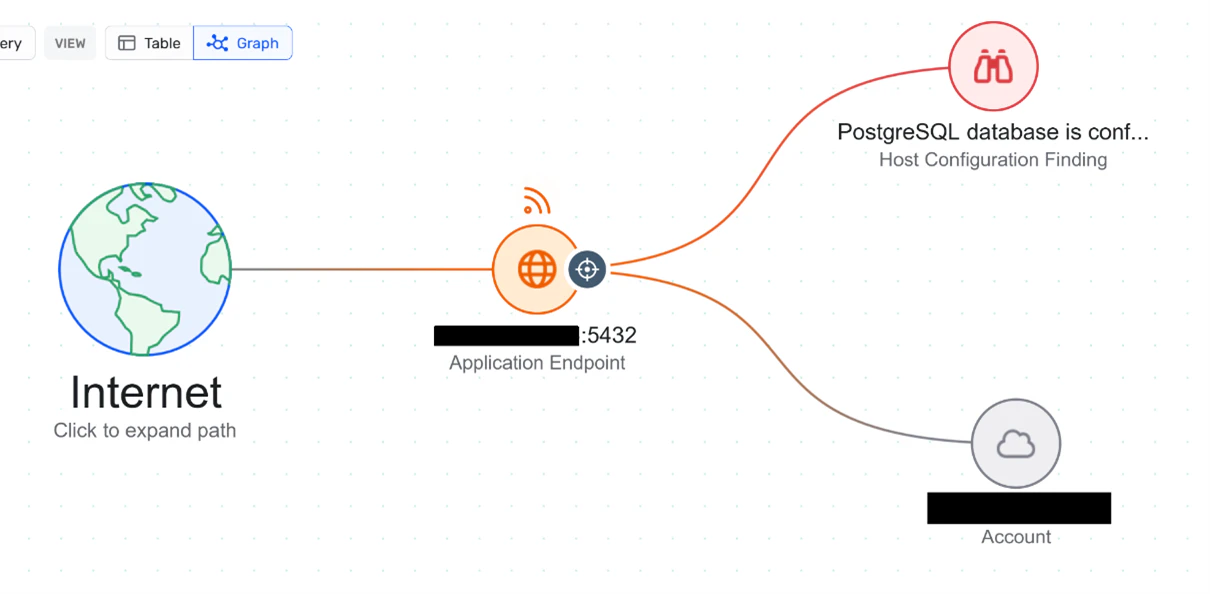

Wiz Tehdit Araştırma ile tanımlanan ve tehdit oyuncusu Grubu Jinx-0126’ya atfedilen saldırı, zayıf veya varsayılan kimlik bilgileriyle yapılandırılmış halka açık PostgreSQL örneklerinden yararlanıyor.

Saldırganlar, bu güvenlik açıklarını, tespit edilebilir dosyaları sistemde bırakmadan XMRIG-C3 kriptominerleri yürütmek için kullanır.

Filelsiz yükler tespitten kaçınma

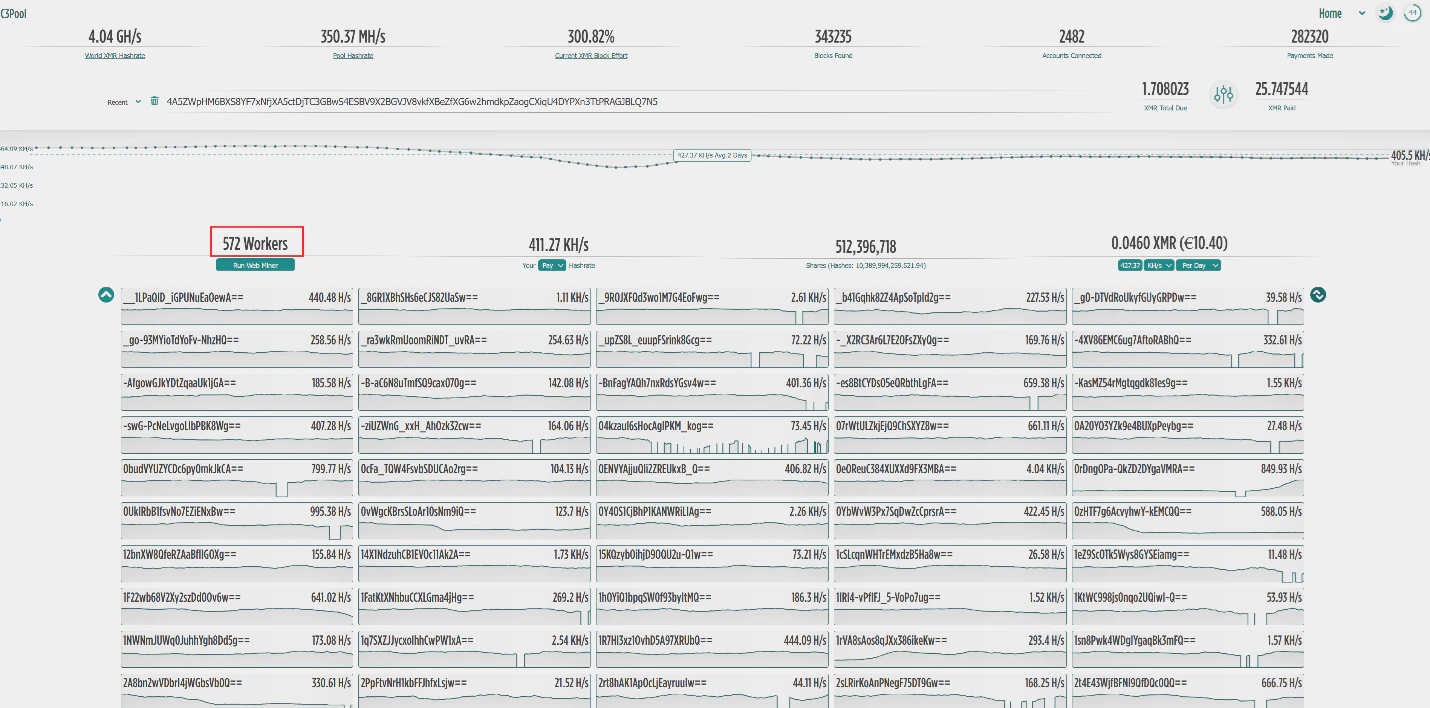

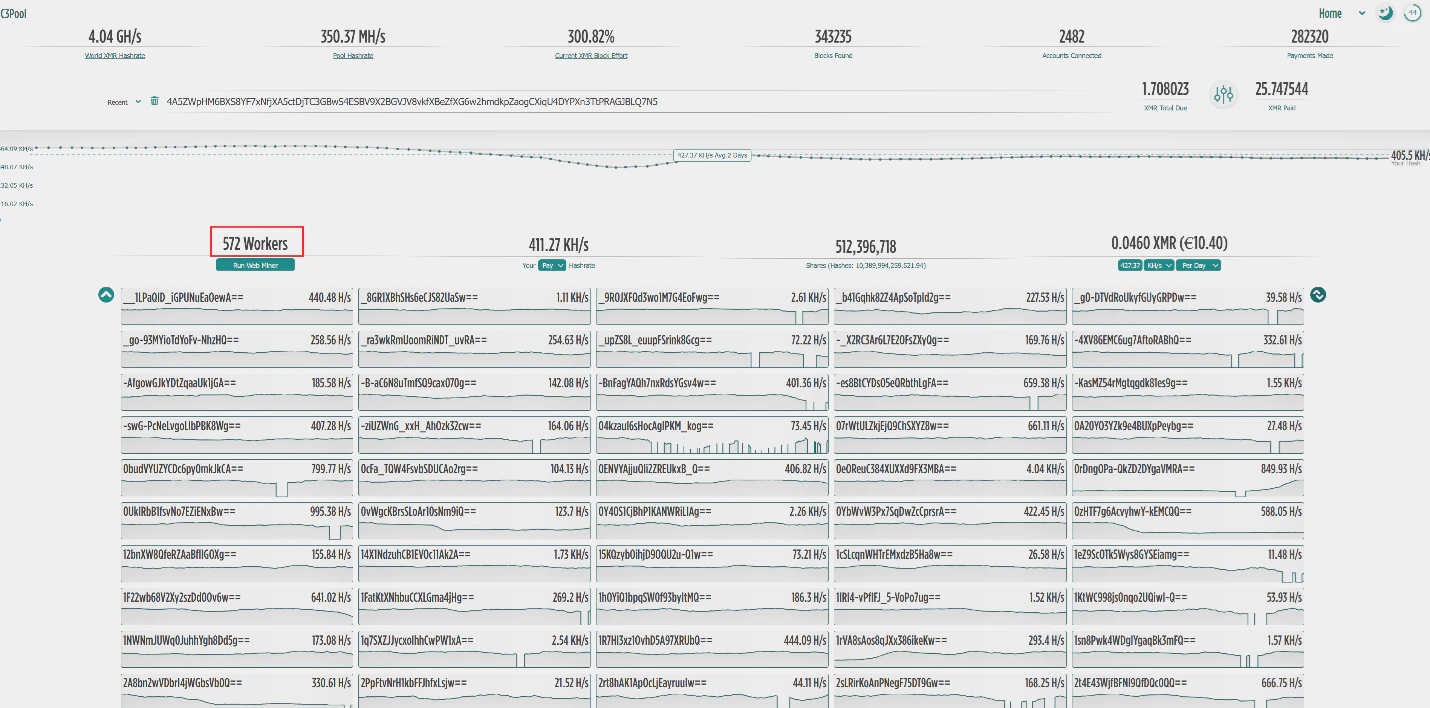

Kampanya, her hedef için benzersiz karmalara sahip ikili dosyaların dağıtılması ve madenci yükünün evlatsız yürütülmesi de dahil olmak üzere gelişmiş kaçma taktiklerini göstermektedir.

Bu önlemler, tespit için hash itibarına dayanan geleneksel güvenlik çözümlerini atlamak için tasarlanmıştır.

Saldırganlar ayrıca, tehlikeye atılan her sunucuya benzersiz madencilik işçisi kimlikleri atar ve algılama çabalarını daha da karmaşıklaştırır.

Kampanyanın analizi, saldırganların PostgreSQL’leri kötüye kullandığını ortaya koydu. COPY ... FROM PROGRAM Kötü amaçlı yükleri düşürme ve yürütme işlevi.

Erişim kazandıktan sonra, whoami Ve unameardından rakip kriptominerleri ortadan kaldıran ve kendi kötü amaçlı yazılımlarını kuran bir damla yazma komut dosyası dağıtın.

Saldırının teknik detayları

Kötü amaçlı yazılım, şüpheyi önlemek için meşru postgreSQL süreçlerini taklit eden “Postmaster” adlı bir ikili içerir.

Bu ikili, enfekte sistemlerde kalıcılığını sağlayarak gizleme teknikleri ve şifreli konfigürasyonlarla doludur.

Düzenli yürütme için cron işleri oluşturur ve dahili ağlarla iletişimi sürdürürken harici erişimi engellemek için postgresql yapılandırma dosyalarını değiştirir.

Ek olarak, kriptominasyon işlemlerini yürütmek için “CPU_HU” adlı ikincil bir ikili olarak konuşlandırılır.

Bu ikili, bellek tabanlı yürütme yoluyla filessiz bir şekilde çalışır ve tehlikeye atılan sistemler üzerindeki ayak izini daha da azaltır.

Her iki ikili, kurban başına uyarlanmıştır, operasyonel verimliliği sağlamak ve tespitten kaçmak için kodlarına gömülü benzersiz konfigürasyonlar ile.

Bulut ortamlarında yaygın etki

Kampanya, buluta sahip PostgreSQL örneklerinin yaygın güvenlik açığını vurgulamaktadır.

Wiz’in araştırması, bulut ortamlarının yaklaşık% 90’ının PostgreSQL veritabanlarına ev sahipliği yaptığını ve bunların yaklaşık üçte birinin kamuya açık olduğunu gösteriyor.

Bu yanlış yapılandırma, Jinx-0126 gibi fırsatçı saldırganlar için kolay bir giriş noktası sağlar.

Araştırmacılar, C3Pool kampanyasıyla ilişkili cüzdanları analiz ederek, her cüzdanın yaklaşık 550 aktif madencilik işçisine sahip olduğunu ve küresel olarak 1.500’den fazla sunucudaki saldırının ölçeğini doğruladığını tahmin ediyorlar.

Rapora göre, bu tür tehditlere karşı koymak için kuruluşlar, kamuya maruz kalmayı devre dışı bırakmak ve güçlü kimlik doğrulama mekanizmalarının uygulanması da dahil olmak üzere postgreSQL örnekleri için güçlü güvenlik yapılandırmalarını sağlamalıdır.

Wiz Dinamik Tarayıcı gibi araçlar, maruz kalan örnekleri tanımlayabilir ve bulut ortamlarında zayıf kimlik bilgilerini algılayabilir.

Ek olarak, çalışma zamanı sensörleri, ilk sömürüden filessiz kriptominasyon işlemlerine kadar bu tür saldırıları gösteren şüpheli faaliyetleri izleyebilir.

Bu olay, giderek artan sofistike tehdit aktörlerinin sömürülmesini önlemek için bulut ortamlarında proaktif veritabanı güvenlik önlemlerine yönelik kritik ihtiyacın altını çizmektedir.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!