Çevrimiçi olarak açığa çıkan yaklaşık 1.450 pfSense örneği, komut ekleme ve siteler arası komut dosyası oluşturma kusurlarına karşı savunmasızdır; bunlar zincirlenirse saldırganların cihazda uzaktan kod yürütmesine olanak tanıyabilir.

pfSense, kapsamlı özelleştirme ve dağıtım esnekliği sağlayan popüler bir açık kaynaklı güvenlik duvarı ve yönlendirici yazılımıdır. Tipik olarak pahalı ticari ürünlerde bulunan geniş bir özellik yelpazesi sunan, özel ihtiyaçları karşılayan, uygun maliyetli bir çözümdür.

Kasım ortasında, SonarSource’un araştırmacıları, SonarCloud çözümünün yardımıyla pfSense 2.7.0 ve daha eski sürümler ile pfSense Plus 23.05.01 ve daha eski sürümlerini etkileyen üç kusur keşfettiler. Kusurlar CVE-2023-42325 (XSS), CVE-2023-42327 (XSS) ve CVE-2023-42326 (komut enjeksiyonu) olarak izlenir.

Yansıyan XSS kusurlarının çalışabilmesi için kurban tarafında kullanıcı eylemi gerektirmesine rağmen, komut enjeksiyon hatası daha ciddidir (CVSS puanı: 8,8).

pfSense’in web kullanıcı arayüzündeki bu güvenlik açığı, uygun doğrulama uygulanmadan ağ arayüzlerini yapılandırmak için kullanıcı tarafından sağlanan verilerden oluşturulan kabuk komutlarından kaynaklanmaktadır.

Kusur, güvenli değerler açısından kontrol edilmeyen “gifif” ağ arayüzü parametresini etkileyerek kötü niyetli aktörlerin parametreye ek komutlar eklemesine ve bunların kök ayrıcalıklarıyla yürütülmesine olanak tanıyor.

Bu istismarın işe yaraması için, tehdit aktörünün arayüz düzenleme izinlerine sahip bir hesaba erişmesi, dolayısıyla güçlü bir saldırı için kusurları bir araya getirmesi gerekiyor.

CVE-2023-42325 veya CVE-2023-42327, kimliği doğrulanmış bir kullanıcının tarayıcısında pfSense oturumu üzerinde kontrol sahibi olmak amacıyla kötü amaçlı JavaScript yürütmek için kullanılabilir.

pfSense satıcısı Netgate, 3 Temmuz 2023’te üç kusurla ilgili raporlar aldı ve bunları gideren güvenlik güncellemelerini 6 Kasım (pfSense Plus 23.09) ve 16 Kasım’da (pfSense CE 2.7.1) yayınladı.

Ancak Netgate tarafından yamaların kullanıma sunulmasından bir ay sonra yaklaşık 1.500 pfSense örneği saldırılara karşı savunmasız durumda.

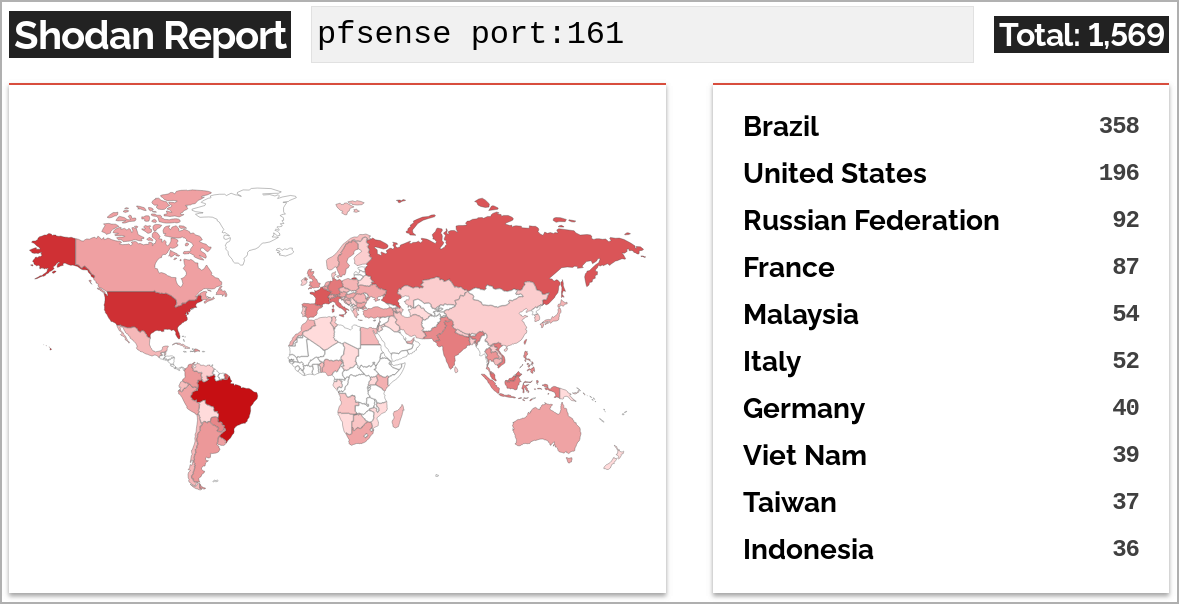

SonarSource araştırmacılarının BleepingComputer ile paylaştığı Shodan tarama sonuçları, internete açık 1.569 pfSense örneğinden 42’sinin pfSense Plus 23.09 kullandığını ve diğer 77 tanesinin pfSense Community Edition 2.7.1’i çalıştırdığını gösteriyor.

Bu, Shodan aracılığıyla doğrudan keşfedilebilen 1.450 örneği (%92,4) söz konusu kusurlara karşı savunmasız bırakıyor.

Tehdit aktörlerinin öncelikle kurbanları XSS kusurlarıyla hedeflemesi gerekeceğinden, bu açığa çıkma, bu örnekleri anında tehlikeye atılmaya açık hale getirmese de, bu açığa çıkma önemli bir saldırı yüzeyi oluşturur.

Savunmasız uç noktaların sayısı dünya çapındaki pfSense dağıtımlarının küçük bir kısmını temsil etse de, büyük kuruluşların yazılımı sıklıkla kullanması bu durumu özellikle tehlikeli hale getiriyor.

Üst düzey ayrıcalıklarla çalışan pfSense erişimine sahip bir saldırgan, kolayca veri ihlallerine neden olabilir, hassas iç kaynaklara erişebilir ve güvenliği ihlal edilen ağ içinde yanal olarak hareket edebilir.